Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Freitag, August 3, 2018 14:58 - noch keine Kommentare

IT trifft OT – Cyberangriffe auf industrielle Umgebungen

Eine folgenreiche Begegnung

Von unserem Gastautor Martin Grauel, Pre-Sales Manager EMEA bei One Identity

[datensicherheit.de, 03.08.2018] Sitzt man in einer Vorlesung für Elektroingenieure gehört dieser Satz vielleicht zu den ersten, die man zu hören bekommt: „Haben wir Strom, haben wir alles!“ Sieht man sich die Entwicklung in den letzten zehn Jahren an, muss man die Hypothese vermutlich revidieren zu: „Ohne IT kein Strom.“ Ingenieure alter Schule würden hier wohl widersprechen. Wissenschaftler sind jedoch anderer Meinung. Eine Schnellsuche nach dem Begriff „cyber attack energy“ in Google Scholar fördert über 70.000 wissenschaftliche Artikel zu Tage. Offensichtlich ein theoretisch viel beackertes Feld. Und in der Praxis? Aktionen von Shamoon, BlackEnergy, Dragonfly oder Havex liefern mittlerweile solide Beweise dafür, dass Systeme für industrielle Betriebstechnik (Operation Technology, OT) durch Cyberangriffe auf traditionelle Informationstechnologie (IT) beeinträchtigt werden können. SCADA (Supervisory Control and Data Acquisition) oder allgemeiner Industrial Control Systems (ICS) gehören für Angreifer zu den wichtigsten Zielen überhaupt.

Im Juli 2017 veröffentlichte „The Guardian“ einen Artikel unter dem Titel „State hackers ‚probably compromised‘ energy sector, says leaked GCHQ memo“. Also übersetzt etwa „Hacker in staatlichem Auftrag ‚kompromittierten vermutlich‘ den Energiesektor, heißt es in einem geleakten Memo des GCHQ.“ Der Autor schreibt: „Der britische Energiesektor wurde wahrscheinlich von staatlich unterstützten Hackern angegriffen und kompromittiert, so steht es in einem Memo des britischen National Cybersecurity Centre. Lt. Memo ist das NCSC der Ansicht, dass aufgrund der breiten Streuung des Angriffs vermutlich diverse Unternehmen, die industrielle Steuerungssysteme (ICS) herstellen und warten, betroffen sind.“ Der Guardian betont, dass Großbritannien das dritte Land innerhalb der letzten Woche sei, das es mit solchen Angriffen auf das Stromnetz zu tun bekommen hat. Gut in Erinnerung sind noch die hochkarätigen Angriffe auf das ukrainische Stromnetz 2015 und 2016. Bekannt geworden sind in jüngster Zeit auch zwei Attacken, die sich gegen deutsche Stromversorger gerichtet haben. Sie alle zeigen, dass die Bedrohungen längst nicht nur technisch möglich, sondern real geworden sind.

Das Problem tritt zu Tage

Für Cybersicherheitsexperten ist die Problematik allerdings nicht unbedingt neu. 2001 organisierte Gartner ein bekanntes Planspiel namens „Digital Pearl Harbor“, bei dem ein umfassender Cyberangriff gegen die Vereinigten Staaten simuliert wurde. Dabei waren auch Spezialisten, die sich mit den Auswirkungen einer kompromittierten OT im Energiesektor beschäftigten. Und die kamen schon 2001 einhellig zu dem Ergebnis, dass solche Angriffe ein großes Risiko darstellen. SCADA/ICS-Systeme sind de facto verwundbar. Trotzdem sorgte erst der Stuxnet-Angriff von 2011 für einen Weckruf auf beiden Seiten. OT-Experten begannen erstmals in großem Umfang über die mit traditionellen IT-Systemen bestehende Vernetzung nachzudenken.

Bedrohung für den industriellen Sektor erkennbar

Heute ist die real existierende Bedrohung im industriellen Sektor für jeden klar erkennbar. Regelmäßige Warnungen der betreffenden Sicherheitsanbieter eingeschlossen. Im März 2018 unternahmen das Department of Homeland Security (DHS) und das Federal Bureau of Investigation (FBI) einen trotzdem ungewöhnlichen Schritt. Sie gaben eine Warnung vor Cyberangriffen auf kritische Infrastrukturen in den USA heraus und wiesen Russland dafür die Verantwortung zu. Das war Mitte 2017. Die Angriffsmethode erinnerte an Dragonfly 2.0. Unter anderen veröffentlichte beispielsweise Symantec eine umfassende Übersicht zu diesem Angriff. Das einleitende Statement: „Der Energiesektor in Europa und Nordamerika wird von einer neuen Welle von Cyberangriffen ins Visier genommen. Angriffe, die das Potenzial haben, die betroffenen Prozesse ernsthaft zu stören.“

Die Gruppe dahinter, Dragonfly, ist mindestens seit 2011 aktiv. Nachdem 2014 Symantec und andere Experten auf die Gruppe aufmerksam geworden waren, legte sie eine knapp zweijährige Ruhepause ein, um Ende 2015 wieder aufzutauchen. Der „Dragonfly 2.0“-Angriff verwendet dabei dieselben Taktiken und Tools wie schon früher.

Dem bekannten Cyber-Kill-Chain-Modell folgend wird der Modus Operandi der Angreifer ausführlich im DHS-FBI-Bericht unter dem Namen Alert TA18-074A dargelegt.

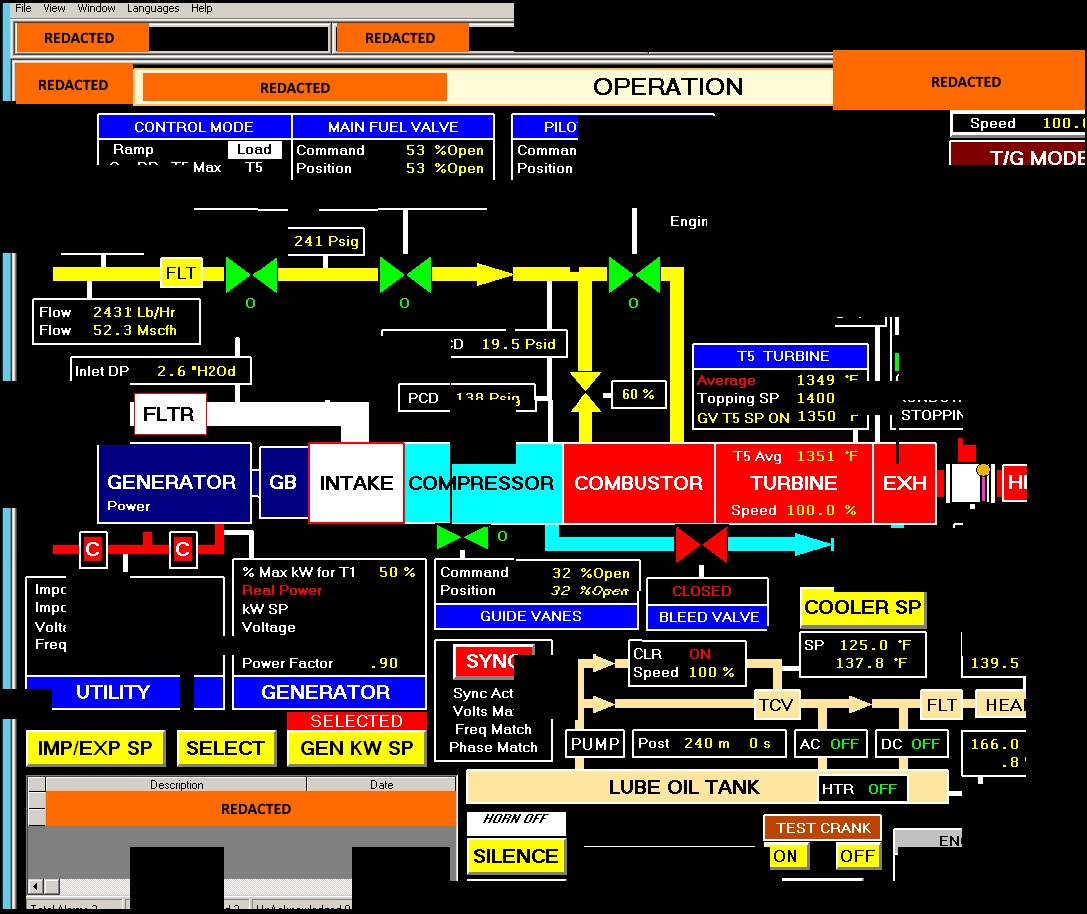

Wie in vergleichbaren Fällen, haben die Angreifer den Drittanbieter eines Energieversorgers als Sprungbrett direkt in die kritische Informationsinfrastruktur genutzt. Ein Zeichen, wie anfällig Lieferketten sind. Betreiber kritischer Infrastruktur bestätigen, dass Dritte mit einem privilegierten Fernzugriff auf OT-Systeme in der Branche nicht unüblich sind. Eine Verfahrensweise, die Hackern entgegenkommt. Bietet sie ihnen doch die Möglichkeit selbst gut geschützte Systeme über das Internet zu erreichen. Aber zurück zu Dragonfly: Der DHS-FBI-Bericht enthält den Screenshot einer SCADA/ICS-Software, die von der Malware erstellt wurde (siehe Abbildung 1 unten). Ohne das Bild weiter analysieren zu wollen, fragt man sich unwillkürlich nach der dahinter liegenden Motivation der Angreifer. Cyberspionage? Dann bestünde die Motivation darin Aufbau und Betrieb von OT-Systemen besser zu verstehen. Oder beobachten wir hier, wie eine spätere Phase des Angriffs vorbereitet wird? Selbst wenn zum aktuellen Zeitpunkt nicht klar ist, was genau die Hacker motiviert hat, ist es doch einigermaßen besorgniserregend, dass jemand in Russland eine kritische Infrastruktur nicht nur kennt, sondern sie sogar beeinträchtigen kann.

Dragonfly ist übrigens nicht der einzige Fall dieser Art. Die im Mai 2018 entdeckte VPNFilter-Malware richtet Ähnliches bei SOHO-Routern an. Sie stiehlt nicht nur Netzwerkinformationen, sondern ist auch in der Lage die Router-Software zu zerstören. Und genau diese Art SOHO-Router ist in OT-Umgebungen weit verbreitet.

Abbildung 1: SCADA/ICS-Software

Unsicher vernetzt

Nach Ansicht von IT-Experten liegt das größte Risiko in der sogenannten „Mensch-Maschine-Schnittstelle“ (HMI). Vereinfacht definiert Wikipedia HMI als „das Bedienerfenster des Überwachungssystems. Die Schnittstelle liefert dem Bedienpersonal grafische Daten der Anlage in Form von Mimik-Diagrammen, die eine schematische Darstellung der zu steuernden Anlage sind, sowie Alarm- und Ereignisprotokollierungsseiten. Das HMI ist mit dem SCADA-Überwachungscomputer verbunden und liefert Live-Daten für die Mimik-Diagramme, Alarmanzeigen und Trendkurven. Bei vielen Installationen ist das HMI die grafische Benutzeroberfläche für den Bediener, erfasst alle Daten von externen Geräten, erstellt Berichte, führt Alarme aus, sendet Benachrichtigungen usw.“

Aus Sicht der Cybersicherheit betrachtet ist ein HMI schlecht programmierte Software, die auf einem veralteten, ungepatchten Betriebssystem läuft, scheinbar getrennt, in der Praxis aber vernetzt, und von Dritten über ein nicht segmentiertes Netzwerk erreichbar. Kurz, traumhafte Bedingungen für Hacker. Shodan.io, eine Suchmaschine für industrielle Systeme, beweist, dass HMIs sogar von heimischen PCs aus sichtbar sind.

Das Industrial Control Systems Cyber Emergency Response Team (ICS-CERT), zuständig für den Schutz kritischer Infrastrukturen in den USA, veröffentlicht auch die SCADA/ICS-bezogenen Sicherheitslücken. Bereits im ersten Halbjahr 2018 wurden 100 Sicherheitslücken in OT-Systemen gefunden. Diese recht hohe Zahl potenzieller Sicherheitslücken in nicht standardisierten, speziellen Systemen illustriert, warum die OT-Abteilung der IT-Sicherheit besondere Aufmerksamkeit schenken sollte.

Schwerwiegende Schäden in der OT durch IT: NotPetya

Die NotPetya-Malware verbreitete sich Mitte 2017 in wenigen Stunden weltweit und nicht nur in der Ukraine, dem ursprünglichen Ziel. Unternehmen wie der Logistikriese Maersk beispielsweise kämpften mit verheerenden Problemen. Die NCC Group führte 2018 einen Test bei einem ihrer Kunden durch. Ein Kunde, der grundlegend von seiner OT abhängig war. Getestet wurde mit einer modifizierten NotPetya-Variante. Bei diesem Test ging es darum herauszufinden, inwieweit Industriecomputer durch solche Bedrohungsszenarien gefährdet sind. NotPetya wurde ohne besondere Privilegien im Engineering-Netzwerk ausgebracht. Gleich in der ersten Runde fand die Malware drei Windows-basierte Rechner im Netzwerk. Alle drei ohne den sicherheitsrelevanten Patch für die berüchtigte EternalBlue-Schwachstelle. Diese Computer konnten also problemlos infiziert werden. Die Malware erhielt dadurch Zugriff auf Kernel-Ebene und extrahierte die Anmeldeinformationen privilegierter Konten aus dem Speicher. Wie so oft waren diese Konten mit erweiterten Zugriffsberechtigungen der Schlüssel zum Erfolg. Innerhalb von nur zehn Minuten scannten die Angreifer das komplette Engineering-Netzwerk, zwei weitere Minuten reichten für den Administratorzugriff auf die gesamte Domain. Innerhalb von 45 Minuten infizierte die modifizierte NotPetya-Variante 107 OT-Computer. Unnötig zu sagen, dass man den Test an diesem Punkt lieber gestoppt hat.

Das HMI ist ein traditionelles IT-System, dennoch hat Operation Technology ihre Eigenheiten. Kaum ein SCADA-System ist einfach so auf dem Markt erhältlich. Hacker können es also nicht einfach hinsichtlich neuer Sicherheitslücken analysieren. ICS-Protokolle sind einzigartig, wenn auch nicht im Hinblick auf Sicherheit konzipiert. Ein Fakt der den für OT-Systeme verantwortlichen Elektroingenieuren gerne als Entschuldigung diente. Als Rechtfertigung hat sie aber ausgedient. Anfang 2018 identifizierten Wissenschaftler „Industroyer“, eine auf SCADA/ICS spezialisierte Malware. Sie breitet sich auf bestimmten OT-Systemen über spezielle Protokolle aus. Das sind IEC 60870-5-101 (alias IEC 101), IEC 60870-5-104 (alias IEC 104), OLE für Process Control Data Access (OPC DA) und sogar IEC 61850. Letzteres wird als eine Art Superprotokoll der industriellen Welt gehandelt. Es handelt sich bei Industroyer um eine modulare Malware, die verschiedene Dinge tun kann. Hauptsächlich stiehlt sie Informationen, hat aber zusätzlich das Potenzial ganze OT-Systeme zu zerstören. Das sollte uns allerdings nicht mehr überraschen, wenn man die Vorgehensweise von Dragonfly und VPNFilter verstanden hat.

IoT in industriellen Umgebungen

OT-Hersteller sollten auf solche Bedrohungen Antworten geben können. Bisher war die Antwort: (noch) mehr IT. Oder genauer gesagt, IoT in Produktions- und Industriebetrieben. Das Internet of Things rückt jetzt wesentlicher näher an den industriellen Sektor. Nicht ganz ohne Grund bezeichnet man das IoT allerdings gerne auch als „Internet of Threats“. Die Hersteller bewerben vollmundig industrielle Clouds, vernetzte Geräte und Sensoren, um effizientere Prozesse zu unterstützen. Nur Cybersicherheit kommt selten vor und wenn, dann eher allgemein. Was also kann schief gehen, wenn man sich für mehr IT in der OT entscheidet, ohne die Sicherheitskultur und -infrastruktur entsprechend zu verstärken? Zunächst… nichts. Bis jemand auf die Idee kommt, aktiv nach Lücken in OT-Systemen zu suchen.

OT und IT im Zeichen der digitalen Transformation

Auf OT-Betreiber kommen viele Veränderungen zu, daran besteht kein Zweifel. Neben internen Richtlinien und Branchenvorgaben sollten Unternehmen sich etwa auf die EU-Richtlinie über die Sicherheit von Netz- und Informationssystemen, die so genannte NIS-Richtlinie, vorbereiten. Dieses EU-Gesetz wird in nationales Recht umgesetzt und verschärft die Anforderungen in Bezug auf Cybersicherheit. Auch von Seiten der Diplomatie sind Initiativen zu erwarten, internationale Normen durchzusetzen. Laut Genfer Konventionen ist es beispielsweise nicht zulässig, kritische Infrastrukturen anzugreifen. Vieles ist reine Diplomatie. Trotzdem ist auch das ein Indikator dafür, dass Politiker Cyberangriffe als echte Bedrohung der nationalen Sicherheit begreifen.

Nicht zuletzt ist die Technik gefragt. Von den OT-Anbietern werden verbesserte Sicherheitsvorkehrungen erwartet und hoffentlich wird dabei vermehrt in integrierte Sicherheit investiert. Und namhafte IT-Sicherheitslösungen werden Eingang in OT-Systeme finden. Umgehendes Patchen, mehr Netzwerksicherheit und bessere Zugriffskontrollen, insbesondere im Fall von Remote-Nutzern mit erweiterten Rechten sind wichtige erste Schritte. Der BlackEnergy-Angriff hat im Dezember 2015 Kraftwerke in der Ostukraine stillgelegt und Stromausfälle bei Hunderttausenden von privaten Haushalten verursacht. Die Angreifer haben remote auf HMI-Computer zugegriffen und von außerhalb mit den OT-Systemen des Energieversorgers kommuniziert. Eine gängige Taktik. Remote-Zugriffe zu überwachen trägt dazu bei, frühzeitig vor potenziellen Angriffen zu warnen.

Sicherheitskultur gefragt

Grundsätzlich ist alles eine Frage der Sicherheitskultur. Bevor IoT Bestandteil der OT wird, müssen Fachleute für Betriebstechnik und Experten für Cybersicherheit sich an einen Tisch setzen. Die digitale Transformation hat schon jetzt dafür gesorgt, dass es nicht mehr um getrennte Fachbereiche geht. Vielmehr müssen IT und OT nahtlos ineinandergreifen.

Weitere Infromationen zum Thema:

datensicherheit.de, 30.07.2018

Studie: Unternehmen vernachlässigen IoT-Sicherheit

datensicherheit.de, 25.07.2018

SANS-Studie: Cybersicherheit im IIoT bedroht

datensicherheit.de, 05.07.2018

Rückblick: SANS European ICS Summit 2018 in München

datensicherheit.de, 04.07.2018

Cybersicherheit: Führungskräften in Europa müssen sensibilisiert werden

datensicherheit.de, 25.06.2018

Angriffe auf Cyber-Sicherheit bei einem Drittel der Industriebetriebe

datensicherheit.de, 08.11.2017

Studie: Cybersicherheit im Kontext von IoT und Operational Technology

Aktuelles, Experten, Studien - Apr 20, 2024 0:11 - noch keine Kommentare

World Cybercrime Index: Identifizierung globaler Brennpunkte der Cyber-Kriminalität

weitere Beiträge in Experten

- TÜV-Verband: Digitalministerkonferenz wichtiger, aber überfälliger Schritt zur Koordinierung der Digitalisierungsbestrebungen

- Cyber-Versicherungen: it’s.BB lädt zu Online-Seminar am 24. April 2024

- Neuer TeleTrusT-Podcast zu OT-/IT-Sicherheitsvorfällen und Schutzmaßnahmen

- Thomas Fuchs hat Hamburger Tätigkeitsbericht Datenschutz 2023 vorgestellt

- Bitkom-Umfrage zum Anvertrauen des Smartphones an andere

Aktuelles, Branche - Apr 19, 2024 0:09 - noch keine Kommentare

StrelaStealer: Neue Kampagne greift Unternehmen in der EU und den USA an

weitere Beiträge in Branche

- NIS-2: Die Bedeutung der Richtlinie für die Lieferkette

- Mittels internem Marketing Verständnis für IT-Sicherheitsmaßnahmen schaffen

- RUBYCARP: Sysdig Threat Research Team deckt rumänische Botnet-Operation auf

- NIS-2-Umsetzung: Bernhard Kretschmer warnt vor Chaos

- Trotz strenger Gesetze und Vorschriften für IT-Sicherheit: Europa bleibt anfällig für Cyber-Angriffe

Branche, Umfragen - Dez 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren