Branche, Studien - geschrieben von cp am Donnerstag, Mai 21, 2020 19:41 - noch keine Kommentare

Verizon Business: Data Breach Investigations Report 2020 vorgestellt

Hacking, Phishing und Angriffe auf Cloud-basierte Daten machen mehr Sicherheit beim Remote-Arbeiten notwendig

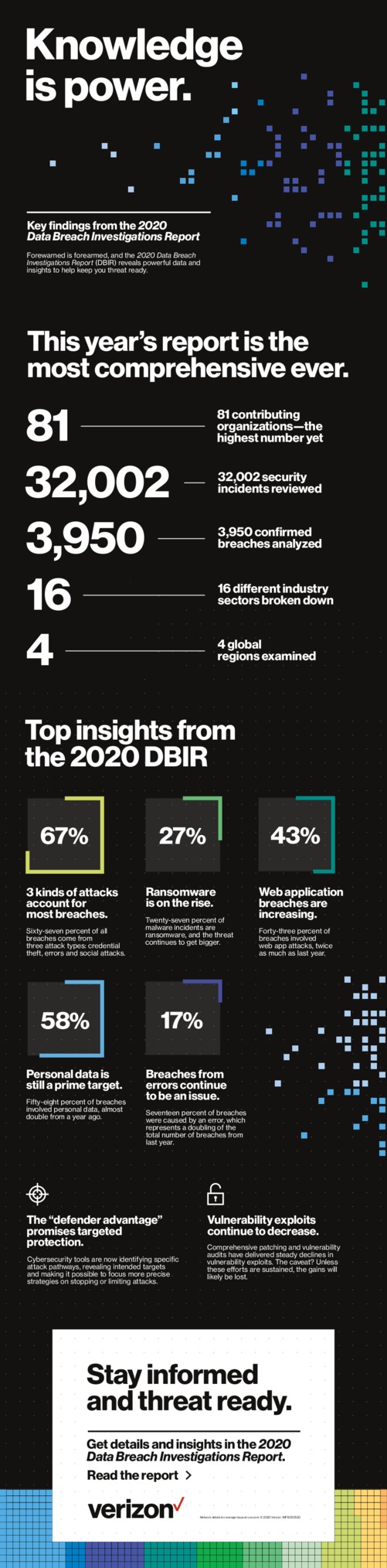

[datensicherheit.de, 21.05.2020] Der neue „Verizon Business 2020 Data Breach Investigations Report“ (DBIR 2020) zeigt, dass finanzieller Nutzen weiterhin der wesentliche Treiber für Cyber-Kriminalität ist: Fast neun von zehn (86 Prozent) der untersuchten Kompromittierungen sind finanziell motiviert. Die Mehrheit der Kompromittierungen (70 Prozent) wird weiterhin von externen Akteuren verursacht, wobei 55 Prozent davon auf das organisierte Verbrechen entfallen. Der Diebstahl von Anmeldeinformationen sowie soziale Angriffe wie Phishing und die Kompromittierung von geschäftlichen E-Mails verursachten die meisten Vorfälle (über 67 Prozent).

Weitere Details hierzu:

- 37 Prozent der Kompromittierungen von Zugangsdaten waren die Folge von gestohlenen oder schwachen Anmeldeinformationen

- Bei 25 Prozent der Fälle war Phishing beteiligt

- Menschliches Versagen machte 22 Prozent aus

Der DBIR 2020 berichtet über einen Anstieg der Kompromittierungen von Webanwendungen um das Zweifache auf 43 Prozent im Jahresvergleich. In über 80 Prozent dieser Fälle wurden gestohlene Zugangsdaten verwendet – ein beunruhigender Trend, da geschäftskritische Workflows immer mehr in die Cloud verlagert werden. Auch bei Ransomware war ein leichter Anstieg zu verzeichnen, der bei 27 Prozent der Malware-Vorfälle festgestellt wurde (im Vergleich zu 24 Prozent im DBIR 2019). 18 Prozent der Organisationen gaben an, im vergangenen Jahr mindestens einen Ransomware-Angriff blockiert zu haben.

„Die durch die globale Pandemie zugenommene Zahl von Remote-Arbeitsplätzen macht eine durchgängige Sicherheit von der Cloud bis zu den Laptops der Mitarbeiter immer wichtiger“, sagt Tami Erwin, CEO von Verizon Business. „Zusätzlich zum Schutz ihrer Systeme vor Angriffen empfehlen wir Unternehmen dringend ihre Mitarbeiter weiterzubilden, da Phishing-Attacken immer raffinierter und bösartiger werden.“

Gleichbleibende Muster bieten einen Vorteil für Verteidiger

Der DBIR 2020 hat erneut die gemeinsamen Muster hervorgehoben, die bei Cyber-Angriffen zu finden sind. Diese ermöglichen es Organisationen, die Ziele der Angreifer noch während der Attacke zu identifizieren. In Verbindung mit der Reihenfolge der Bedrohung (zum Beispiel Fehler, Malware, physischer Angriff, Hacking) können die Angriffspfade dazu beitragen, das Ziel einer möglichen Kompromittierung vorherzusagen, sodass Angriffe bereits im Ansatz gestoppt werden können. Organisationen erlangen somit bei der Abwehr einen Vorteil und können sich bei Security-Maßnahmen besser fokussieren.

Kleinere Unternehmen sind nicht immun

Die wachsende Zahl kleiner und mittlerer Unternehmen (KMU), die Cloud- und webbasierte Anwendungen und Tools nutzen, hat sie zu einem primären Ziel für Cyber-Angreifer gemacht. Die DBIR-Ergebnisse von 2020 zeigen diese Entwicklung:

- Phishing ist die größte Bedrohung für kleine Organisationen, auf die über 30 Prozent der Kompromittierungen entfallen. Es folgen die Verwendung von gestohlenen Zugangsdaten (27 Prozent) und „Passwort Dumpern“, also Tools, die Kennwörter im Klartext aufzeigen (16 Prozent).

- Angreifer zielten auf Zugangsdaten, persönliche Daten und andere interne geschäftsbezogene Daten wie medizinische Aufzeichnungen, Betriebsgeheimnisse oder Zahlungsinformationen.

- Über 20 Prozent der Angriffe richteten sich gegen Webanwendungen und betrafen die Verwendung gestohlener Anmeldeinformationen.

Industrien im Fokus

Der DBIR 2020 enthält eine detaillierte Analyse zu 16 Branchen. Sicherheit ist zwar weiterhin eine Herausforderung für alle Industrien, jedoch gibt es erhebliche Unterschiede zwischen den einzelnen Branchen. Im verarbeitenden Gewerbe beispielsweise waren 23 Prozent der Malware-Vorfälle mit Lösegeldforderungen verbunden, verglichen mit 61 Prozent im öffentlichen Sektor und 80 Prozent im Bildungswesen. Fehler (wie durch Fehlbedienung) machten 33 Prozent der Verstöße im öffentlichen Sektor aus, jedoch nur 12 Prozent in der Fertigung.

Hierzu weitere Details:

- Produktion: Externe Angreifer, die Malware wie Passwort Dumper, App Data Capturer und Downloader verwenden, um an proprietäre Daten zu gelangen und damit einen finanziellen Gewinn zu erzielen, sind für 29 Prozent der Kompromittierungen im verarbeitenden Gewerbe verantwortlich.

- Einzelhandel: 99 Prozent der Vorfälle waren finanziell motiviert, wobei Zahlungsdaten und persönliche Zugangsdaten weiterhin sehr gefragt waren. Webanwendungen und nicht mehr POS-Geräte (Point of Sale) sind heute die Hauptursache für Kompromittierungen im Einzelhandel.

- Finanzen und Versicherungen: 30 Prozent der Kompromittierungen wurden durch Angriffe auf Webanwendungen verursacht. Hier waren es meist externe Akteure, die mit gestohlenen Zugangsdaten auf sensible, in der Cloud gespeicherten Daten zugreifen konnten. Die Verlagerung zu Online-Services war hier ein zentraler Faktor.

- Bildungswesen: Ransomware-Angriffe verdoppelten sich in diesem Jahr und machten etwa 80 Prozent der Malware-Attacken aus, im Vergleich zu 45 Prozent im letzten Jahr. 27 Prozent der Vorfälle entfielen auf Social Engineering-Methoden.

- Gesundheitswesen: Fundamentales menschliches Versagen machte 31 Prozent der Kompromittierungen im Gesundheitswesen aus, wobei externe Kompromittierungen mit 51 Prozent (gegenüber 42 Prozent im DBIR 2019) etwas häufiger als Insider-Angriffe mit 48 Prozent (59 Prozent im letzten Jahr) auftraten. Diese Branche verzeichnet weiterhin die höchste Quote bei internen Angreifern, was sich mit einem breiteren Zugriff auf Zugangsdaten erklären lässt.

- Öffentlicher Sektor: Lösegeldforderungen machten 61 Prozent der auf Malware basierenden Vorfälle aus. 33 Prozent der Kompromittierungen sind Unfälle, die von Insidern verursacht wurden. Organisationen haben jedoch ihre Fähigkeiten verbessert, Kompromittierungen zu erkennen: Nur 6 Prozent blieben ein Jahr lang unentdeckt, verglichen mit 47 Prozent zuvor, was auf gesetzliche Berichtspflichten zurückzuführen ist.

Regionale Entwicklungen

Die 81 mitwirkenden Organisationen am DBIR 2020 haben dem Bericht spezifische Einblicke in regionale Cyber-Trends gegeben und Gemeinsamkeiten sowie Unterschiede zwischen den Regionen hervorgehoben. So machten beispielsweise finanziell motivierte Kompromittierungen 91 Prozent der Fälle in Nordamerika aus, verglichen mit 70 Prozent in der Region EMEA (Europa, dem Nahen Osten und Afrika) und 63 Prozent im asiatisch-pazifischen Raum. Weitere wichtige Ergebnisse sind;

- Nordamerika: Die am häufigsten eingesetzte Methode war der Diebstahl von Zugangsdaten, auf die über 79 Prozent der Hacking-Verstöße entfielen; 33 Prozent standen entweder im Zusammenhang mit Phishing oder Pretexting (unter einem Vorwand Zugriff auf Daten und Geld erhalten).

- EMEA (Europa, Naher Osten und Afrika): Denial of Service (DoS)-Angriffe machten über 80 Prozent der Malware-Vorfälle aus; 40 Prozent der Verstöße zielten auf Webanwendungen, wobei eine Kombination von Hacking-Methoden eingesetzt wurde, die entweder gestohlene Zugangsdaten oder bekannte Schwachstellen ausnutzen. 14 Prozent der Kompromittierung wurden mit Cyber-Spionage in Verbindung gebracht.

- APAC (Asien-Pazifik): 63 Prozent der Verstöße waren finanziell motiviert, und Phishing-Angriffe sind mit über 28 Prozent ein weiterer Schwerpunkt.

Alex Pinto, Hauptautor des Verizon Business Data Breach Investigations Report, kommentiert: „In Security-Schlagzeiten werden oft Spionage oder Angriffe aus Missgunst als wesentliche Ursache für Cyber-Kriminalität erwähnt. Unsere Daten zeigen, dass dies nicht der Fall ist. Finanzielle Vorteile treiben die organisierte Kriminalität weiterhin dazu an, Lücken in IT-Systemen oder menschliches Versagen auszunutzen. Die gute Nachricht ist, dass Organisationen eine Menge tun können, um sich selbst zu schützen. Dies schließt die Fähigkeit ein, häufig verwendete Muster in Cyber-Angriffen nachverfolgen zu können. Damit verändern sich nachhaltig die Spielregeln, da Organisationen wieder die Kontrolle erhalten.“

Weitere Informationen zum Thema:

datensicherheit.de, 11.09.2018

Verizon 2018 Data Breach Digest: Einblicke in die Realität von Datenverletzungen

Aktuelles, Experten - März 10, 2026 0:05 - noch keine Kommentare

Informationsfreiheit und Datenschutzgesetz in Berlin: Meike Kamp kritisiert geplante Gesetzesänderungen

weitere Beiträge in Experten

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Digitaler Raum: Claudia Plattner stellt Rundumblick auf die Sicherheit mittels Wheel of Motion vor

- KRITIS-Dachgesetz: Bitkom warnt vor kurzfristiger Absenkung des Schwellenwertes

- Diagnosen: Bundesverwaltungsgericht setzt Verarbeitung durch private Krankenversicherer klare Grenzen

- Immer mehr Daten für US-Behörden: Online-Diskussion zum gläsernen USA-Reisenden

Aktuelles, Branche, Studien - März 10, 2026 0:01 - noch keine Kommentare

Ambivalenz: Malware-Erkennungen gesunken – blockierte schädliche URLs zugenommen

weitere Beiträge in Branche

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Monitoring von Cloud-Datenbanken: Transparenz und Kontrolle in dynamischen IT-Umgebungen

- ISACA veröffentlicht Update des IT Audit Frameworks (ITAF)

- Angriffe auf die Lieferkette betreffen fast jedes dritte Unternehmen in Deutschland

- Hybride Kriegsführung im Digitalzeitalter: KI-Systeme und Lieferketten als Teil der strategischen Angriffsfläche

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren