Branche, Gastbeiträge - geschrieben von cp am Freitag, September 4, 2020 21:21 - noch keine Kommentare

„Risk Exposure“: Das Gefährdungspotential des IoT

Inventarisierung von Geräten ist der Schlüssel zur erhöhten Sicherheit

Von unserem Gastautor Kristian von Mejer, Global Account Executive bei Forescout Technologies Inc.

[datensicherheit.de, 04.09.2020] Das Analystenhaus Gartner ging 2019 davon aus, dass in diesem Jahr mehr als 5,8 Milliarden als IoT (Internet of Things) bezeichnete Geräte in Großunternehmen und der Automobilindustrie allein eingesetzt werden. Die Schätzungen über die gesamte Anzahl der IoT liegt bei etwa 20 Milliarden bis 2022. Die schiere Anzahl birgt leider auch eine Menge Cyber-Risiken. Die Suchmaschine Shodan untersucht speziell IoT mit offenen Ports und wird von beiden Seiten, von Sicherheitsexperten aber auch Cyberkriminellen, für die Recherche genutzt. Weitere Suchmaschinen dieser Art sorgen dafür, dass die Angreifer den Verteidigern, wenn sie ihre Hausaufgaben bezüglich der Erkennung ihrer IoT im Netzwerk nicht machen, überlegen sind. Sicherheitsverantwortliche müssen daher einerseits einen kompletten Überblick über alle im Netzwerk befindlichen IoT haben, andererseits aber auch einschätzen können, von welchen dieser Geräte das größte Sicherheitsrisiko ausgeht.

Die Device-Cloud von Forescout beinhaltet detaillierte Informationen über mittlerweile mehr als 11 Millionen Geräte von über 1.200 Organisationen. Durch die Analyse dieses Datenbestands konnte das Unternehmen in seinem jüngsten Report untersuchen, wie Cyberrisiken auf einzelnen IoT-Geräten auf der Grundlage von sechs quantifizierbaren Risikofaktoren modelliert werden können – all dies auf automatisierte und kontinuierliche Weise. Vorstände und Führungskräfte wollen heute genau wissen und besonders messen, wo sich ihr höchstes Cyberrisiko befindet.

Die Notwendigkeit, Betriebssysteme zu patchen, den Zugang zu Netzwerkdiensten einzuschränken und IoT-spezifische Betriebssysteme unter Kontrolle zu halten, wird nicht so bald verschwinden.

Verteilung der Betriebssystemkategorien nach Branchenvertikalen

Windows und verschiedene Linuxderivate dominieren die Betriebssystemkategorien in allen Unternehmensbereichen, wobei Windows-Betriebssysteme allein mehr als 50 Prozent der Gesamtzahl ausmachen. Diese Betriebssysteme werden in den meisten Workstations, Servern und sogar einigen eingebetteten Geräten verwendet, so dass ihre weitverbreitete Präsenz keine Überraschung ist. Was Macintosh- und UNIX-Betriebssysteme betrifft, so sind sie weniger populär, wobei Macintosh vor allem in Laptops und Workstations auftaucht und UNIX-Varianten immer noch einen beträchtlichen Teil der IT-Server ausmachen, insbesondere in der Fertigung. Netzwerkausrüstung mit Cisco-OS (eine Gruppe, die mehrere Varianten von Betriebssystemen umfasst, die in Cisco-Ausrüstung verwendet werden, wie zum Beispiel IOS) ist die drittgrößte Gesamtkategorie, was die Herstellerhomogenität von Netzwerkumgebungen unterstreicht. Interessant ist, dass diese netzwerkspezifischen Betriebssysteme in mehr als zehn Prozent der Geräte in der Finanzdienstleistungs- und Gesundheitsbranche auftauchen: Den beiden Branchen mit dem höchsten Anteil an Netzwerkgeräten.

Mit durchschnittlich mehr als 37 Schwachstellen pro Jahr, die im letzten Jahrzehnt alleine bei Versionen von Cisco IOS gefunden wurden, ist dies eine Kategorie von Betriebssystemen, der Sicherheitsteams besondere Aufmerksamkeit widmen sollten.

Es folgen die mobilen Betriebssysteme (iOS und Android), was ein Indikator für die Anwendung mobiler Geräte in modernen Unternehmensumgebungen ist, insbesondere in der Regierung, wo iOS- und Android-Geräte zusammen mehr als 15 Prozent der Geräte ausmachen. Mobile Bedrohungen entwickeln sich rasch weiter. Obwohl viele Sicherheitsteams nach wie vor der Meinung sind, dass mobile Bedrohungen auf persönliche Geräte und Endbenutzer abzielen, erlitten 33 Prozent der Organisationen 2018 einen Sicherheitsvorfall mit mobilen Geräten, wobei 60 Prozent von ihnen den Vorfall als schwerwiegend einstuften.

Legacy Windows-Bedrohung

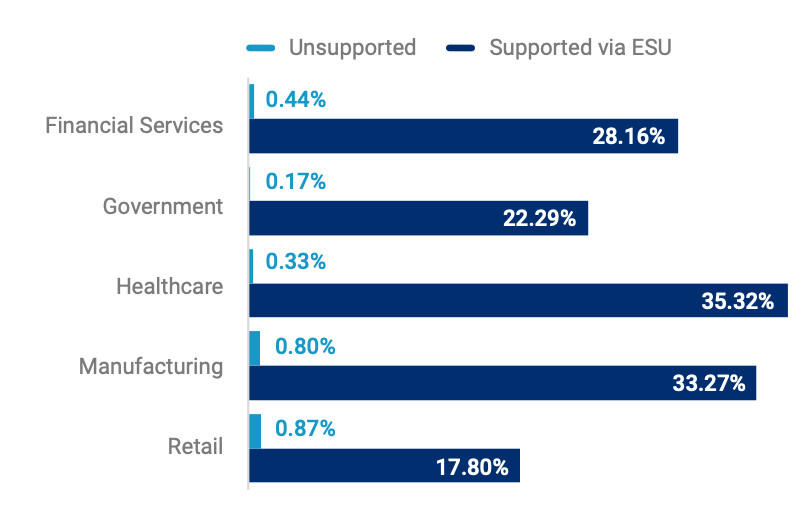

Da Windows in allen Branchenvertikalen das beliebteste Betriebssystem ist, wurden seine Versionen zusammen mit zwei wichtigen aktuellen Sicherheitslücken, welche das Betriebssystem betreffen, genauer analysiert. Die nachstehende Abbildung zeigt den Prozentsatz der Geräte in jeder Vertikalen, auf denen nicht unterstützte Versionen von Windows laufen. Das bedeutet alle Versionen vor Windows 7, wie Vista und XP, sowie diejenigen, auf denen Versionen ausgeführt werden, welche

lediglich über das Extended Security Updates (ESU)-Programm unterstützt werden. Das heißt alle Versionen von Windows 7 ab dem 14. Januar 2020.

Obwohl die wirklich veralteten und nicht unterstützten Versionen jeweils weniger als einen Prozent der Geräte in jeder Branche ausmachen (mit dem Einzelhandel an der Spitze und den Behörden weit dahinter), ist der Prozentsatz der über ESU unterstützten Versionen besorgniserregend. Dies gilt insbesondere für das Gesundheitswesen, wo mehr als 35 Prozent der Windows-Geräte in diese Kategorie fallen. Das ESU-Programm sollte ein letzter Ausweg für Organisationen sein, die ihre Geräte nicht aufrüsten können. Beispielsweise wird die deutsche Regierung im Jahr 2020 mindestens 800.000 Euro zahlen müssen, um mehr als 33.000 Arbeitsplätze auf dem neuesten Stand zu halten.

Die alleinige Existenz eines Unterstützungsprogramms für ein bestimmtes Betriebssystem reicht nicht aus, um zu garantieren, dass die Geräte gepatcht werden. Der Prozentsatz der verwalteten Windows-Geräte, die für BlueKeep (CVE-2019-0708) oder CurveBall (CVE-2020-0601) anfällig sind, ist nicht zu unterschätzen. Diese sind zwei schwerwiegende Beispiele für Schwachstellen, die 2019 bzw. 2020 aufgedeckt wurden. BlueKeep erlaubt entfernte Codeausführung und kann verwendet werden, um Malware zu erstellen, welche sich automatisch verbreitet, während CurveBall eine kryptografische Schwachstelle ist, die es Angreifern ermöglichen kann, Benutzer zu täuschen, damit sie glauben, dass bösartiger Code legitim ist.

Es ist bemerkenswert, dass, obwohl BlueKeep im Mai 2019 gemeldet wurde, im September 2019 ein Metasploit-Exploit verfügbar war und aktive Angriffe im November 2019 bestätigt wurden. Fast 30 Prozent der verwalteten Windows-Geräte in der Finanzdienstleistungsbranche laufen immer noch mit potenziell anfälligen Betriebssystemen. Diese Zahl ist viel höher als in jeder anderen Branche, in der die Zahlen zwischen vier und sieben Prozent liegen, mit Ausnahme des Gesundheitswesens. Interessanterweise ist die Rangfolge für beide Schwachstellen nicht korreliert, da sich die von den jeweiligen Problemen betroffenen Betriebssystemversionen gegenseitig ausschließen. Bei CurveBall, einer in jüngerer Zeit gemeldeten Schwachstelle, die moderne Windows-Versionen (Windows 10 und Windows 2016) betrifft, sind die Zahlen im Allgemeinen höher (12-22 Prozent), mit Ausnahme des Bereichs Finanzdienstleistungen, in dem CurveBall weniger verbreitet ist als BlueKeep.

Fazit

Um Sicherheitsrisiken durch aktuelle Schwachstellen zu minimieren, sollten Unternehmen zuerst alle Geräte in ihrem Netzwerk inventarisieren. Sie müssen Kontrollen zur Risikominderung durchsetzen und Patch-Updates priorisieren. Segmentierung, Isolierung und Kontrolle des Netzwerkzugriffs für gefährdete Geräte tragen zur Risikominderung bei. Automatische Alarme zur Information von IT-Sicherheitsabteilungen und Incident Response-Teams helfen dabei, die Spreu vom Weizen zu trennen und die wichtigsten Sicherheitsvorfälle frühzeitig zu erkennen.

Weitere Informationen zum Thema:

datensicherheit.de, 01.07.2020

IT-Sicherheit: Netzwerksegmentierung, Cloud Services und Compliance

datensicherheit.de, 08.06.2020

IT-Sicherheit: Fragen zur Anpassung an die heutige Remote-Arbeitsumgebung

Aktuelles, Experten - Feb. 3, 2026 0:58 - noch keine Kommentare

KRITIS-Dachgesetz verabschiedet: Deutschland muss dringend seine Kritischen Infrastrukturen besser schützen

weitere Beiträge in Experten

- Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

Aktuelles, Branche - Feb. 3, 2026 0:56 - noch keine Kommentare

TA584: Cyberkriminelle Gruppe nimmt jetzt deutsche Unternehmen verstärkt aufs Korn

weitere Beiträge in Branche

- Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren