Aktuelles, Branche, Studien - geschrieben von dp am Mittwoch, Februar 18, 2026 14:27 - noch keine Kommentare

Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

Drei neue Ransomware-Angreifergruppen mit OT-Fokus identifiziert – Zahl der Ransomware-Gruppen mit OT-Reichweite um 49 Prozent zugenommen

[datensicherheit.de, 18.02.2026] Die Dragos Inc. hat am 18. Februar 2026 den „Dragos 2026 OT/ICS Cybersecurity Report and Year in Review“ veröffentlicht. Dieser – nunmehr bereits zum neunten Mal erscheinende – Bericht soll eine umfassendste Analyse aktueller Cyberbedrohungen für industrielle und Kritische Infrastrukturen (KRITIS) bieten. Identifiziert wurden laut Dragos drei neue Angreifergruppen, welche weltweit KRITIS ins Visier nehmen – zudem gehen Angreifer demnach zunehmend von reiner Aufklärung zu gezielten operativen Störungen über. „Insgesamt belegen die Ergebnisse eine zunehmende Professionalisierung der Angreifer: Die Gruppen agieren als arbeitsteilig und entwickeln sich von gezielten Angriffen auf einzelne Geräte hin zu einer systematischen Erfassung ganzer industrieller Steuerungssysteme.“ Der „Dragos 2026 OT/ICS Cybersecurity Report and Year in Review“ soll einen aktuellen Überblick und eine Analyse der globalen Bedrohungslage mit Schwerpunkt auf OT, relevanten Schwachstellen sowie wichtigen Entwicklungen und Trends in der Branche bieten.

Abbildung: Dragos

Nach aktuellen DRAGOS-Erkenntnissen agieren arbeitsteilige Gruppen und fokussieren zunehmend auf eine systematische Erfassung ganzer industrieller Steuerungssysteme…

Weltweit 3.300 Organisationen von Angriffen auf ihre OT betroffen

Im Jahr 2025 habe „KAMACITE“ systematisch Regelkreise innerhalb US-amerikanischer Infrastrukturen erfasst, während gleichzeitig „ELECTRUM“ dezentrale Energiesysteme in Polen ins Visier genommen und gezielt versucht habe, operative Anlagen zu stören.

- „Dragos identifizierte außerdem drei neue Angreifergruppen, darunter ,SYLVANITE’, die bestehende Zugänge an ,VOLTZITE’ weitergibt, um tiefere OT-Angriffe zu ermöglichen. ,PYROXENE’ richtet sich gegen Ziele in den USA, Westeuropa und dem Nahen Osten und setzte im Juni im Kontext eines regionalen Konfliktes zerstörerische ,Wiper’-Malware gegen Kritische Infrastrukturen ein. ,AZURITE’ weist technische Überschneidungen mit ,Flax Typhoon’ auf und führte anhaltende Operationen in den USA, Europa und im asiatisch-pazifischen Raum durch.“

Die Zahl der Industrieunternehmen angreifenden Ransomware-Gruppen, sei im Vergleich zum Vorjahr um 49 Prozent gestiegen und habe weltweit 3.300 Organisationen getroffen, deren Betrieb teils erheblich gestört worden sei.

OT-Bedrohungslage erreichte 2025 neue Qualität

„Die Bedrohungslage hat 2025 eine neue Qualität erreicht“, kommentiert Robert M. Lee, CEO und Co-Founder von Dragos. Er führt weiter aus: „Angreifer analysieren genau, wie industrielle Steuerungssysteme funktionieren, verstehen, woher Befehle stammen, wie sie sich verbreiten und an welchen Stellen physische Auswirkungen ausgelöst werden können.“

- Dabei entstünden zunehmend arbeitsteilige Strukturen: Spezialisierte Gruppen schafften systematisch Zugriffswege, welche noch spezialisiertere Akteure für weitergehende Angriffe auf OT-Umgebungen nutzen könnten.

Gleichzeitig verursachten Ransomware-Gruppen zunehmend Betriebsstörungen und mehrtägige Ausfälle, welche eine OT-spezifische Wiederherstellung erforderten. „Dennoch unterschätzen viele Industrieunternehmen weiterhin, wie stark Ransomware in OT-Umgebungen wirkt, da sie die Bedrohung fälschlicherweise als ein reines IT-Problem einordnen“, warnt Lee.

OT-Ransomware-Vorfälle konnten im Durchschnitt innerhalb von fünf Tagen erkannt und eindämmt werden

„Auch auf Verteidigungsseite gab es 2025 spürbare Fortschritte“, berichtet Lee. Unternehmen mit umfassender Transparenz in ihren OT-Umgebungen hätten OT-Ransomware-Vorfälle im Durchschnitt innerhalb von fünf Tagen erkennen und eindämmen können, während der branchenweite Durchschnitt bei 42 Tagen gelegen habe.

- Dies zeige, wie eng die Reife der Erkennungsmechanismen mit dem Erfolg der Reaktion zusammenhänge.

Lee betont indes: „Dennoch bestehen weiterhin erhebliche Lücken! Umfassende Transparenz in OT-Umgebungen ist entscheidend. Ohne kontinuierliche Überwachung werden die Einführung von Technologien wie KI, Batteriespeichersystemen oder dezentralen Energiequellen zu exponentiell größeren Blinden Flecken führen.“

3 neue OT-Angreifergruppen identifiziert: „SYLVANITE“, „AZURITE“ und „PYROXENE“

Dragos hat folgende drei neuen OT-Angreifergruppen identifiziert: „SYLVANITE“, „AZURITE“ und „PYROXENE“ – damit verfolgten Dragos-Analysten weltweit insgesamt 26 Gruppen, von denen elf im Jahr 2025 aktiv gewesen seien.

- „SYLVANITE“ fungiert als „Initial Access Broker“

Dieser nutze Schwachstellen rasch aus und gebe erlangte Zugänge an „VOLTZITE“ weiter, um weitergehende OT-Angriffe zu ermöglichen. Dragos habe „SYLVANITE“ im Rahmen von Incident-Response-Einsätzen bei US-amerikanischen Energie- und Wasserversorgern beobachtet. Diese Gruppe habe Schwachstellen in „Ivanti“ ausgenutzt und Active-Directory-Anmeldedaten extrahiert. Technische Überschneidungen bestünden mit „UNC5221“, „UNC5174“ und „UNC5291“. - „AZURITE“ zielt auf langfristigen Zugriff und den Diebstahl von OT-Daten ab

Diese Gruppe greife OT-Engineering-Workstations an und exfiltriere Betriebsdaten wie Netzwerkdiagramme, Alarmdaten und Prozessinformationen, um ihre eigenen Fähigkeiten weiterzuentwickeln. Betroffen seien Unternehmen aus den Bereichen Fertigung, Verteidigung, Automobilindustrie, Energie, Öl und Gas sowie staatliche Einrichtungen in den USA, Australien, Europa und im asiatisch-pazifischen Raum. Technische Überschneidungen bestünden mit „Flax Typhoon“. - „PYROXENE“ kompromittiere Lieferketten und führe Social-Engineering-Kampagnen durch

Diese Gruppe nutze häufig einen durch „PARISITE“ erlangten Erstzugang, um von IT- in OT-Netzwerke vorzudringen. Zu ihren Zielen gehörten Unternehmen aus Luft- und Raumfahrt, Verteidigung und Schifffahrt in den USA, Westeuropa, Israel und den Vereinigten Arabischen Emiraten. „PYROXENE“ weise erhebliche technische Überschneidungen mit Aktivitäten auf, welche nach Ansicht der US-Regierung dem „Cyber Electronic Command“ der „Islamischen Revolutionsgarde“ zuzuschreiben seien.

Entwicklung cyberkrimineller Gruppen von OT-Aufklärern zu gezielten operativen OT-Angreifern

„ELECTRUM“ habe 2025 mehrere destruktive Operationen durchgeführt, darunter einen koordinierten Angriff auf acht ukrainische Internetdienstanbieter im Mai sowie den Einsatz neuer Varianten von „Wiper“-Malware.

- Im Dezember 2025 habe „ELECTRUM“ in Polen Kraft-Wärme-Kopplungsanlagen und Steuerungssysteme für erneuerbare Energien angegriffen, um den Betrieb der Anlagen gezielt zu stören. Damit habe diese Gruppe ihre Aktivitäten von der Übertragungsinfrastruktur auf das dezentrale Stromnetz ausgedehnt. Technische Überschneidungen bestünden mit „Sandworm“. Unterstützt werde „ELECTRUM“ von „KAMACITE“. Diese Gruppe habe ihren Schwerpunkt von der Ukraine auf eine europäische Lieferkettenkampagne verlagert und zwischen März und Juli 2025 eine weitreichende Erkundung von US-Industrieanlagen durchgeführt. Dabei habe „KAMACITE“ systematisch vollständige Regelkreise, darunter HMIs (Human Machine Interfaces), Frequenzumrichter, Messmodule und Mobilfunk-Gateways analysiert.

„VOLTZITE“ habe Stufe 2 der ICS-Cyber-Kill-Chain erreicht: „Dragos beobachtete, wie die Gruppe Software auf Engineering-Workstations manipulierte, um Konfigurations- und Alarmdaten zu extrahieren.“ Dabei habe sie gezielt untersucht, unter welchen Bedingungen Prozessabschaltungen ausgelöst würden. „VOLTZITE“ habe zudem „Sierra Wireless AirLink“-Mobilfunkgateways kompromittiert, um Zugang zu Midstream-Pipeline-Betrieben in den USA zu erhalten, und sich anschließend weiter zu Engineering-Workstations bewegt. Technische Überschneidungen bestünden mit „Volt Typhoon“.

„Hacktivisten“: Wandlung von eher symbolischen Aktionen hin zu operativ wirksamen OT-Angriffskampagnen

„BAUXITE“ habe während des Iran-Israel-Konflikts im Juni 2025 zwei speziell entwickelte „Wiper“-Malware-Varianten gegen israelische Ziele eingesetzt und damit frühere Zugriffs- und Störungsaktivitäten zu eindeutig destruktiven Operationen eskaliert.

- „Hacktivistische Gruppen verknüpfen zunehmend ideologische Botschaften mit staatlich unterstützten Aktivitäten und greifen öffentlich zugängliche HMIs, fehlkonfigurierte Engineering-Workstations sowie offen zugängliche Feldprotokolle wie ,Modbus’/TCP und DNP3 an.“

„BAUXITE“ weise technische Überschneidungen mit Aktivitäten auf, welche die US-Regierung „CyberAv3ngers“ und dem „IRGC-CEC“ zuschreibe.

Ransomware bleibt größte OT-Bedrohung der Industrieunternehmen

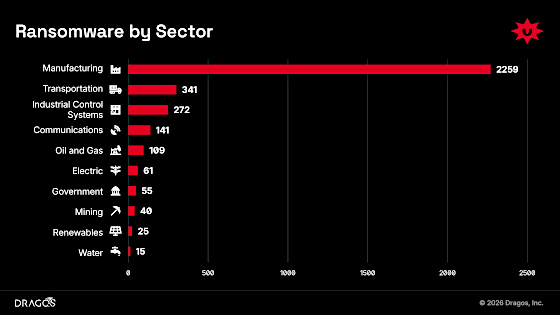

Dragos habe im Jahr 2025 insgesamt 119 Ransomware-Gruppen – mit Fokus auf Industrieunternehmen – verfolgt, gegenüber 80 im Jahr 2024.

- Weltweit seien 3.300 Organisationen betroffen gewesen – mehr als zwei Drittel davon aus der Fertigungsindustrie. Branchenweit habe die durchschnittliche Verweildauer von Ransomware in OT-Umgebungen bei 42 Tagen gelegen.

Dragos stellte zudem fest, „dass OT-Vorfälle oftmals noch immer fälschlicherweise als reine IT-Vorfälle eingestuft werden, da OT-Systeme wie Engineering-Workstations und HMIs aufgrund ihres ,Windows‘-Betriebssystems der IT zugerechnet werden“.

Häufige Unzuverlässigkeit der Bewertung von OT-Schwachstellen für ICS-Priorisierung

Dragos stellte fest, „dass 25 Prozent der von ICS-CERT und im NVD erfassten Schwachstellen im Jahr 2025 fehlerhafte CVSS-Werte aufwiesen“. Darüber hinaus hätten 26 Prozent der Sicherheitshinweise weder Patches noch konkrete Abhilfemaßnahmen der Hersteller enthalten.

- „Lediglich zwei Prozent der für ICS relevanten Schwachstellen fielen in Dragos‘ risikobasiertem ,Now, Next, Never’-Modell in die Kategorie ,Now’ und erforderten sofortige Maßnahmen.“

Die Untersuchungen von Dragos zu Batterie-Energiespeichersystemen hätten Schwachstellen zur Umgehung der Authentifizierung und zur Befehlsinjektion identifiziert. Mehr als 100 Geräte seien frei über das Internet erreichbar gewesen – darunter zur Einspeisung von Strom in Versorgungsnetze eingesetzte Wechselrichter mit einer Leistung von rund einem Megawatt.

Weitere Informationen zum Thema:

DRAGOS

Robert M. Lee – CEO & Co-Founder

datensicherheit.de, 20.01.2026

OT-Sicherheit: Mittels KI Verunsicherung überwinden und Vertrauen begründen / Je weiter sich KI-Anwendungen entwickeln, desto stärker entscheidet der verantwortungsvolle Umgang mit Transparenz und Vertrauen über nachhaltige Akzeptanz

Aktuelles, Experten, Produkte - Feb. 18, 2026 0:40 - noch keine Kommentare

Müll als Datenquelle: Thermische Abfallbehandlung zur Energiegewinnung mit IoT-Datenauswertung

weitere Beiträge in Experten

- Burnout-Probleme der Cybersicherheitsbranche: Stress und Erschöpfung berühren Unternehmenskultur

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

- Verlängerung des Drohnen-Führerscheins notwendig, aber längst nicht hinreichend

- Grundinstandsetzung der Staatsbibliothek in Berlin: Rund 5,4 Millionen Bücher auf vier andere Standorte zu verteilen

- Deutschland-Stack: TeleTrusT-Kommentar zur gegenwärtigen Konzeption zeigt Handlungsbedarf auf

Aktuelles, Branche, Studien - Feb. 18, 2026 14:27 - noch keine Kommentare

Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

weitere Beiträge in Branche

- Cyberangriffe im Handwerk: 60 Prozent der Betriebe waren im vergangenen Jahr betroffen

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

- Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen