Aktuelles, Branche - geschrieben von cp am Donnerstag, Juni 20, 2019 23:08 - noch keine Kommentare

Effektiver Endgeräteschutz beginnt beim Entzug lokaler Administratorrechte

Vielfach fehlt eine zentrale Maßnahme, um Cyber-Angriffe bereits im Anfangsstadium einzudämmen

[datensicherheit.de, 20.06.2019] Unternehmen nutzen in aller Regel verschiedenste Sicherheitslösungen, um kritische Systeme, Applikationen und Daten zu schützen. Wie eine CyberArk-Untersuchung zeigt, fehlt dabei aber vielfach eine zentrale Maßnahme, um Cyber-Angriffe bereits im Anfangsstadium einzudämmen: der Entzug lokaler Administratorrechte auf dem Einfallstor Nummer eins, dem PC.

Jeder Rechner in einem Unternehmen enthält standardmäßig integrierte Administratorkonten

Jeder Rechner in einem Unternehmen enthält standardmäßig integrierte Administratorkonten, die eine massive Sicherheitsgefahr darstellen. In vielen Unternehmen werden dabei Hunderte von Rechnern mit einem identischen Passwort verwaltet, das nie oder zumindest nicht regelmäßig geändert wird. Zudem ist das Passwort oft auch dem Endanwender bekannt, damit dieser einen vollständigen Datenzugriff hat. Jeder Nutzer mit lokalen Windows-Administratorrechten kann praktisch uneingeschränkt agieren. Er kann nicht-lizenzierte Software herunterladen, jedes mögliche – auch ausdrücklich untersagte – Programm verwenden, Systemkonfigurationen ändern oder gefährliche Malware installieren – willentlich wie unwillentlich.

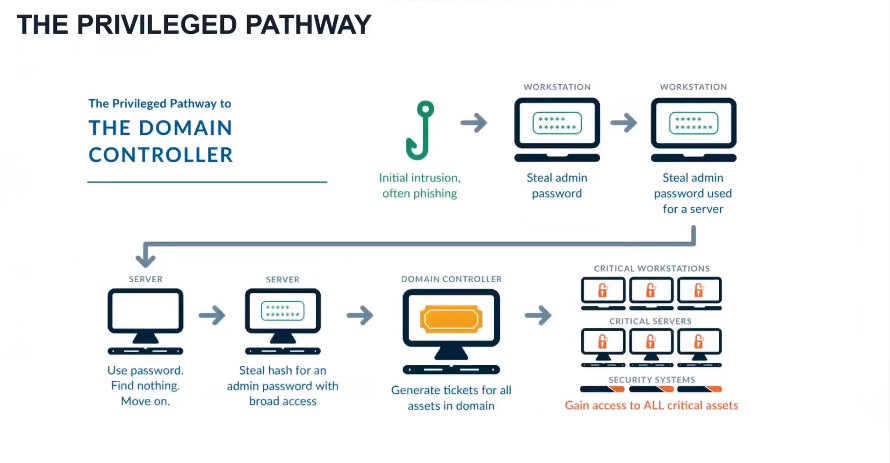

Die Phasen einer Cyber-Attacke (Quelle: CyberArk)

Lokale Admin-Rechte stellen weitgehende Gefahr da

Die lokalen Admin-Rechte stellen nämlich nicht nur eine Gefahr hinsichtlich unbeabsichtigter oder böswilliger Aktivitäten der Endnutzer dar, sie sind auch von Angreifern nutzbar. Mittels dieser Rechte können sie weitere Zugangsdaten entwenden und sich sukzessive durch das Netz bewegen, bis sie etwa in den Besitz von Domain-Administrator-Accounts oder anderen privilegierten Benutzerkonten gelangen. Dadurch erhalten sie Zugriff auf sämtliche Arbeitsplatzrechner und Server einer Domäne beziehungsweise auf die gesamte IT-Infrastruktur, von Servern über Datenbanken bis hin zu den Netzwerkgeräten.

Das Aufspüren lokaler Administratorrechte und der Entzug dieser Rechte ist deshalb ein erster wichtiger Schritt auf dem Weg zu einem starken Endgeräteschutz. CyberArk-Untersuchungen zeigen allerdings, dass dieser Schritt bei 87 Prozent der Unternehmen noch nicht erfolgt ist.

„Diese Tatsache ist ein klares Indiz, dass Unternehmen eher dem Wunsch der Mitarbeiter nach maximaler Flexibilität entsprechen, als dass sie an der konsequenten Umsetzung von Security Best Practices arbeiten“, erklärt Michael Kleist, Regional Director DACH bei CyberArk. „Die damit verbundenen Gefahren sind immens und werden immer noch unterschätzt.“

Die hohe Gefahr, die von lokalen Administratorrechten ausgeht, zeigt eine typische Cyber-Attacke, die in mehreren Phasen abläuft:

- Zugriff des Angreifers auf einen Endnutzer-PC; dabei gibt es die verschiedensten Angriffswege, im „Trend“ liegen momentan

- Phishing-Attacken via E-Mail

- Diebstahl des lokalen Admin-Passworts

- Diebstahl des Admin-Passworts für einen Server

- Diebstahl eines Hashes für ein Konto mit erweiterten Rechten

- Zugriff auf einen Domain Controller

- Zugang zu allen unternehmenskritischen Ressourcen wie Servern, Workstations oder Sicherheitssystemen, das heißt vollständige Übernahme der Kontrolle

„Das Beispiel zeigt, wie wichtig der Entzug lokaler Administratorrechte ist, um großangelegte Cyber-Angriffe bereits im Keim zu ersticken“, so Kleist. „Ein proaktives Sicherheitsprogramm für privilegierte Zugriffe sollte diese Maßnahme immer umfassen. Sie ist ein erster Schritt bei der Reduzierung der potenziellen Angriffsfläche. Und mit geeigneten Werkzeugen ist dabei auch kein Produktivitätsabfall zu befürchten.“

Weitere Informationen zum Thema:

datensicherheit.de, 29.08.2018

CyberArk-Lösung Privileged Access Security erhält SAP-Zertifizierung

datensicherheit.de, 11.08.2018

Kostenloses Discovery-Tool zum Aufspüren privilegierter Konten

datensicherheit.de, 26.09.2017

Häufig von Unternehmen unterschätzt: Privilegierte Zugriffsrechte als Sicherheitsrisiko

datensicherheit.de, 29.08.2017

Privilegierte Benutzerkonten ins Visier von Hackern

datensicherheit.de, 07.09.2016

IT-Sicherheit im Gesundheitswesen: CyberArk sieht akuten Handlungsbedarf

Aktuelles, Experten - Feb. 15, 2026 11:41 - noch keine Kommentare

Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

weitere Beiträge in Experten

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren