Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Samstag, April 5, 2025 16:35 - noch keine Kommentare

ClickFix: Logpoint warnt vor Social-Engineering-Kampagne

Angreifer locken ihre Opfer auf scheinbar legitime, aber kompromittierte Websites

Ein Beitrag von unseren Gastautoren Nischal Khadgi und Ujwal Thapa, Sicherheitsforscher bei Logpoint

[datensicherheit.de, 05.04.2025] ClickFix wird bereits von einer Reihe von nationalstaatlichen Akteuren wie APT 28 und Kimsuky genutzt. Besonders beliebt ist die Verbreitung von Stealer-Malware wie Lumma Stealer über die Social Engineering-Kampagne. Die Betreiber verleiten Benutzer dazu, bösartigen Code auf ihren Systemen auszuführen. Angreifer locken ihre Opfer auf scheinbar legitime, aber kompromittierte Websites, auf denen täuschen echt wirkende Pop-ups erscheinen. Diese Pop-ups fordern die Benutzer auf, auf Schaltflächen mit der Aufschrift „Reparieren“ oder „Ich bin kein Roboter“ zu klicken. Sobald sie angeklickt werden, wird automatisch ein Befehl in die Zwischenablage des Benutzers kopiert und der Benutzer dazu gebracht, ihn manuell zu kopieren und in sein Systemterminal einzufügen.

ClickFix-Angriffsvektoren, Bild: Logpont

ClickFix erstmalig Mitte 2024 entdeckt

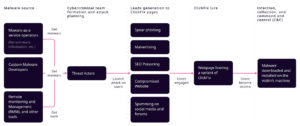

Diese Technik wurde erstmals Mitte 2024 entdeckt und wird seither immer häufiger eingesetzt. Neben Phishing wurden auch Malvertising und SEO-Poisoning als Verbreitungstechniken beobachtet.

Die folgenden Tipps sollen Sicherheitsverantwortlichen bei der Erkennung und Behebung helfen:

ClickFix-InfektionsketteClickFix-Kampagnen stützen sich in hohem Maße auf Social Engineering-Techniken wie Phishing. Benutzer sollen dazu verleitet werden, auf Webseiten zu gehen, die bösartige Software herunterlädt. Daher müssen Unternehmen Wert auf regelmäßige Mitarbeiterschulungen legen, die sich auf das Erkennen von und die Reaktion auf Bedrohungen wie Phishing konzentrieren. Darüber hinaus sollten Unternehmen ein Verfahren für Mitarbeiter einrichten, die den Verdacht haben, Opfer eines Phishing-Angriffs geworden zu sein. Dies sollte eine Meldung an die zuständigen Behörden und der sofortigen Einleitung von Maßnahmen zur Eindämmung des Vorfalls und zur Minimierung möglicher Schäden behinhalten.

ClickFix-Infektionskette, Bild: Logpoint

„Defense-in-Depth“-Strategie für robuste Sicherheit

Unternehmen sollten eine „Defense-in-Depth“-Strategie anwenden, um eine robuste Sicherheit zu schaffen. Dazu gehören mehrere unabhängige Sicherheitskontrollen wie EDR, SIEM, Netzwerksegmentierung, Identitäts- und Zugriffsmanagement sowie E-Mail-/Web-Filterung in der gesamten Infrastruktur. Dieser mehrschichtige Ansatz hilft dabei, Bedrohungen frühzeitig zu erkennen und zu neutralisieren und so den potenziellen Schaden zu minimieren.

Überblick behalten

Eine Protokollierung, Asset-Transparenz und ein kontinuierliches Monitoring der Systems sind unerlässlich, um Bedrohungen wie ClickFix zu erkennen und darauf zu reagieren. Diese Funktionen bieten einen ganzheitlichen Überblick über das Netzwerk und erleichtern die Identifizierung von Anomalien, die einen bevorstehenden Angriff signalisieren können. Ein konsequentes Monitoring des Endpunkt- und Netzwerkverkehrs kann helfen, verdächtige Verhaltensweisen zu erkennen.

Unternehmen müssen über einen gut definierten Incident Response-Plan verfügen, um sicherzustellen, dass sie schnell und effektiv auf Sicherheitsvorfälle reagieren können. Ebenso wichtig ist die Durchführung regelmäßiger Übungen zur Reaktion auf sicherheitsrelevante Vorfälle. Diese Übungen tragen dazu bei, Lücken in der Reaktionsstrategie aufzudecken und die Benutzer bei der Erkennung sowie der richtigen Reaktion zu befähigen.

Weitere Informationen zum Thema:

datensicherheit.de, 26.03.2025

2024/2025: Alle 14 Sekunden ein Cyber-Angriff auf Unternehmen

Logpoint

ClickFix: Another Deceptive Social Engineering Technique

Aktuelles, Experten - Feb. 19, 2026 0:50 - noch keine Kommentare

Zettelkataloge der Staatsbibliothek zu Berlin sollen der Forschung weiter zur Verfügung stehen

weitere Beiträge in Experten

- Müll als Datenquelle: Thermische Abfallbehandlung zur Energiegewinnung mit IoT-Datenauswertung

- Burnout-Probleme der Cybersicherheitsbranche: Stress und Erschöpfung berühren Unternehmenskultur

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

- Verlängerung des Drohnen-Führerscheins notwendig, aber längst nicht hinreichend

- Grundinstandsetzung der Staatsbibliothek in Berlin: Rund 5,4 Millionen Bücher auf vier andere Standorte zu verteilen

Aktuelles, Branche - Feb. 19, 2026 0:18 - noch keine Kommentare

Eurail und Interrail: Gestohlene Passagier-Daten im Darknet feilgeboten

weitere Beiträge in Branche

- Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

- Cyberangriffe im Handwerk: 60 Prozent der Betriebe waren im vergangenen Jahr betroffen

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

- Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren