Aktuelles, Branche, Produkte - geschrieben von cp am Donnerstag, März 31, 2016 22:47 - noch keine Kommentare

World Backup Day 2016: Backup als wichtige Säule der IT-Security-Strategie

SEP sieht Backups als wichtigen Schutz vor Datenverlust und Cybererpressung

[datensicherheit.de, 31.03.2016] Zum heutigen World Backup Day empfiehlt die SEP AG das Thema Backup in der IT-Security-Strategie fest zu verankern. Die aktuellen Cyberattacken durch Verschlüsselungstrojaner, bei denen Produktivdaten in Unternehmen und Organisationen verschlüsselt und damit unbrauchbar gemacht werden, zeigen die Notwendigkeit für den Einsatz einer durchdachten Backupstrategie. Nur so lässt sich der Geschäftsbetrieb so schnell wie möglich wiederherstellen.

Auslagern der Backup-Daten

Der wirksamste Schutz bei solchen Attacken ist das Auslagern der Backup-Daten. Dies geschieht durch den sogenannten Medienbruch, also das Erstellen einer automatischen, zeitgesteuerten Kopie der Sicherungssätze auf ein auslagerbares Medium, wie beispielsweise ein Magnetband. Der Aufbewahrungszeitraum der Backup-Daten sollte angesichts der schleichenden und unentdeckten Ausbreitung der Trojaner um mehrere Wochen verlängert werden. Da sich die Schadsoftware ständig mit neuen Signaturen verbreitet, sind Viren-Scanner bei der Erkennung dieser Art von Malware weitgehend wirkungslos. Der einzige wirksame Schutz vor dem Daten-Totalverlust ist die Wiederherstellung von nicht infizierten Daten mittels einer ausgereiften Datensicherungslösung. Durch die jüngsten Ereignisse wird deutlich, dass neben den eingeführten IT-Security-Lösungen die Datensicherung und Wiederherstellung eine tragende Säule bei der Absicherung von IT-Infrastrukturen darstellt.

„Wir haben in den letzten Wochen einigen betroffenen Kunden bei der zügigen Wiederherstellung ihrer Daten geholfen“, sagt Georg Moosreiner, Vorstand der SEP AG. „Dank unserer Datensicherungslösung konnte der Geschäftsbetrieb schnell wiederhergestellt werden. Zum heutigen World Backup Day rufen wir daher erneut dazu auf, umfassende Backup-Strategien und -Lösungen in Unternehmen und Organisationen unter dem Gesichtspunkt der IT-Security einzuführen. Denn wenn der präventive Schutz vor Bedrohungen nicht wirkt, hilft nur eine ausgeklügelte und erprobte Datensicherungs- und -wiederherstellungs-Lösung.“

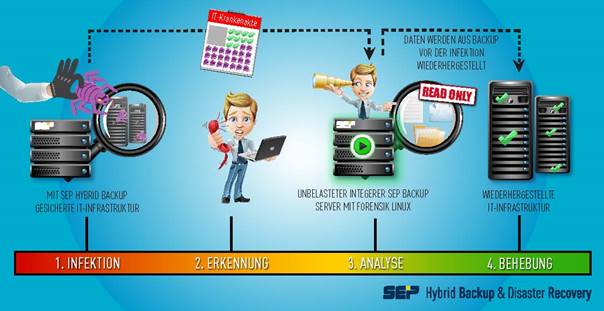

Erläuterung der Infografik:

- Infektion hat stattgefunden.

- Sie wird von den IT-Administratoren erkannt.

- Anhand der Backups analysieren, wann der Befall stattfand und wie die Ausbreitung verlaufen ist. Und durch Vergleiche der Sicherungssätze erkennen, wo sich die Schadsoftware befindet. Dazu werden Daten Betriebssystem-übergreifend verfügbar gemacht. Dies erfolgt auf einem abgeschotteten, integren System, beispielsweise mit Hilfe von Forensik Linux KALI.

- Die Backup-Daten werden von Wechselmedien (Bandlaufwerken) auf bereinigte Backup-Festplatten eingelesen und Read-Only gemountet.

- Vergleich von Datensätzen von verschiedenen Zeitpunkten.

- Sichere Datensätze werden erkannt und wiederhergestellt.

- Das System kann wieder anlaufen und der IT-Betrieb ist wieder lauffähig.

Aktuelles, Branche, Gastbeiträge - Feb. 26, 2026 14:33 - noch keine Kommentare

ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

weitere Beiträge in Experten

- Cyberrisiko Vibe Coding

- Betriebliche Cybersicherheit: Messbarer Einfluss mangelnder Fähigkeiten

- ePA: Große Mehrheit gesetzlich Versicherter verwaltet elektronische Patientenakte nicht aktiv

- Neues Whitepaper zu Active Directory: TÜV Rheinland gibt Tipps zur Absicherung

- RTL Group: Hacker-Abgriff von Mitarbeiterdaten aus dem Intranet

Aktuelles, Branche, Gastbeiträge - Feb. 26, 2026 14:33 - noch keine Kommentare

ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

weitere Beiträge in Branche

- KI-Agenten für Cybersicherheit: Hintergründe zum Vorgehen

- KI-Ambivalenz: Check Point warnt vor neuer Befehls- und Kontrollschicht

- Cyberrisiko Vibe Coding

- ESET-Warnung: Gestohlene Zugangsdaten längst das gefährlichste Angriffswerkzeug

- Digital Independence Day: Emanzipation mittels Cybersecurity „Made in EU“

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren