Aktuelles, Branche - geschrieben von dp am Montag, Februar 6, 2023 12:18 - noch keine Kommentare

Zscaler ThreatLabz Team warnt vor Album-Infostealer

Album adressiert facebook-Nutzer auf der Suche nach pornographischen Inhalten

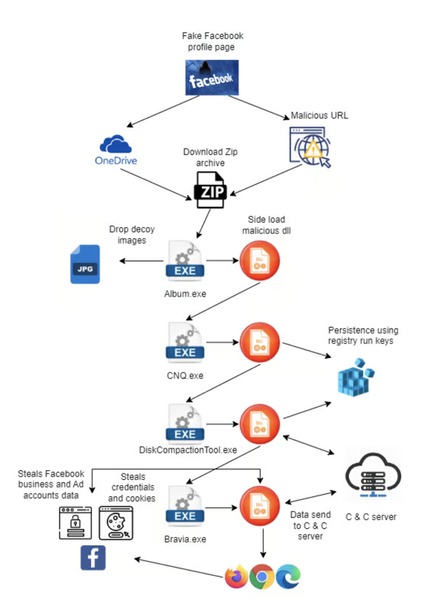

[datensicherheit.de, 06.02.2023] Das „Zscaler ThreatLabz“-Team deckt nach eigenen Angaben „regelmäßig neue Arten von Infostealer-Familien in verschiedenen Angriffskampagnen auf“. Kürzlich seien die Forscher auf den Infostealer namens „Album“ gestoßen: „Diese Malware ist als Fotoalbum getarnt, das pornographische Inhalte als Köder verwendet, während im Hintergrund bösartige Aktivitäten ausgeführt werden.“ Dazu setze die Malware auf eine sogenannte Side-Loading-Technik, bei der legitime Anwendungen zur Ausführung bösartiger DLLs verwendet würden, um die Entdeckung zu vermeiden. Die eigentliche Aufgabe sei jedoch das Stehlen von „Cookies“ und Anmeldeinformationen, „die von den Opfern in ihren Webbrowsern gespeichert wurden“. Darüber hinaus würden Informationen von „Facebook Ads Manager“, „Facebook Business“-Konten und „Facebook API Graph“-Seiten gestohlen. „Die auf einem infizierten System gesammelten Informationen werden schließlich an einen Command-and-Control-Server geschickt.“

Abbildung: zscaler

Zscaler ThreatLabz Team: Die Album-Stealer-Infektionskette

Album-Stealer lauert auf gefälschten facebook-Profilseiten mit erotischen Bildern

Der „Album“-Stealer lauere auf gefälschten „facebook“-Profilseiten mit erotischen Bildern: „Bedrohungsakteure erstellen diese Profilseiten, um die Opfer zum Klicken auf einen Link zu verleiten, mit dem sie vermeintlich ein Album mit diesen Bildern herunterladen können.“

Wird ein infizierter Link angeklickt, startet demnach die eigentliche Infektionskette mit der Weiterleitung zu einem mit Schadcode-infiziertem Zip-Archiv, das unter anderem auf „Microsoft OneDrive“ gehostet wird. „Die Zip-Archive treten unter verschiedenen Namen auf, wie beispielsweise ,Album(.)zip’, ,AlbumSuGarBaby(.)zip’, ,albumyirlsexy(.)zip’ oder ,sexyalbum(.)zip’.“

Wird Album.exe ausgeführt, wird Datei PdfiumControl.dll mit Schadcode geladen

Hinter dem Zip-Archiv verberge sich jeweils „Album.exe“ als eine legitime, ausführbare „TresoritPDFViewer“-Datei. Diese Datei sei allerdings anfällig für den „DLL Side-Loading“-Angriff: „Wird ,Album.exe’ ausgeführt, lädt das Programm eine abhängige Datei namens ,PdfiumControl.dll’, die in diesem Fall den Schadcode beinhaltet, der in der Folge die ,data.dat’-Datei mit einer sich selbst extrahierenden Archivdatei (SFX) ausführt.“ Diese Datei enthalte die als Köder eingesetzten gewünschten pornographischen Bilder.

Im Hintergrund allerdings beginne die bösartige DLL-Datei ihre Aktivitäten auf der Suche nach dem „\%AppData%\Roaming\Canon“-Verzeichnis. Erst im Anschluss werde die eigentliche „Payload“ in einem verschlüsselten Format abgeliefert, welche sich auf die Suche nach den gewünschten Informationen in Form von Anmeldeinformationen, „Cookies“ oder „Facebook Business“ und „Ad“-Accounts mache.

Fazit: Album-Stealer kann Sicherheitsvorkehrungen umgehen

Angreifer versuchten, „facebook“-Benutzer dazu zu bringen, eine bösartige Archivdatei herunterzuladen, welche als Köder mit pornographischen Inhalten locke. Der „Album“-Stealer könne Sicherheitsvorkehrungen umgehen, „indem er legitime Anwendungen ausnutzt, die für ,DLL-Side-Loading’ anfällig sind“.

Das „Zscaler ThreatLabz“-Team überwache diese Kampagne und habe eine ausführliche technische Analyse mit Indikatoren für einen erfolgreich durchgeführten Angriff im eigenen Blog veröffentlicht.

Weitere Informationen zum Thema:

zscaler, 20.01.2023

Album Stealer Targets Facebook Adult-Only Content Seekers

Aktuelles, Branche, Gastbeiträge - März 12, 2026 8:03 - noch keine Kommentare

Zero Trust: Absicherung mobiler IoT- und OT-Systeme

weitere Beiträge in Experten

- Datenschutz als Unterrichtsthema: Kostenfreie BfDI-Lehrmaterialien für Klassenstufen 4 bis 7

- Angriff auf die digitale Lebensader: Telekommunikation ist die Königsklasse für die Cyberkriminalität

- Warnung der Bevölkerung: BBK meldet erfolgreichen Abschluss des Bund-Länder-Projektes

- ALL#HANDS: Neues Forschungsprojekt an der TUD soll für mehr Sicherheit im Internet sorgen

- Informationsfreiheit und Datenschutzgesetz in Berlin: Meike Kamp kritisiert geplante Gesetzesänderungen

Aktuelles, Branche, Gastbeiträge - März 12, 2026 8:03 - noch keine Kommentare

Zero Trust: Absicherung mobiler IoT- und OT-Systeme

weitere Beiträge in Branche

- Angriff auf die digitale Lebensader: Telekommunikation ist die Königsklasse für die Cyberkriminalität

- Chrome-Erweiterungen können Nutzer ausforschen

- Ambivalenz: Malware-Erkennungen gesunken – blockierte schädliche URLs zugenommen

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Monitoring von Cloud-Datenbanken: Transparenz und Kontrolle in dynamischen IT-Umgebungen

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren