Aktuelles, Branche - geschrieben von cp am Dienstag, Januar 20, 2026 14:38 - noch keine Kommentare

Data Readiness Scorecard 2026 als Wegweiser für IT-Führungskräfte

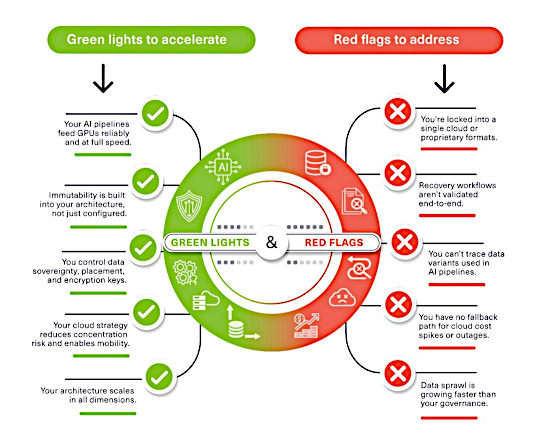

Die „Scorecard“ stellt grüne Signale wie KI-taugliche „Datenpipelines“, tiefe Unveränderbarkeit und „cloud“-unabhängige Resilienz klaren roten Warnzeichen wie „Vendor-Lock-in“, nicht verifizierter Wiederherstellung und fehlender Datenherkunft gegenüber

[datensicherheit.de, 20.01.2026] Das Jahr 2025 hat digitale Infrastrukturen weltweit förmlich einem Realitätscheck unterzogen: So scheiterte Künstliche Intelligenz (KI) an „Datenpipelines“, „Cloud“-Ausfälle hatten spürbare Geschäftsfolgen, Digitale Souveränität wurde zur überprüfbaren Pflicht und KI-gestützte Angriffe erhöhten den Druck auf bestehende Resilienzkonzepte u.a. – Christoph Storzum, „VP Sales Europe“ bei Scality, erläutert in seiner aktuellen Stellungnahme zum Jahresanfang 2026, welche architektonischen Schwächen dabei sichtbar wurden und welche Kriterien schlussendlich darüber entscheiden, ob Unternehmen 2026 resilient, souverän und KI-fähig aufgestellt sind. Die „Data Readiness Scorecard 2026“ stellt grüne Signale wie KI-taugliche „Datenpipelines“, tiefe Unveränderbarkeit und „cloud“-unabhängige Resilienz klaren roten Warnzeichen wie „Vendor-Lock-in“, nicht verifizierter Wiederherstellung und fehlender Datenherkunft gegenüber – sie dient demnach als praxisnahe Standortbestimmung für IT-Entscheider.

Foto: Scality

Christoph Storzum ruft zum gezielten Handeln auf: Wer hingegen weiter zögert, sieht sich schließlich gezwungen, unter Druck zu reagieren!

2025 als Stresstest für digitale Infrastrukturen – von Ausfällen bis zu KI-Fehlleistungen

Storzum beschreibt die Herausforderungen des vergangenen Jahres: „KI-Workloads legten Datenpfade offen, die den erforderlichen Anforderungen an Geschwindigkeit und Skalierbarkeit nicht mehr genügten. Neue Vorgaben zur Digitalen Souveränität machten gerichtliche Nachvollziehbarkeit und technische Kontrollierbarkeit zu quantifizierbaren Anforderungen.“

- Zudem hätten „Cloud“-Ausfälle sowohl operative als auch ökonomische Risiken infolge struktureller Konzentration verdeutlicht. „Gleichzeitig dienten anhaltende Cyberangriffe als Realitätsprüfung dafür, ob etablierte Resilienzstrategien unter tatsächlichen Angriffsszenarien belastbar sind.“

Mit Blick auf das neuen Jahr, 2026, habe sich nun der strategische Fokus deutlich verschoben: „Weg von der bloßen Einführung zusätzlicher Werkzeuge, hin zur gezielten Stärkung der Kernarchitekturen, die Integrität, Mobilität und Wiederherstellbarkeit von Daten gewährleisten!“ Speichertechnologien rückten dabei als Schnittstelle ins Zentrum, wo Sicherheit, „Compliance“ und „Performance“ zusammenliefen.

„Data Readiness Scorecard“: Analyse, wo die eigene Architektur heute steht und ggf. Verstärkungen erforderlich sind

Die nachfolgende „Data Readiness Scorecard“ soll die zentralen Erkenntnisse des vergangenen Jahres in zwei Kategorien verdichten:

- Grüne Signale zeigten Betrieben, dass ihre Datenbasis für das neue Jahr grundsätzlich bereit sei. Rote Signale warnten, „wo verborgene Risiken in den Bereichen Kontrolle, Resilienz oder ,Governance’ bestehen“.

Ziel sei indes nicht, tatsächliche Trends vorherzusagen, welche die Dateninfrastruktur prägen würden – es gehe eher darum, IT-Entscheidungsträgern dabei zu helfen, zu analysieren, „wo ihre Architektur heute steht und wo Verstärkungen erforderlich sind“.

1. Grünes Signal für 2026: KI-Bereitschaft durch hochdurchsatzfähige, „governance“-konforme Datenpipelines

Bedeutung:

„KI-Ergebnisse werden in der Praxis weniger durch die Ambitionen der Modelle begrenzt als durch die Leistungsfähigkeit der zugrunde liegenden ,Datenpipelines‘. Im Jahr 2025 stellten viele Organisationen fest, dass GPUs ungenutzt blieben, während Speichersysteme an Durchsatzengpässen, Metadatenkonflikten oder ineffizientem Zugriff auf kleine Objekte scheiterten.“

Andere hätten erkannten, dass KI-Ergebnisse ohne eine lückenlose Datenherkunft weder verlässlich noch nachvollziehbar gewesen seien. „Die Organisationen mit dem höchsten Fortschrittstempo investierten daher frühzeitig in ,Datenpipelines’, die gezielt auf Skalierbarkeit, Nebenläufigkeit und ,Governance’ ausgelegt waren und nicht allein auf maximale Rohleistung.“

Erkenntnis aus dem Jahr 2025:

„Viele KI-Fehler ließen sich auf fehlende oder unzureichende Datenherkunft zurückführen.“

Zitat aus der „MIT Technology Review“: „KI-Modelle scheitern auf unvorhersehbare Weise, wenn Organisationen die Daten, mit denen sie trainiert wurden, nicht nachvollziehen oder verifizieren können.“

- „Sie sind KI-bereit, wenn Ihre Umgebung eine schnelle und vorhersehbare Datenbereitstellung ermöglicht, um die Auslastung von GPUs zu maximieren, zugleich aber auch eine hohe Metadaten-Nebenläufigkeit sowie einen effizienten Zugriff auf kleine Objekte unterstützt.“ Ebenso entscheidend seien reproduzierbare „Datenpipelines“ mit durchgängiger End-to-End-Datenherkunft, welche Vertrauen und Nachvollziehbarkeit in KI-Ergebnisse schafften.

- Hinzu komme die Fähigkeit, Milliarden von Objektvarianten effizient zu verwalten und Daten richtliniengesteuert über leistungsstarke, warme und kalte Speicherebenen hinweg zu bewegen. „Dies stellt mittlerweile keine fortschrittliche Architektur mehr dar, sondern ist die grundlegende Voraussetzung für zuverlässige und skalierbare KI!“, betont Storzum.

2. Grünes Signal für 2026: Tiefe Unveränderbarkeit von der API bis zur Architektur

Bedeutung:

KI-gestützte Ransomware verdeutliche, wie schnell sich Angreifer weiterentwickelten. Oberflächlich implementierte Unveränderbarkeit reiche unter diesen Bedingungen nicht mehr aus.

„Eine saubere und verlässlich überprüfbare Wiederherstellung setzt Unveränderbarkeit voraus, die fest in der Speicherarchitektur verankert ist, nicht lediglich als konfigurierbare Funktion.“ Organisationen, welche Resilienz auf dieser tieferen Ebene etablieren, seien Bedrohungsakteuren ebenso wie steigenden regulatorischen und versicherungsseitigen Anforderungen dauerhaft einen Schritt voraus.

Erkenntnis aus dem Jahr 2025:

Der Einsatz KI-generierter Ransomware nehme signifikant zu.

Zitat aus dem „Wired Magazine“: „KI-unterstützte Malware untersucht jetzt direkt APIs und Identitätssysteme, was die Geschwindigkeit und Komplexität von Angriffen deutlich beschleunigt.“

- „Ihre Umgebung ist resilient, wenn Aufbewahrungsrichtlinien konsequent auf API-Ebene durchgesetzt werden und systemweite Unveränderbarkeit gewährleistet ist, die sich nicht umgehen lässt.“

- Ebenso erforderlich seien kryptographische Mechanismen zur Integritäts- und Herkunftsverifizierung sowie automatisierte Verfahren, „mit denen eine saubere und verlässliche Wiederherstellung regelmäßig getestet wird“. Ergänzt werde dies durch ein mehrschichtiges Cyberresilienz-Modell, welches konsequent an den CORE5-Prinzipien ausgerichtet sei.

3. Grünes Signal für 2026: Souveränitätsorientiertes Design mit vollständiger und nachweisbarer Kontrolle

Bedeutung:

„Das Jahr 2025 markierte einen entscheidenden Wendepunkt: Souveränität wurde operational und ist nicht länger nur ein konzeptionelles Ziel. Ein Gerichtsurteil gegen den französischen ,Cloud’-Anbieter OVHcloud machte deutlich, dass vertragliche Vereinbarungen zur Datenresidenz allein den rechtlichen Anforderungen nicht genügen.“

Unternehmen müssten heute nachweisen können, „wo ihre Daten gespeichert sind, wie sie sich bewegen und wer die Kontrolle darüber innehat, insbesondere in Europa, im Nahen Osten sowie in stark regulierten Branchen“.

Erkenntnis aus dem Jahr 2025:

Das Gerichtsurteil in Kanada gegen OVH.

Zitat aus „The Register“: „Das Gericht entschied, dass das Speichern von Daten in ausländischen Regionen unter einem kanadischen Vertrag immer noch gegen die Residenzanforderungen verstößt.“

- Storzum führt aus: „Sie sind souveränitätsbereit, wenn Ihre Umgebung ein vom Kunden kontrolliertes Schlüsselmanagement verwendet, eine regionsgebundene Datenplatzierung gewährleistet, die den jeweiligen Gerichtsbarkeiten entspricht, sowie die Herkunft und Historie aller Datenbewegungen prüfbar macht!“

- Darüber hinaus sollte die eigene Umgebung Maßnahmen zur Vermeidung von Konzentrationsrisiken bei sogenannten Hyperscalern beinhalten und eine konforme, richtliniengesteuerte Datenmobilität zwischen „Cloud“, „On-Prem“ und „Edge“ gewährleisten.

4. Grünes Signal für 2026: Cloud-optimierte Resilienz zur Reduzierung von Konzentrationsrisiken

Bedeutung:

Ausfälle und Preisschwankungen hätten die Risiken offengelegt, welche mit der Abhängigkeit von einem einzigen „Cloud“-Anbieter einhergingen.

Resiliente Organisationen gestalteten ihre Infrastruktur daher bewusst unabhängig und stellten sicher, dass sowohl Verfügbarkeit als auch Kontrolle auch im Falle von Störungen eines großen Anbieters jederzeit gewährleistet blieben.

Erkenntnis aus dem Jahr 2025:

„Cloud“-Konzentration gelte heute als eines der weltweit anerkannten Top-Geschäftsrisiken – die Gartner Group etwa führe sie unter den fünf größten aufkommenden Risiken für Unternehmen auf. Beispiele wie etwa der AWS-Ausfall verdeutlichten die Fragilität von Einzelregionen:

„BBC News“ habe berichtete, dass alle, die auf einen einzigen Ausfallpunkt in dieser Amazon-Region angewiesen waren, anfällig für Offline-Ausfälle gewesen seien.

- Eine Architektur, die „cloud“-smarte Resilienz signalisiere, ermöglicht Arbeitslast-Mobilität über „Cloud“, „On-Prem“ und „Edge“, biete alternative Zugriffspfade zu kritischen Datensätzen und gewährleiste, dass Wiederherstellungsoperationen auch während Ausfällen online blieben.

- Zugleich erlaubt sie eine flexible Arbeitslast-Platzierung unter Berücksichtigung von Leistung, Kosten und „Compliance“ und stellt „Governance“, Sicherheit und Konfiguration unabhängig von der Kontrolle einzelner „Cloud“-Anbieter sicher.

5. Grünes Signal für 2026: Multiskalierbare, disaggregierte Architektur mit dynamischer Anpassungsfähigkeit unter Belastung

Bedeutung:

KI, Analytik und „Multi-Tenant“-Umgebungen belasteten die Infrastruktur gleichzeitig auf komplexe Weise. Traditionelle, eng gekoppelte Systeme stießen dabei schnell an ihre Grenzen.

Disaggregierte, multiskalierbare Architekturen ermöglichten hingegen eine unabhängige Skalierung von Rechenleistung, Speicherkapazität, Metadaten und Transaktionen. „Sie sind damit entscheidend, um den unvorhersehbaren Anforderungen moderner Datenumgebungen gerecht zu werden.“

Erkenntnis aus dem Jahr 2025:

Die Industrie setze zunehmend auf disaggregierte Designs.

Zitat von „TechTarget“: „Speicheranbieter setzen auf unabhängig skalierbare Rechenleistung und Kapazität als Bereitstellungen, da Datenwachstum und KI-Workloads die Begrenzungen traditioneller Designs offenbaren.“

- „Sie sind für unvorhersehbares Wachstum gerüstet, wenn Ihre Architektur eine unabhängige Skalierung von Rechenleistung, Speicherkapazität und Metadaten ermöglicht und dabei eine vorhersehbare Leistung selbst unter gemischten Arbeitslasten sicherstellt!“, stellt Storzum klar.

- Darüber hinaus sollte sie eine elastische Erweiterung über Knoten, Racks oder Standorte erlauben, massive Objekt- und „Bucket“-Anzahlen ohne Leistungseinbußen handhaben und gleichzeitig betriebliche Effizienz sowie Funktionsfähigkeit auch bei höchster Skalierung gewährleisten.

Abbildung: Scality

Scalitys „Data Readiness Scorecard 2026“ zur praxisnahen Positionsbestimmung

1. Rotes Signal für 2026: „Vendor-Lock-in“, welcher Flexibilität der Datenmobilität einschränkt

Bedeutung:

Das Jahr 2025 habe verdeutlicht, „dass Abhängigkeit ein erhebliches Risiko darstellt“. Ausfälle und Preisschwankungen hätten zeigten, dass Organisationen ihre Handlungsfähigkeit verlören, „wenn Daten in proprietären Formaten oder auf eng gekoppelten Plattformen ,gefangen’ sind“.

In einem solchen Umfeld könnten sie weder flexibel auf Störungen noch auf „Compliance“-Anforderungen oder Kostenänderungen reagieren. Datenportabilität sei daher längst keine optionale Optimierung mehr, „sondern eine entscheidende Voraussetzung für betriebliche Resilienz“.

Erkenntnis aus dem Jahr 2025:

Ein Microsoft-Ausfall habe die Risiken durch Anbieterabhängigkeit verdeutlicht.

Zitat „BBC News“: „Ein weit verbreiteter Ausfall nahm Microsoft-Dienste stundenlang offline und belastete Kunden weltweit, wodurch Bedenken hinsichtlich der Abhängigkeit von einem einzigen ,Cloud-Ökosystem’ erneut breit diskutiert wurden.“

- Storzum kommentiert: „Ihre Umgebung ist potenziellen Plattformrisiken ausgesetzt, wenn sie proprietäre Formate verwendet, die die Datenportabilität einschränken, Anwendungen umfasst, die für eine Migration neu gestaltet werden müssten, Wiederherstellungspfade besitzt, die vollständig von der ,Cloud’-Verfügbarkeit abhängen, oder aber keine unabhängige Umgebung für Zugriff oder ,Failover’ bereitstellt.“

- Um diesen Risiken zu begegnen, sollten Organisationen offene, S3-kompatible Speichersysteme (Simple Storage Service) einführen, welche sowohl in der „Cloud“ als auch „On-Prem“ einsetzbar sind. Die Architektur sollte auf Mobilität ausgelegt sein, inklusive globaler „Namespaces“, Replikation und konsistenter APIs, und „Compute“ sowie „Storage“ sollten getrennt werden, um Plattformabhängigkeiten zu vermeiden. Mindestens eine Ausweichumgebung außerhalb eines einzelnen Anbieters sorge dafür, dass Zugriff und Wiederherstellung auch bei Ausfällen gewährleistet blieben.

2. Rotes Signal für 2026: Nicht verifizierte Wiederherstellungs-SLAs

Bedeutung:

„2025 mussten viele Organisationen erkennen, dass Backups allein nicht ausreichen, um die Wiederherstellung zu garantieren.“

Nie unter realen Bedingungen getestete Wiederherstellungspläne hätten genau dann versagt, als sie am dringendsten benötigt wurden. Wenn Wiederherstellung nicht nachweisbar sei, könne ihr auch nicht vertraut werden.

Erkenntnis aus dem Jahr 2025:

Backup allein reicht nicht!

Reuters habe berichtet, dass Versicherer ihre Prüfungen von Backup- und Wiederherstellungskontrollen verschärften und nun den Nachweis verlangten, dass Organisationen im Falle eines Angriffs den Betrieb schnell wiederherstellen könnten.

- Eine Umgebung sei potenziell gefährdet, „wenn Backups nie End-to-End getestet wurden, Unveränderbarkeit lediglich auf ,Bucket’- oder Richtlinienebene implementiert ist, Wiederherstellungspfade vollständig von der ,Cloud’-Verfügbarkeit abhängig sind sowie keine kryptographische Validierung wiederhergestellter Daten erfolgt“.

- Um diese Risiken zu minimieren, sollten regelmäßig automatisierte Tests für eine saubere Wiederherstellung durchgeführt werden. Zudem sei es entscheidend, tiefe Unveränderbarkeit sowohl auf API- als auch auf Architektur-Ebene zu gewährleisten und mindestens ein Wiederherstellungspfad unabhängig von der „Cloud“-Verfügbarkeit vorzuhalten. Die „Time to clean restore“ sollte als messbare Resilienzmetrik erfasst werden, um die Wiederherstellungsfähigkeit kontinuierlich zu überprüfen.

3. Rotes Signal für 2026: Lücken in der Datenherkunft, die KI-Ergebnisse untergraben

Bedeutung:

Mit dem Einsatz von KI in Produktionsumgebungen sei Vertrauen in die Ergebnisse genauso entscheidend wie die reine Leistung. „Im Jahr 2025 wurden zahlreiche KI-Fehler nicht durch die Modelle selbst verursacht, sondern gerade auch durch fehlende oder unvollständige Datenherkunft.“

Ohne nachvollziehbare Datenlinien ließen sich KI-Ergebnisse weder zuverlässig erklären, reproduzieren noch verteidigen.

Erkenntnis aus dem Jahr 2025:

Fehlende Datenherkunft führe zu unvorhersehbaren KI-Fehlern.

Das MIT berichtete: „KI-Modelle versagen auf unvorhersehbare Weise, wenn Organisationen die verwendeten Trainingsdaten nicht nachverfolgen oder verifizieren können.“

- „Ihre Umgebung ist potenziell einem KI-Zuverlässigkeitsrisiko ausgesetzt, wenn Datensatzversionen oder Transformationen nicht nachverfolgt werden, ,Shadow-Korpora’ außerhalb formaler ,Pipelines’ entstehen, keine Audit-Trails für Trainings- oder Inferenzdaten existieren und Vorverarbeitungsprozesse manuell oder inkonsistent durchgeführt werden.“

- Um diese Risiken zu minimieren, sollten alle Trainings- und Inferenzdaten in „lineagesensitivem“ Objektspeicher abgelegt werden. Zudem sei eine konsequente Versionierung von Datensätzen und Logik erforderlich, während Vorverarbeitungsprozesse automatisiert und dokumentiert werden sollten. Ergänzend müssten „Governance“-Kontrollen implementiert werden, welche Zugriff, Aufbewahrung und Änderungsverlauf der Daten zuverlässig überwachten.

4. Rotes Signal für 2026: „Cloud“-Risiken durch Konzentration und Kostenvolatilität

Bedeutung:

„Im Jahr 2025 wurde ,Cloud’-Konzentration als strategisches Risiko deutlich. Organisationen, die stark von einem einzelnen Anbieter abhängig sind, waren Störungen, unvorhersehbaren Kostenentwicklungen sowie eingeschränkten Handlungsspielräumen ausgesetzt.“

Heute hänge betriebliche Resilienz entscheidend von Wahlfreiheit und der Fähigkeit ab, schnell auf Veränderungen zu reagieren.

Erkenntnis aus dem Jahr 2025:

„Cloud“-Konzentration sei als strategisches Risiko sichtbar geworden.

Zitat Gartner Group: „Viele Organisationen stünden im Falle eines Ausfalls eines einzelnen Anbieters vor gravierenden Störungen.“

- „Ihre Umgebung ist potenziell strategischen ,Cloud’-Risiken ausgesetzt, wenn zentrale Arbeitslasten stark von einem einzelnen ,Hyperscaler’ abhängen, die Datenportabilität oder -mobilität eingeschränkt ist, keine ,On-Prem’- oder alternative Wiederherstellungsoptionen bestehen sowie Arbeitslasten bei Kosten- oder Verfügbarkeitsproblemen nicht flexibel verschoben werden können“, gibt Storzum zu bedenken.

- Um diese Risiken zu mindern, sollten Architekturen von Anfang an auf Portabilität ausgelegt werden. Hybrid- oder „Multi-Cloud“-Strategien ermöglichten Flexibilität, während die Trennung von „Compute“- und „Datentiers“ Lock-in-Effekte reduziere. „Zudem sollten Daten so repliziert oder verschoben werden, dass sie schnell und ohne Abhängigkeit von einem einzelnen Anbieter verfügbar sind!“

5. Rotes Signal für 2026: Unkontrolliertes Datenwachstum

Bedeutung:

Die Einführung von KI habe im Jahr 2025 die Datenproduktion und -duplizierung erheblich beschleunigt. Ohne wirksame „Governance“ habe dieses Wachstum die Angriffsflächen vergrößert, „Compliance“-Risiken erhöht und zu unkontrolliertem Speicherwachstum geführt.

Unkontrolliertes Datenwachstum stelle somit eine direkte Risikoexposition dar und könne sogar die Transparenz über sensible Daten erheblich einschränken.

Erkenntnis aus dem Jahr 2025:

Unkontrollierte Datenkopien erhöhten „Compliance“- und Sicherheitsrisiken.

Zitat von „TechRadar“: „Unkontrollierte Datenkopien führen zunehmend zu Compliance-Verstößen und Cyber-Vorfällen, da fehlende Governance und fehlende Transparenz über Datenbestände Organisationen verwundbar machen.”

- „Ihre Umgebung ist potenziell ,Governance’- und Sicherheitsrisiken ausgesetzt, wenn temporäre Korpora dauerhaft bestehen bleiben, Datensätze dupliziert werden, ohne dass ein Lifecycle-Management implementiert ist, sensible Daten in nicht genehmigten Speicherorten abgelegt werden und das Speicherwachstum die Klassifikation sowie die Anwendung von Richtlinien übersteigt“, warnt Storzum.

- Um diese Risiken zu minimieren, sollten Lifecycle- und Aufbewahrungsrichtlinien konsequent durchgesetzt werden. „Trainingsdaten, Checkpoints und Varianten sollten zentral gespeichert werden, während Datensätze systematisch klassifiziert und getaggt werden, um ,Governance’ sicherzustellen.“ Zudem sei die vollständige Nachverfolgung aller Datenkopien, einschließlich KI-generierter Ableitungen, erforderlich, um Transparenz und Kontrolle über die Datenlandschaft zu gewährleisten.

Auswirkungen o.g. Erkenntnisse auf 2026

„Die Lehren aus 2025 zeigen einen klaren Wandel in den Erwartungen an Unternehmen und ihre Dateninfrastruktur. Speicher wird zum zentralen Kontrollpunkt in Punkto Vertrauen: Integrität muss nachweisbar sein, und Organisationen benötigen unveränderbaren, lineage-reichen und auditfähigen Speicher, der überprüfbare Wiederherstellung und Compliance unterstützt.“

- Gleichzeitig mausere sich Datenmobilität zu einem strategischen Vorteil: „Cloud“-Konzentration stelle ein systemisches Risiko dar, und die Fähigkeit, Daten über „Cloud“, „On-Prem“ und „Edge“ hinweg ohne Einschränkungen oder Redesign zu verschieben, definiere die betriebliche Resilienz.

- Backups entwickelten sich zu sauberer Cyberwiederherstellung. Organisationen müssten Wiederherstellungspfade kontinuierlich validieren, unabhängig von der „Cloud“-Verfügbarkeit agieren, automatisierte Wiederherstellungsprüfungen implementieren sowie „Multi-Site“-Schutz sicherstellen.

- Der Erfolg von KI hänge von kontrollierten „Pipelines“ ab: „Verlässliche KI-Ergebnisse entstehen aus reproduzierbaren, gut verwalteten Daten, nicht aus größeren Modellen.“

- Verantwortung sei dabei das verbindende Prinzip – „in den Bereichen Cyber, KI, Souveränität und Ökonomie werden Organisationen anhand nachweisbarer Evidenz bewertet“.

Storzums Fazit: „Teams, die jetzt die Grundlagen prüfen und zentrale Bereiche wie Unveränderbarkeit, Datenmobilität, Souveränität sowie die ,Governance’ ihrer ,Datenpipelines’ stärken, treten 2026 mit Klarheit und Zuversicht an. Wer hingegen weiter zögert, sieht sich schließlich gezwungen, unter Druck zu reagieren.“

Weitere Informationen zum Thema:

SCALITY, Tom Leyden, 14.02.2024

Scality elevates Christoph Storzum to the role of Vice President of Sales, European Region

SCALITY

MIT CORE5 DEM CHAOS UND DEN KOSTEN VON RANSOMWARE TROTZEN / 1 Lösung. 5 Stufen der Cyber-Resilienz

datensicherheit.de, 21.11.2025

Storage-Checkliste 2025 – den Speicher-Anforderungen von heute und morgen genügen / Eric Herzog, CMO bei Infinidat, rät Käufern von Speichertechnologie für Unternehmen ihre bisherigen Checklisten unbedingt zu aktualisieren

Aktuelles, Experten - März 10, 2026 18:11 - noch keine Kommentare

ALL#HANDS: Neues Forschungsprojekt an der TUD soll für mehr Sicherheit im Internet sorgen

weitere Beiträge in Experten

- Informationsfreiheit und Datenschutzgesetz in Berlin: Meike Kamp kritisiert geplante Gesetzesänderungen

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Digitaler Raum: Claudia Plattner stellt Rundumblick auf die Sicherheit mittels Wheel of Motion vor

- KRITIS-Dachgesetz: Bitkom warnt vor kurzfristiger Absenkung des Schwellenwertes

- Diagnosen: Bundesverwaltungsgericht setzt Verarbeitung durch private Krankenversicherer klare Grenzen

Aktuelles, Branche, Studien - März 10, 2026 0:01 - noch keine Kommentare

Ambivalenz: Malware-Erkennungen gesunken – blockierte schädliche URLs zugenommen

weitere Beiträge in Branche

- OpenClaw: Abwägen zwischen Produktivität und Sicherheitsrisiko

- Monitoring von Cloud-Datenbanken: Transparenz und Kontrolle in dynamischen IT-Umgebungen

- ISACA veröffentlicht Update des IT Audit Frameworks (ITAF)

- Angriffe auf die Lieferkette betreffen fast jedes dritte Unternehmen in Deutschland

- Hybride Kriegsführung im Digitalzeitalter: KI-Systeme und Lieferketten als Teil der strategischen Angriffsfläche

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen