Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Mittwoch, Mai 2, 2018 22:16 - noch keine Kommentare

Bedrohung bleibt: Details von DDoS-Angriffen im Jahr 2017

Angriffstechniken werden immer ausgereifter

Ein Gastbeitrag des Internet-Dienstleisters und Cloud-Anbieters OVH

[datensicherheit.de, 02.05.2018] DDoS-Angriffe haben 2016 mehrmals Schlagzeilen gemacht. Man denke etwa an die Rekord-Attacke auf einen unserer Kunden im September 2016 oder auch an den Angriff auf den Blog des investigativen Journalisten Brian Krebs. 2017 war in den Medien seltener von DDoS-Angriffen die Rede. Das bedeutet aber nicht, dass es keine gegeben hätte. Ganz im Gegenteil zeigen unsere Statistiken zum Jahr 2017, dass Distributed-Denial-of-Service-Angriffe nach wie vor eine der größten Sorgen für alle Internet-Akteure sind, seien es Cloud-Anbieter wie OVH oder Internetanbieter (engl. Internet Service Provider, ISP). Die Angriffstechniken werden immer ausgereifter, und die über dem Internet of Things (IoT) schwebende Bedrohung konnte bisher nicht abgewendet werden. Ganz im Gegenteil.

Informationen von Clément Sciascia, dem Lead Tech des Projekts VAC (eine von OVH entwickelte Kombination verschiedener Technologien zur Abwehr von DDoS-Angriffen).

Gestiegenes Angriffsvolumen und zeitliche Verteilung

Ein paar allgemeine Informationen vorab: 2017 hat das VAC von OVH im Schnitt rund 1.800 DDoS-Angriffe pro Tag registriert, das sind etwa 50.000 pro Monat. Der ruhigste Tag war der 16. März 2017 mit „nur“ 981 Angriffen. Der ereignisreichste Tag des vergangenen Jahres war dagegen der 04. Oktober 2017 mit 7.415 Angriffen. Das ist übrigens der Jahrestag der Unabhängigkeitserklärung von Belgien (04. Oktober 1830), aber wir vermuten da erst einmal keinen Zusammenhang.

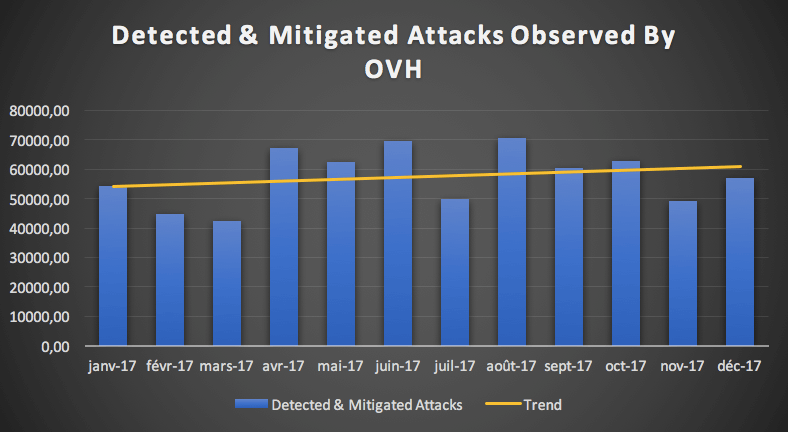

In Abbildung 1 ist zu sehen, dass die allgemeine Tendenz – bezogen auf die Zahl der registrierten Angriffe – steigend ist (R2 = 0,05613). Hierfür können verschiedene Erklärungen angeführt werden. Einerseits darf man nicht unterschätzen, dass unsere Systeme mit der Zeit immer ausgereifter werden und die Angriffe besser erkennen (das ist die gute Nachricht). Andererseits ist aber auch klar, dass die Zahl der Angriffe immer mehr zunimmt (das ist die weniger gute).

Wenn man sich Abbildung 1 einmal genauer anschaut, ist außerdem zu erkennen, dass es in manchen Monaten mehr Angriffe gab als in anderen. Das ist zunächst einmal eine interessante Tatsache, aber es ist noch zu früh, hieraus irgendwelche Schlussfolgerungen zu ziehen.

Abbildung 1: Zahl der vom VAC von OVH im Jahr 2017 erkannten und abgewehrten Angriffe nach Monaten.

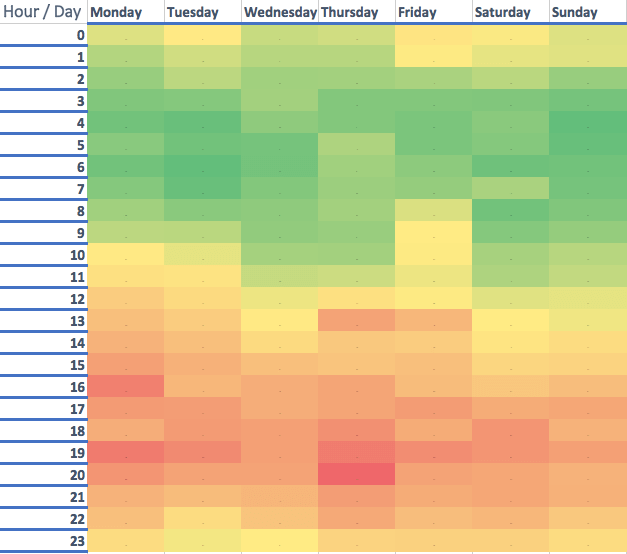

Abbildung 2: Vorkommen von Angriffen nach Wochentag und Uhrzeit (UTC).

Bei einem genaueren Blick auf die Verteilung der Angriffe nach Wochentag und Uhrzeit (Abbildung 2) wird deutlich, dass die meisten Attacken gegen Abend stattfinden (Weltzeit), und zwar größtenteils zwischen 19 und 21 Uhr UTC.

Diese sehr ungleichmäßige Verteilung der Angriffe stellt eine besondere Herausforderung für das VAC Team dar, weil eine regelrechte Angriffswelle in einem sehr kurzen Zeitfenster abgewehrt werden muss. Und das gilt umso mehr, als der frühe Abend auch der kritischste Zeitraum für die meisten Spiele- und E-Commerce-Plattformen ist, die zu dieser Tageszeit die meisten Besucher haben. Zu dieser Zeit wird die Bandbreite also am meisten in Anspruch genommen, und zwar sowohl vom legitimen Traffic als auch vom durch die Angriffe generierten unerwünschten Traffic, der dann vom VAC erkannt und abgewehrt werden muss (Mitigation). Schon die geringste Überlastung hätte erhebliche Konsequenzen für die Dienstqualität aller Kunden.

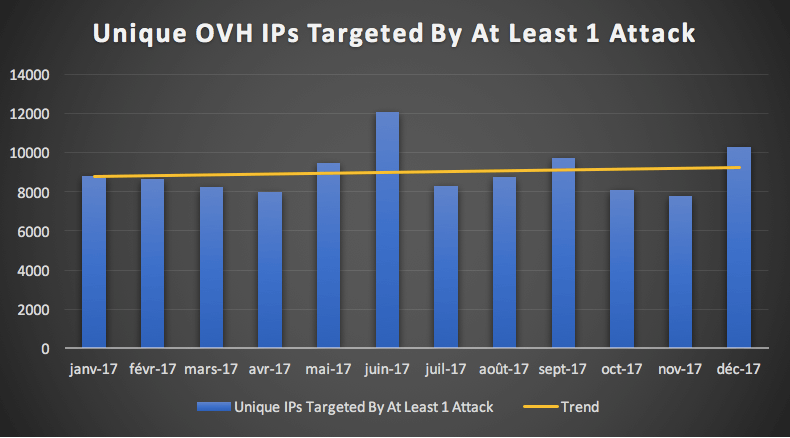

2017 waren etwa 60.000 verschiedene IP-Adressen bei OVH das Ziel wenigstens eines DDoS-Angriffs.

Abbildung 3: Verschiedene IP-Adressen, die im Laufe des Jahres 2017 mindestens einmal Ziel eines DDoS-Angriffs waren.

Abbildung 3 zeigt für jeden Monat des Jahres die Zahl unterschiedlicher IP-Adressen, die mindestens einmal Opfer eines Angriffs wurden. Dieses Diagramm weist einen wesentlichen Unterschied zu dem in Abbildung 1 auf (Zahl der registrierten Angriffe pro Monat): Mit Ausnahme des Monats Juni ist die Zahl der angegriffenen IP-Adressen mit etwa 9.000 pro Monat im Jahresverlauf relativ konstant. Gleichwohl ist die Tendenz auch hier steigend (R2 = 0,01282).

Die Unterschiede in den Abbildungen 1 und 3 deuten darauf hin, dass manche IP-Adressen häufiger Ziel einer Attacke sind als andere. Abbildung 4 bestätigt diese Annahme.

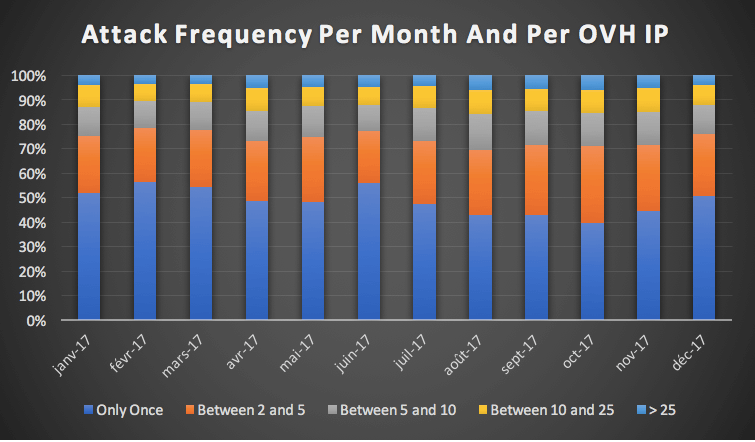

Abbildung 4: Angriffshäufigkeit je Monat und IP-Adresse.

Diese Abbildung gruppiert die IP-Adressen nach Angriffsvolumen pro Monat. Es ist klar zu erkennen, dass die Mehrzahl der IP-Adressen zwischen ein- und fünfmal pro Monat angegriffen wird (Medianwert 2). Im gesamten Jahresverlauf waren die angegriffenen IP-Adressen im Schnitt 13 Angriffen ausgesetzt. 30 der betroffenen IP-Adressen wurden im Jahresverlauf häufiger als 1.000-mal angegriffen (auf die am häufigsten angegriffene IP-Adresse erfolgten 4.317 Attacken).

E-Gaming und E-Commerce: die am häufigsten von DDoS-Angriffen betroffenen Services

Wir haben einen näheren Blick auf die betroffenen IP-Adressen geworfen. Aus den uns zur Verfügung stehenden Informationen über die verantwortlichen Nutzer der damit verbundenen Dienstleistungen konnten wir ableiten, welche spezifischen Aktivitäten am häufigsten Opfer dieser Angriffe werden.

Als Erstes haben wir festgestellt, dass alle Nationalitäten unter diesen Attacken zu leiden haben. Wie nicht anders zu erwarten war, werden Online-Gaming-Dienste am häufigsten angegriffen, allen voran Minecraft-Server. Schon seit einigen Jahren beobachten wir die Rivalität zwischen Game-Server-Administratoren, die sich regelrechte Cyberkriege liefern.

Auch wenn die Gründe hierfür manchmal nichtig sind, scheint es doch vor allem eine Sache des Geldes zu sein. Die wichtigsten Gaming-Server generieren einen beträchtlichen Umsatz. Deshalb greifen die Administratoren sich gegenseitig an, um die Servicequalität des Konkurrenten zu verschlechtern und so die Gamer zu den eigenen Servern zu locken. Ein gnadenloser Wettstreit …

Es ist dabei auch festzuhalten, dass der von OVH angebotene spezifische DDoS-Schutz für den Gaming-Sektor zahlreiche Nutzer aus diesem Bereich überzeugt hat, sodass sie in unseren Statistiken wohl überrepräsentiert sind. Auch wenn die Angriffe auf bei OVH gehostete Game-Server aufgrund unserer soliden Schutzmechanismen meist ins Leere laufen, sind die Versuche doch nicht umsonst. Sie helfen nämlich unseren Ingenieuren im Bereich Forschung und Entwicklung, die ständig an der Verbesserung der Erkennungsalgorithmen arbeiten, indem sie diese Angriffe analysieren. Das wiederum kommt allen Kunden von OVH zugute.

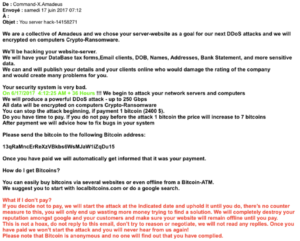

An zweiter Stelle kommen die E-Commerce-Plattformen. Erstaunlicherweise werden Plattformen unterschiedlichster Größe angegriffen − vom riesigen Händler bis hin zum kleinen Onlineshop mit eher bescheidenem Traffic. Dabei geht es in den wenigsten Fällen um eine Rivalität zwischen den Beteiligten, sondern vielmehr um Erpressung. Das Prinzip ist einfach: Nach einer ersten Attacke schickt der Angreifer seinem Opfer eine E-Mail und fordert darin im Gegenzug für die Einstellung der Angriffe eine Zahlung in einen elektronischen Geldbeutel, normalerweise in Form von Bitcoins (BTC) oder Monero (XMR). Meist werden diese Drohungen nicht umgesetzt. Wir empfehlen Ihnen auch, niemals auf solche Forderungen einzugehen und zu zahlen, denn damit würden Sie diese kriminellen Aktivitäten geradezu unterstützen. Und Sie selbst hätten trotzdem keinerlei Sicherheit, nicht noch einmal das Opfer von Angriffen zu werden. Die einzig echte Lösung besteht darin, einen Hosting-Anbieter zu finden, der diese Angriffe effizient abwehren kann. Dadurch werden Ihre Angreifer entmutigt und konzentrieren sich dann auf eine leichtere Beute.

Abbildung 5: Eine der schlimmsten uns bekannten Erpresser-E-Mails.

Im Übrigen sind die angegriffenen Aktivitäten sehr heterogen, sodass eine Klassifizierung wenig sinnvoll wäre. Innovative Start-ups, öffentliche Verwaltung oder Informationsseiten (Medien, Blogs, …), jeder kann eines Tages Opfer eines solchen DDoS-Angriffs werden. Die Hintergründe sind kaum zu verallgemeinern: Rivalität zwischen Konkurrenten, Streitigkeiten zwischen einem Service und einem Nutzer, der Versuch, die Medien zu zensieren (zu diesem Thema empfehlen wir den Artikel des amerikanischen Journalisten Brian Krebs: The Democratization of Censorship) u. v. m.

Veränderungen in Intensität und Art der Angriffe

Wir konnten auf unserem Netzwerk 2017 keine Angriffe feststellen, die den Rekord von 1 Terabit pro Sekunde überschritten hätten. Dennoch haben wir weiterhin in die Kapazitäten unseres VAC und unseres Backbone investiert, um so mit diesen unvermeidbaren Angriffen umgehen zu können. Denn die Mittel zu deren Umsetzung gibt es immer noch, insbesondere Botnets (Netzwerke aus kompromittierten Geräten), auf die wir gleich näher eingehen werden.

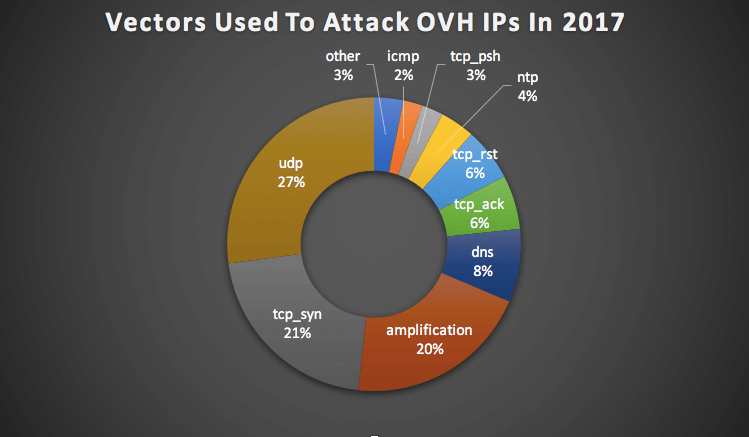

Abbildung 6: Für Angriffe auf IP-Adressen bei OVH genutzte Vektoren im Jahr 2017.

Bei einer Analyse der in Abbildung 6 gezeigten Vektoren und Fokussierung auf die vierte Schicht (L4) des OSI-Modells fanden wir wenig überraschend vor allem UDP-Angriffe, SYN-Flood und Amplification-Angriffe. Die Ausnutzung von Schwächen des UDP-Protokolls stellt mehr als die Hälfte aller auf unserem Netzwerk registrierten Angriffe dar (UDP + Amplification + DNS + NTP). Die Wahl der UDP und SYN-Flood Vektoren ist dabei keineswegs zufällig. Vielmehr bieten sie dem Angreifer die Möglichkeit, die eigene Identität zu verschleiern, indem er Pakete mit missbräuchlich angeeigneten IP-Adressen zusammenstellt. Eine Technik, die übrigens auch die Umsetzung von Amplification-Angriffen ermöglicht. Diese wiederum werden gerne von „Booter-Diensten“ eingesetzt − Plattformen, die DDoS-Angriffe zum Kauf anbieten und dafür in der Regel ein Netzwerk von Computern verwenden, die ihre echte IP verbergen. Tatsächlich wird ein Großteil der von uns registrierten Angriffe über solche Plattformen gestartet; die Botnets stellen ihrerseits einen deutlich geringeren Anteil dar.

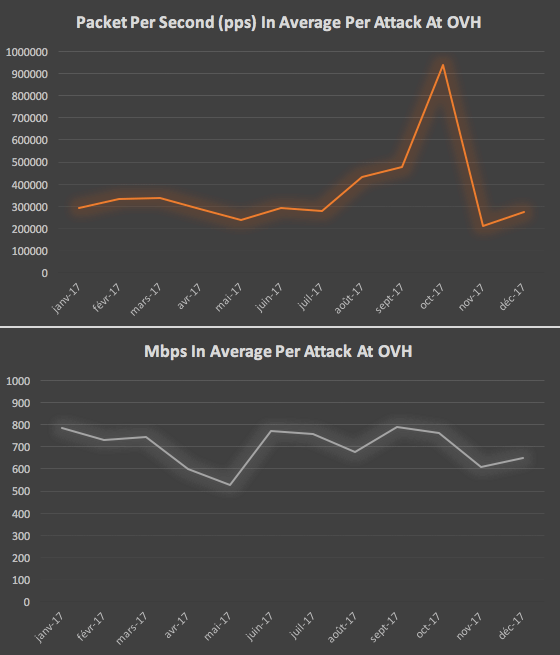

Auch wenn die Vektoren auf L4 gleich geblieben sind, konnten wir eine kleine Veränderung in der Art der Angriffe feststellen. Abbildung 7 zeigt den Monatsdurchschnitt der Attacken nach Datenpaketen pro Sekunde und Bandbreite. Während die Bandbreite im Jahresverlauf weitgehend konstant bleibt (etwa 700 Mbit/s je Angriff), schwankt die Zahl der versendeten Pakete doch beträchtlich, mit einer auffälligen Spitze im Oktober mit fast 1 Mpps.

Abbildung 7: Durchschnitt der DDoS-Angriffe in Paketen pro Sekunde (pps) (oben) und Bandbreite (Mbit/s) (unten) je Monat.

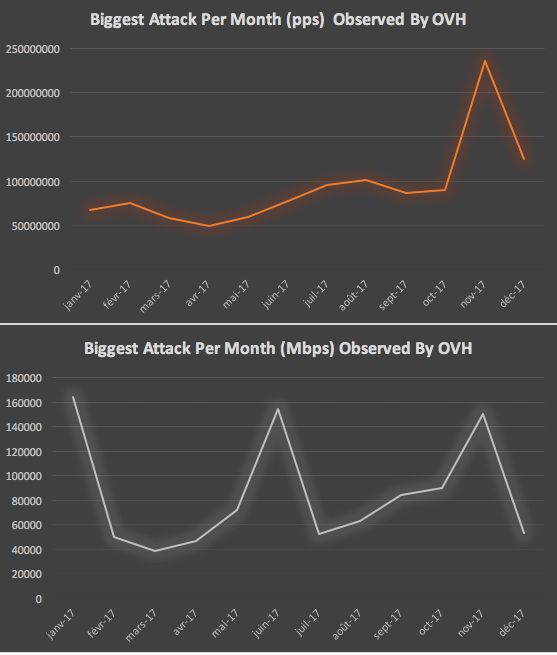

Bei einem Blick auf die Statistik zu den größten Angriffen im Jahr 2017 (Abbildung 8) lässt sich eine klare Verbindung herstellen zwischen den einzelnen Spitzen und dem Auftauchen neuer Botnets aus verbundenen Geräten (IoT) oder gehackten Routern. Auch wenn wir oben betont haben, dass der Großteil der Angriffe über „Booters“ gestartet wird, werden doch die stärksten Attacken gerade über Botnets gestartet, insbesondere solche der Mirai-Familie (also durch Verwendung von Teilen des Mirai-Codes, der Ende 2016 von seinem reuigen Entwickler öffentlich gemacht wurde).

Darüber hinaus konnten wir eine Veränderung in den von den Angreifern gewählten Strategien sehen. Es ist klar zu erkennen, dass die Größe der stärksten Angriffe im Hinblick auf die Bandbreite unterhalb von 200 Gbit/s bleibt, also deutlich weniger als in den vergangenen Jahren. Die Angreifer haben wohl erkannt, dass wir einfach zu viel zusätzliche Bandbreite in der Hinterhand haben, als dass sie unsere Netzwerke überlasten könnten. Tatsächlich nutzen wir von den 13 Tbit/s der weltweiten OVH Netzwerkkapazität gerade einmal durchschnittlich 3,5 Tbit/s. Stattdessen konzentrieren sich die Angreifer jetzt auf die Kapazität des Netzwerk-Equipments und unserer Abwehrsysteme zur Verarbeitung großer Mengen an Datenpaketen, indem sie Angriffe mit geringer Bandbreite, dafür aber umso mehr Paketen starten. Ganz konkret werden nicht etwa Pakete mit 1.480 Bytes versendet, die einen beträchtlichen Traffic generieren würden, sondern zahllose winzig kleine Pakete mit weniger als 100 Bytes.

In Abbildung 8 ist deutlich zu sehen, wie im Laufe der Monate die Zahl der pps kontinuierlich steigt. Das zeigt einmal mehr, dass wir es mit Angreifern zu tun haben, die sich anpassen und ihre Techniken immer weiter verbessern, um unsere Schutzmechanismen zu umgehen. Deshalb müssen wir sicherstellen, dass wir ihnen immer einen Schritt voraus sind.

Abbildung 8: Größte Attacken nach pps (oben) und Bandbreite (unten) je Monat.

Angriffe, die auf Schicht 4 des OSI-Modells ansetzen, sind im Allgemeinen besonders beeindruckend in Sachen Bandbreite und/oder Pakete pro Sekunde. Nichtsdestotrotz sind auch Angriffe auf Schicht 7 (Anwendungsebene) nicht zu unterschätzen, etwa HTTP-Floods.

Hier ist zunächst einmal festzuhalten, dass die Angriffe auf Schicht 7 seit dem Auftauchen neuer Vektoren wie SSH-Flood oder SMTP-Flood deutlich ansteigen. Dabei ist HTTP-Flood mit zwei Dritteln aller von uns beobachteten Angriffe auf Schicht 7 unzweifelhaft der am häufigsten verwendete Vektor. Diese Attacken haben übrigens nicht die gleichen Auswirkungen auf das Ziel wie L4-Angriffe. Hier geht es nicht darum, die Netzwerkinfrastruktur, sondern vielmehr die Anwendung selbst zu überlasten, indem man beispielsweise einen Apache-Dienst mit Anfragen überschwemmt. Derartige Angriffe sind in der Regel etwas schwieriger aufzuspüren, weil eine Vielzahl von Variablen eine Rolle spielt, etwa die Leistung des Servers (ein VPS wird nicht so viele Anfragen bewältigen können wie ein Dedicated Server mit Dual-Socket-System) oder auch die Konfiguration des Servers und dessen Optimierung angesichts erhöhter Last. Die Erkennungsmechanismen können also nicht für alle Kunden die gleichen Grenzwerte verwenden.

Sie sehen also, dass genau in diesem Bereich die größte Herausforderung für unsere Teams besteht. Denn Angriffe auf L7 könnten in den nächsten Monaten noch deutlich häufiger werden. Wir haben festgestellt, dass anders als bei den L4-Attacken die Angriffe auf Schicht 7 größtenteils über Botnets gestartet werden, seien es IoT-Botnets oder traditionellere Varianten. Insbesondere haben wir festgestellt, dass immer häufiger „WordPress Pingbacks“ ausgenutzt werden, eine standardmäßig aktivierte Funktion, die für Reflection-Angriffe genutzt werden kann.

Reaper- und Satori-Botnets im Fokus

Anhand der Statistiken in Abbildung 8 ist deutlich zu erkennen, dass es gegen Ende 2017 relativ viele DDoS-Angriffe gab. Die Monate September und Oktober waren Schauplatz von Angriffen zwischen 80 und 100 Gbit/s bzw. zwischen 60 und 90 Mpps. Einige dieser Attacken konnten wir dem Reaper-Botnet zuordnen, das innerhalb eines sehr kurzen Zeitraums eine Vielzahl von Systemen infiziert hat. Hier ist auch ein Phänomen zu erkennen, das wir schon weiter oben erläutert haben: Die Angreifer versuchen die Anzahl der Pakete pro Sekunde zu maximieren, anstatt die Bandbreite zu überlasten. Wir können Ihnen allerdings versichern, dass das OVH VAC problemlos alle hinterhältigen Pläne durchkreuzen konnte.

Das Satori-Botnet, das in der Welt der Cybersicherheit immer mehr von sich reden macht, hat seit November einen steilen Aufstieg hingelegt. Am 24. November 2017 konnten wir beobachten, wozu dieses Botnet tatsächlich fähig ist: Ein Angriff mit „nur“ 160 Gbit/s hat fast 250 Mpps generiert. Das war das erste Mal in der Geschichte des VAC, dass wir es mit einer solchen Zahl zu tun hatten. Gleichzeitig war es auch eine hervorragende Gelegenheit, das Verhalten der verschiedenen an der Mitigation beteiligten Bausteine im Detail zu analysieren. Das VAC hat den Angriff abgewehrt, aber vor allem konnten wir aufgrund der gesammelten Daten mögliche Verbesserungen ermitteln und unsere Abwehr-Algorithmen optimieren.

IoT: die unsichtbare Gefahr

Nachdem wir nun schon von Reaper und Satori gesprochen haben, dürfen zum Abschluss dieses Artikels natürlich die IoT-Botnets nicht fehlen. Im September 2016 hat die Welt Mirai kennengelernt, und zwar infolge eines Angriffs auf einen unserer Kunden, bei dem ein neuer Rekord von einem Terabit pro Sekunde aufgestellt wurde (genug, um eine Festplatte mit 2 TB in nur 16 Sekunden zu füllen!). Dieses Botnet hat Nachlässigkeiten seitens der Hersteller verbundener Objekte (IoT) bei der Entwicklung ihrer Produkte ausgenutzt. So wurden vor allem Kameras mithilfe einer Schadsoftware kompromittiert, um sie so in Zombies zu verwandeln, die ihrem Botmaster zu Diensten sind.

Aber die vom IoT ausgehende Bedrohung, die über dem Internet schwebt, beschränkt sich nicht allein auf Mirai. Schon vorher folgte Malware häufig dem gleichen Prinzip, etwa Aidra (2008), Tsunami (2010), Mr.Black (2014) oder auch LizKebab/Gafgyt/QBOT (2014). Seit dem Angriff auf unser Netzwerk beobachten wir diese Botnets mit umso größerer Aufmerksamkeit, um ihre Organisation zu verstehen, ihre Verbreitungsmechanismen, die Entwicklung in der Zahl der kompromittierten Geräte, die für einen geplanten Angriff verwendet werden können, und noch vieles mehr.

Dank dieser systematischen Beobachtungen haben wir heute eine sehr viel genauere Vorstellung von dieser Bedrohung – und können im Fall der Fälle die notwendigen Schritte einleiten. So haben etwa im letzten November unsere Erkennungstools verschiedene Versuche des Satori-Botnets festgestellt, immer mehr verbundene Objekte zu kompromittieren.

Um neu entstehende und etablierte Botnets im Auge zu behalten, verwenden wir sogenannte „Honeypots“, wörtlich also „Honigtöpfe“. Die Bezeichnung ist eine Anspielung auf den Zeichentrickbären Winnie Puuh, der oft durch den Anblick oder den Duft eines Honigtopfes verführt wird und so in kritische Situationen gerät. Bei unseren Honigtöpfen handelt es sich um Köder, die wir ganz bewusst mit Schwachstellen designen und ins Internet stellen. Regelmäßige Analysen helfen uns dann dabei, die Funktionsweise der Kompromittierungsversuche zu verstehen.

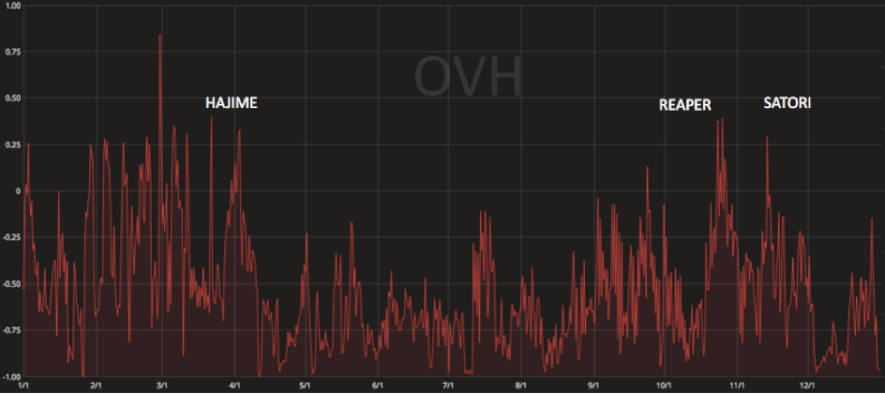

Abbildung 9 zeigt eben diese Aktivitäten rund um unsere Honeypots für das Jahr 2017. Berücksichtigen wir zusätzlich zu diesen Kurven noch die Spitzenzeiten der großen Botnets, die 2017 Schlagzeilen gemacht haben − etwa Hajime, Reaper oder Satori −, dann stellen wir fest, dass die Aktivität rund um die Honeypots deutlich zugenommen hat.

Abbildung 9: Aktivität unserer Honeypots im Kampf gegen IoT-Botnets.

Anhand dieser Grafik kann man auch für das erste Quartal 2017 eine relativ hohe Aktivität feststellen. Diese ist vor allem auf die Malware Hajime zurückzuführen, die das gesamte Internet in einer Art Dauerschleife gescannt hat. Ab April gab es dann spürbar weniger Aktivität, bevor es im September wieder von Neuem anfing – wenn auch in geringerem Ausmaß. Diese Trends spiegeln die geringer werdende Begeisterung der „Script Kiddies“ für Mirai wider. Als „Script Kiddies“ bezeichnet man Jugendliche mit nur geringer technischer Kompetenz, dafür aber umso mehr Ambitionen im Bereich Cyberkriminalität. Blöd für sie, dass der Aufbau eines Botnets mit Mirai oder einer seiner Varianten dann doch nicht so kinderleicht ist. Um die notwendige Zahl an kompromittierten Geräten zu erreichen, muss man regelrechte F&E betreiben, um die Vektoren für die Infektion aktuell zu halten. Denn die Sicherheitslücken, die sich die Vektoren von gestern zunutze machten, sind heute vielleicht schon geschlossen. Deswegen haben die „Kiddies“ dann realistischere Projekte für sich entdeckt: QBOT. Wir werden noch auf diesen Punkt zurückkommen, aber heute repräsentiert QBOT etwa 80 % der aktiven IoT-Botnets. Technisch versiertere Angreifer haben weiterhin Mirai verwendet und auch verbessert, indem sie unter anderem die Ausnutzung neuer Sicherheitslücken in Geräten in den Code eingepflegt haben.

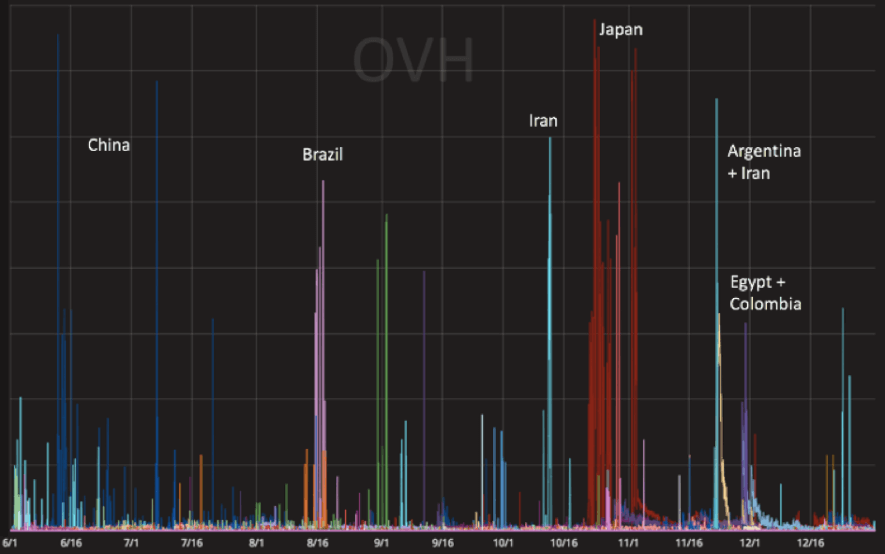

Abbildung 10: Geolokalisierung der IPs, über die unsere Honeypots kompromittiert werden sollten, im zeitlichen Verlauf.

In Abbildung 10 sieht man perfekt die Umsetzung neuer Schwachstellen und Nachlässigkeiten in den Infektionsalgorithmen. Jedes Mal, wenn ein neuer Exploit implementiert wird, werden sehr schnell sehr viele Geräte neu kompromittiert, was zu einer ungewöhnlich hohen Aktivität auf unseren Honeypots führt (Spitzen). Wenn wir die infizierten Geräte dann geolokalisieren, können wir für jede einzelne Spitze ein bestimmtes Land ermitteln.

Und hier ist die Erklärung dafür: Die am häufigsten ausgenutzten Schwachstellen sind Router (und vor allem Router von Privatpersonen, also normale „Internetrouter“). Wenn sich die Hacker auf diese Geräte konzentrieren, ist ihnen ein gewisser Erfolg sicher, weil die Internetanbieter ihre Kunden in einem Land oder einem geografischen Gebiet praktisch flächendeckend mit einem einzigen Routermodell versorgen. Hat dieses Modell eine Sicherheitslücke, können mit nur einem einzigen Infektionsalgorithmus innerhalb kürzester Zeit Tausende Geräte kompromittiert werden. Und weil ein kompromittiertes Gerät dann seinerseits das Internet nach anfälligen Geräten durchsucht, gibt es plötzlich eine ungewöhnlich hohe Aktivität aus einem bestimmten Land. Diese wird dann durch unsere Honeypots zurückverfolgt, wie in Abbildung 10 zu sehen ist.

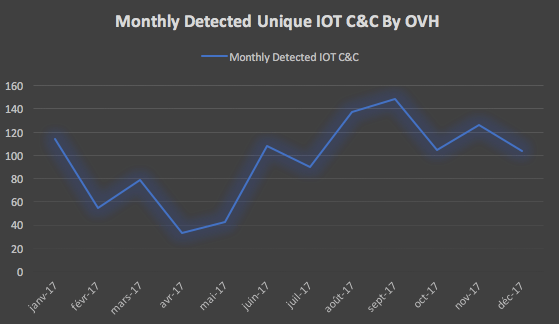

Zur Erinnerung: Ein Botnet ist eine Gruppe von infizierten Geräten, den sogenannten Zombies, die mit einem Command-and-Control-Server verbunden sind. Dieser Kontrollserver steuert sie per Fernzugriff und lässt sie bestimmte Aktionen ausführen (z. B. eine IP angreifen). Unsere Honeypots ermöglichen es uns, auch diese Kontrollserver zurückzuverfolgen und so ihre Anzahl zu schätzen. Abbildung 11 zeigt die Zahl der von unseren Systemen im Jahr 2017 erkannten Command-and-Control-Server (kurz C&C-Server). Zwar identifizieren wir immer mehr davon, allerdings darf man daraus keine voreiligen Schlüsse ziehen. Jeden Monat verbessern wir unsere Erkennungssysteme und entdecken deshalb heute Botnets, die gestern noch nicht auf unserem Radar erschienen wären. Daher können wir heute noch nicht mit Sicherheit sagen, ob es hier eine echte steigende Tendenz gibt.

Abbildung 11: Durch unsere Systeme erkannte Kontrollserver je Monat in 2017.

Was jedoch in jedem Fall bemerkenswert ist, ist die weiter oben schon angesprochene zunehmende Abkehr von Mirai zugunsten von QBOT. Während im ersten Quartal 2017 fast 30 % der von uns erkannten Botnets den Mirai-Code verwendeten, waren es im vierten Quartal 2017 nur noch 10 % (die übrigen identifizierten Botnets verwendeten mit überwältigender Mehrheit QBOT). Wie aber schon Elie Bursztein (Leiter des Anti-Abuse-Teams von Google) in seinem Blog erklärt hat, hat sich die Architektur von Mirai-Botnets im Laufe der Monate weiterentwickelt. Statt eines einzigen großen Botnets nutzen die Betreiber jetzt lieber mehrere kleine, um einerseits eine höhere Ausfallsicherheit zu erreichen, falls ein Teil ihres Netzwerks erkannt wird, und andererseits auch den Verkauf der durch diese Botnets angebotenen „Dienste“ zu erleichtern (normalerweise hängen die Kosten für die Nutzung eines Botnets von der Anzahl der mobilisierten Bots ab). Dementsprechend ist es nicht ungewöhnlich, dass mehrere Kontrollserver mit unterschiedlichen IP-Adressen gleichzeitig genau denselben Befehl an ihre Bots senden.

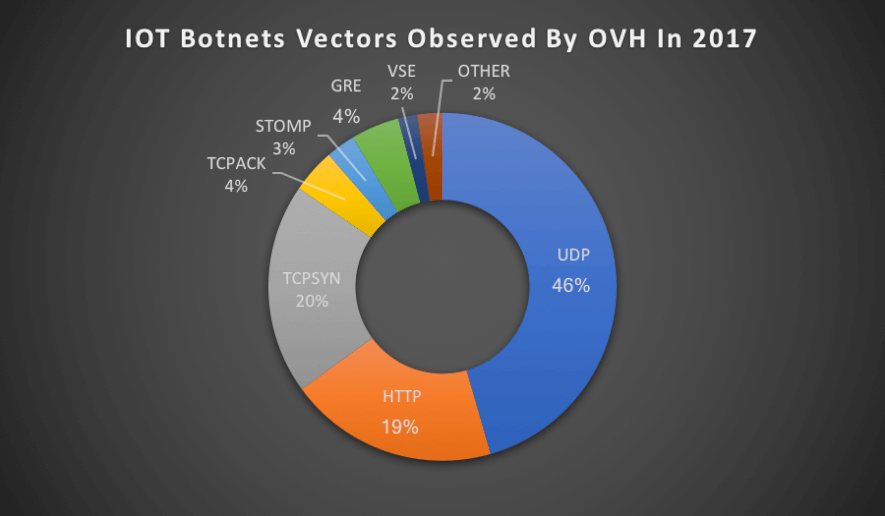

Wenn wir uns nun noch einmal genauer ansehen, auf welche Vektoren die Nutzer dieser Botnets setzen, und zwar unabhängig von ihrem Ziel, dann können wir große Ähnlichkeiten zu den Angriffen auf dem OVH Netzwerk feststellen, die wir oben bereits analysiert haben. In Abbildung 12 ist zu sehen, dass auch hier UDP mit 46 % an der Spitze liegt, gefolgt von SYN-Flood mit 20 % und (auf der Anwendungsebene) HTTP-Flood mit 19 %.

Abbildung 12: Am häufigsten durch IoT-Botnets verwendete Vektoren im Jahr 2017.

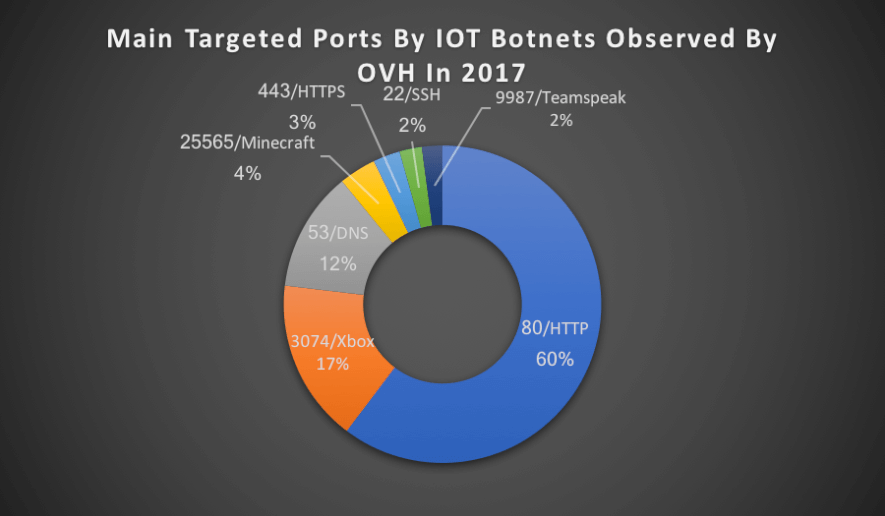

Ganz besonders interessant ist auch, die von den Hackern angegriffenen Ports zu analysieren. In Abbildung 13 sieht man die sieben am häufigsten angegriffenen Ports, unabhängig vom Netzwerk. Port 80 (HTTP) wird am häufigsten ins Visier genommen, und zwar sowohl bei Angriffen via TCP-Protokoll als auch via UDP-Port – auch wenn das auf Anhieb unlogisch erscheint (denn HTTP basiert auf TCP).

Die übrigen Ports sind noch interessanter, weil man durch sie ein klares Bild der Nutzer von Botnets bekommt. Wie oben bereits angesprochen, ist die Welt der Videospiele unerbittlich, und die starke Konkurrenz verleitet Admins dazu, sich auf regelrechte Cyberkriege einzulassen. Darüber hinaus scheinen aber viele der Benutzer dieser Botnets einfach nur schlechte Spieler zu sein, die versuchen, ihre Gegner während einer laufenden Partie durch Angriffe auf die Xbox Live Ports zu stören.

Abbildung 13: Durch IoT-Botnets am häufigsten angegriffene Ports im Jahr 2017.

Ausgehend von diesen Zahlen versuchten wir herauszufinden, ob andere Netzwerke von den gleichen, durch IoT-Botnets verursachten Angriffstypen wie OVH betroffen waren. Hierfür haben wir drei andere Internet-Akteure ausgewählt: einen wichtigen US-amerikanischen ISP, einen großen CDN-Provider und schließlich einen Hosting-Anbieter, der in seiner Geschäftstätigkeit OVH ähnelt.

Die Ergebnisse sind spannend:

- Der große amerikanische ISP wird vor allem Opfer solcher DDoS-Attacken, die auf Xbox Live, PlayStation und alles, was mit Gaming zu tun hat, abzielen.

- Der CDN-Provider hingegen ist hauptsächlich von L7-Attacken des Typs HTTP-Flood betroffen (was in Anbetracht seines Geschäftsmodells auch relativ logisch ist).

- Der Hosting-Anbieter dagegen erlebt ganz ähnliche Angriffe wie OVH.

Für alle, die noch Zweifel hatten: DDoS-Angriffe nehmen also keineswegs nur Hoster ins Visier. Alle Internet-Akteure, ob groß oder klein, sind in der einen oder anderen Form dieser Bedrohung ausgesetzt, die direkt von der Art der angebotenen Dienstleistungen abhängt. Der einzig echte Unterschied besteht in den zur Verfügung stehenden Mitteln, mit denen diese Akteure ihre Nutzer schützen. Und in ihrer Fähigkeit, durch die genaue Beobachtung und Auswertung der Techniken schon heute die DDoS-Angriffe von morgen vorherzusagen.

Die wichtigsten Fakten

Nach dieser Analyse können wir nun drei wichtige Tatsachen festhalten:

- Die Angriffstypologien verändern sich: Die Intensität in Sachen Bandbreite nimmt deutlich weniger zu als die Zahl der versendeten Pakete pro Sekunde.

- Es gibt deutlich mehr Angriffe auf Anwendungsebene (L7).

- Die Struktur der IoT-Botnets beweist – wenn überhaupt ein Beweis nötig war –, dass Cyberkriminelle die Schwachstellen der verbundenen Objekte gezielt ausnutzen, um ihr „Business“ nachhaltig zu sichern.

Diese Entwicklungen zeigen deutlich, wie die Angreifer ihre Techniken kontinuierlich an die Gegenmaßnahmen von Akteuren wie OVH anpassen.

Es ist schlicht unmöglich, ein prototypisches Opfer von DDoS-Angriffen auszumachen; die Profile sind vollkommen unterschiedlich. Allerdings sind zwei Bereiche besonders häufig betroffen: Online-Gaming (allen voran Minecraft- und Teamspeak-Server) und E-Commerce-Plattformen, und zwar unabhängig von ihrer Größe.

In den meisten Fällen verfolgen die Angreifer vor allem finanzielle Ziele: sei es ganz direkt durch die Erpressung von Geldern, oder indirekt durch die Schädigung eines Konkurrenten mit dem Ziel, dessen Kunden abzuwerben. Noch kurz zu einem Punkt, der nichts mit Gaming zu tun hat: Es haben auch schon Herausgeber von Anti-DDoS-Lösungen Angriffe gestartet um dann hinterher bei den Opfern der Attacken Werbung für das eigene Schutzangebot zu machen.

Wir jedenfalls werden auch 2018 aufmerksam beobachten, ob sich die in dieser Analyse festgestellten Trends langfristig bestätigen.

Weitere Informationen zum Thema:

OVH

Anti-DDoS

datensicherheit.de, 21.02.2018

DDoS-Bedrohung wächst: Defizite beim Schutz erleichtert Attacken

Aktuelles, Experten - Jan. 25, 2026 0:10 - noch keine Kommentare

Basis für Alarmketten: Neues Drohnen-Lagezentrum in Bayern

weitere Beiträge in Experten

- eco-Position zu Regierungskonsultationen: Deutschland und Italien gemeinsam als digitaler Stabilitätsanker Europas

- Hüftgelenksarthrose: KI-Vorhersage des Erfolgs einer Hüft-OP

- DAX-40-Unternehmen: Cybersicherheit von einer Randnotiz zum strategischen Kernthema

- Rabatte mittels Supermarkt-Apps: Ungünstiger Umtausch persönlicher Daten

- Trotz steigender Risiken: Datenschutzbudgets werden voraussichtlich vielfach schrumpfen

Aktuelles, Branche - Jan. 25, 2026 0:57 - noch keine Kommentare

DNA der Europäischen Kommission: Cybersicherheit als Chefsache

weitere Beiträge in Branche

- WhatsApp-Geräteverknüpfung: Missbrauch durch Betrüger zum Ausspionieren von Chats

- Risiko Sparsamkeit: Cybersicherheit für viele Unternehmen noch immer lästige Pflicht

- DORA: 1. Jahrestag im Kontext Digitaler Operationaler Resilienz

- Cyberkriminelle Marktplätze: Persönliche Daten landen immer schneller im Darknet

- Cybersicherheit: Folgekosten verletzter Compliance weit jenseits reiner Bußgelder

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren