Aktuelles, Branche - geschrieben von dp am Montag, Januar 24, 2022 18:21 - noch keine Kommentare

DTPacker: Neue Malware vereint Fähigkeiten zweier Schadsoftware-Formen

Im Rahmen Dutzender Malware-Kampagnen von verschiedenen cyber-kriminellen Gruppen zum Einsatz gebracht

[datensicherheit.de, 24.01.2022] Sicherheitsexperten von Proofpoint haben nach eigenen Angaben kürzlich eine neue Malware identifiziert, welche demnach im Rahmen Dutzender Kampagnen von verschiedenen cyber-kriminellen Gruppen zum Einsatz gebracht wurde – dieser neuentdeckten Malware gaben die Security-Forscher den Namen „DTPacker“. Bei dieser Schadsoftware handele es sich um einen Hybrid aus „Packer“ und „Downloader“, welcher von Cyber-Kriminellen zur Verbreitung verschiedener anderer Malware-Typen genutzt werde, darunter Remote-Access-Trojaner (RAT) und „Information Stealer“.

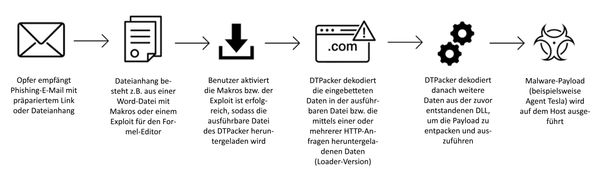

Abbildung: proofpoint

proofpoint: üblicher DTPacker-Infektionsverlauf

Von Proofpoint entdeckte und analysierte Malware nutzt verschiedene Verschleierungstechniken

Üblicherweise ließen sich „Packer“ und „Downloader“ durch den Speicherort der eigentlichen „Payload“ unterscheiden:

„Während bei einem ,Packer‘ die ,Payload‘ bereits eingebettet ist, wird sie im Falle eines ,Downloaders‘ – wie der Name bereits verrät – erst aus dem Internet nachgeladen.“

Die nun von Proofpoint entdeckte und analysierte Malware, „DTPacker“, vereine hingegen diese beiden Fähigkeiten. Zudem nutze diese Schadsoftware verschiedene Verschleierungstechniken, um Antiviren-Programme, „Sandboxing“ und Analysen von Security-Experten zu umgehen.

Neue Malware seit 2020 in mehreren Kampagnen verbreitet

Proofpoint habe beobachten können, dass diese Malware „seit 2020 in mehreren Kampagnen verbreitet wurde“, welche mit verschiedenen Cybercrime-Gruppen wie „Threat Actor 2536“ (TA2536) und TA2715 in Verbindung habe gebracht werden können.

Ziel dieser Cyberkampagnen sei es gewesen, Opfer mit verschiedenen RAT und sogenannten „Information Stealers“ wie „Agent Tesla“, „Ave Maria“, „AsyncRAT“ und „FormBook“ zu infizieren.

Dabei seien Tausende Nachrichten versendet worden, welche auf Hunderte Unternehmen unterschiedlichster Branchen abgezielt hätten.

Bei Mehrzahl der Malware-Kampagnen erfolgt Verbreitung von DTPacker mittels Dateianhängen in E-Mails

Bei der Mehrzahl dieser Kampagnen erfolge die Verbreitung von „DTPacker“ mittels Dateianhängen in E-Mails. Hierbei präparierten die Cyber-Kriminellen „Office“-Dokumente bzw. eine komprimierte ausführbare Datei und versendeten diese als Anhang zu ihren Angriffs-Mails.

„Sobald ein Empfänger diese Dateien öffnet, wird die ausführbare Datei des Packers geladen. In der Folge dekodiert die Malware eine eingebettete oder heruntergeladene Ressource in eine DLL, die die eigentliche Malware-,Payload‘ enthält, und führt diese sodann aus.“

Ab März 2021 habe Proofpoint zudem Versionen der Malware beobachten können, bei denen als Download-Ressource der „Payload“ im Quellcode URLs genutzt worden seien, deren Domains zu gefälschten Webseiten von Fußballvereinen bzw. deren Fans geführt hätten. Als Vorlage habe den Cyber-Kriminellen hier insbesondere die Website des FC Liverpool gedient.

Weitere Informationen zum Thema:

proofpoint, 24.01.2022

DTPacker – a .NET Packer with a Curious Password

Aktuelles, Experten, Veranstaltungen - Feb. 8, 2026 0:08 - noch keine Kommentare

Denkwerkstatt der BfDI soll fortgeführt werden: Rückblick auf die 2. Auflage zum Thema Data Act und DSGVO

weitere Beiträge in Experten

- Safer Internet Day 2026: Gut 50.000 Jugendliche werden Umgang mit KI-Begleitern am 10. Februar 2026 diskutieren

- Digitalisierung im Gesundheitswesen: 92 Prozent der Senioren erkennen Chancen

- KI-basierte Disruption der Arbeitswelt: 80 Prozent der Menschen werden ihren Job verlieren

- Cybercrime mittels Prävention zurückdrängen: Ausführungen zur Zusammenarbeit von Ermittlern und Staatsanwaltschaft auf der „IT-DEFENSE 2026“

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

Aktuelles, Branche - Feb. 8, 2026 0:20 - noch keine Kommentare

Strategische Notwendigkeit: Die drei Grundpfeiler Digitaler Souveränität Europas

weitere Beiträge in Branche

- Safer Internet Day 2026: Digitale Achtsamkeit und Skepsis angesichts der KI-Dominanz geboten

- ChatGPT-Verbesserung durch Malewarebytes: Erkennung von Scams, Malware und Online-Risiken

- Hilfreiche Analogie: Das Ziel der Cybersicherheit gleicht einem Fußballtor

- Red Team Malware à la carte: Allpacka zur Simulation höchst befähigter Hacker-Angriffe

- Moderner OT-Resilienz: Digitale Zwillinge als wichtige Bausteine

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren