Aktuelles, Branche - geschrieben von dp am Dienstag, August 30, 2022 13:28 - noch keine Kommentare

Google Translate: Desktop-Version infiziert Nutzer mit Malware

Aktive Kampagne zum Schürfen von Krypto-Währung nutzt Google Translate Desktop als Köder

[datensicherheit.de, 30.08.2022] „Check Point Research“ (CPR), die Threat-Intelligence-Abteilung der Check Point® Software Technologies Ltd. hat nach eigenen Angaben eine aktive Kampagne zum Krypto-Währungs-Mining entdeckt, welche demnach „Google Translate Desktop“ und andere kostenlose Software imitiert, um PCs zu infizieren. Die Kampagne sei von einem türkischsprachigen Unternehmen namens Nitrokod erstellt worden und zähle seit 2019 über 111.000 Downloads in elf Ländern. Die Angreifer verzögerten den Infektionsprozess wochenlang, um nicht entdeckt zu werden. CPR warnt, dass die Angreifer die Malware leicht verändern könnten, indem sie diese zum Beispiel von einem Krypto-Miner in Ransomware oder Banking-Trojaner umwandelten.

Abbildung: Check Point

Top-Ergebnisse bei der Suche nach Google Translate Desktop lt. Check Point

Imitation beliebter Anwendungen, von denen es keine echten Desktop-Versionen gebe – wie Google Translate

Die Kampagne arbeite mit kostenloser Software, welche auf beliebten Websites wie „Softpedia“ und „uptodown“ verfügbar sei, um die Opfer mit Malware zu infizieren. Dabei handele es sich um Imitationen beliebter Anwendungen, von denen es keine echten Desktop-Versionen gebe, wie zum Beispiel „Google Translate“.

Außerdem könne die Schadsoftware auch leicht über Google gefunden werden – wenn Nutzer nach „google translate desktop download“ suchten.

Nach der Erstinstallation der Software verzögerten die Angreifer den Infektionsprozess um Wochen und löschten die Spuren der ursprünglichen Installation. Die bisherigen Opfer stammten aus Großbritannien, den USA, Sri Lanka, Griechenland, Israel, Deutschland, der Türkei, Zypern, Australien, der Mongolei und Polen.

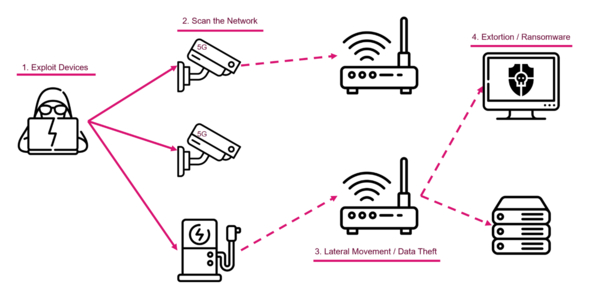

Foto: Check Point

Maya Horowitz: Bösartige Software so populär und dennoch so lange unter dem Radar…

Sobald Benutzer neue Software starten, wird echte Anwendung für Google Translate installiert

Die Kampagne habe jahrelang erfolgreich „unter dem Radar“ operiert – um nicht entdeckt zu werden, hätten die Nitrokod-Autoren mit der Ausführung der Malware bis fast einen Monat nach der Installation des „Nitrokod“-Programms gewartet. Außerdem werde die Schadsoftware erst nach sechs früheren Arbeitsschritten in den infizierten Programmen ausgeliefert. Die Infektionskette werde mit einer langen Verzögerung durch einen Mechanismus für geplante Aufgaben fortgesetzt, so dass die Angreifer Zeit hätten, alle Beweise zu beseitigen.

Die Infektionskette sei bei den meisten „Nitrokod“-Kampagnen ähnlich und beginne mit der Installation eines infizierten Programms, welches aus dem Internet heruntergeladen werde. „Sobald der Benutzer die neue Software startet, wird eine echte ,Google Translate’-Anwendung installiert. Darüber hinaus wird eine aktualisierte Datei abgelegt, die eine Reihe von vier ,Droppern’ startet, bis die eigentliche Malware abgelegt wird.“

Nachdem die Malware ausgeführt wurde, stelle sie eine Verbindung zum C&C-Server des Opfers her, um eine Konfiguration für den „XMRig“-Krypto-Miner zu erhalten und beginne mit der Mining-Aktivität.

Abbildung: Check point

Karte der Infektionskette lt. Check Point

Imitation von Google Translate: Bösartige Tools können durch einfache Websuche gefunden und heruntergeladen werden

„Wir haben eine beliebte Website entdeckt, die bösartige Versionen von PC-Anwendungen wie ,Google Translate’ und andere imitiert, darunter auch einen ,Cryptocurrency Miner’“, berichtet Maya Horowitz, „VP of Research“ bei Check Point Software, zu der Entdeckung – und warnt: „Die bösartigen Tools können von jedermann genutzt werden. Sie können durch eine einfache Websuche gefunden und über einen Link heruntergeladen werden.“

Die Installation erfolge durch einen einfachen Doppelklick. Horowitz führt weiter aus: „Wir wissen, dass die Tools von einem türkischsprachigen Entwickler entwickelt wurden.“ Derzeit bestehe die von ihnen identifizierte Bedrohung in der unwissentlichen Installation eines Cryptocurrency-Miners, „der Computerressourcen stiehlt und sie für den Angreifer zu Geld macht“. Mithilfe desselben Angriffsablaufs könne der Angreifer die endgültige Nutzlast des Angriffs leicht ändern und ihn von einem Krypto-Miner in beispielsweise Ransomware oder einen Banking-Trojaner verwandeln.

„Was mich am meisten interessiert, ist die Tatsache, dass die bösartige Software so populär ist und dennoch so lange unter dem Radar blieb“, so Horowitz abschließend und sie versichert: „Wir haben die Bedrohung für Check-Point- Kunden blockiert und einen Bericht dazu veröffentlicht, damit auch andere geschützt werden können.“

Weitere Informationen zum Thema:

cp<r> CHECK POINT RESEARCH, Moshe Marelus, 29.08.2022

Check Point Research detects Crypto Miner malware disguised as Google translate desktop and other legitimate applications

Aktuelles, Experten, Studien - Feb. 15, 2026 0:46 - noch keine Kommentare

DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

weitere Beiträge in Experten

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren