Aktuelles, Branche, Studien - geschrieben von dp am Donnerstag, Dezember 3, 2020 19:58 - noch keine Kommentare

Hacker missbrauchen GUI-Exploit: Bedrohung für Fortune-500-Unternehmen

Cyber-Kriminelle können über digitale Kommunikationswerkzeuge Zugang zu Unternehmen und deren Gesprächen erlangen

[datensicherheit.de, 03.12.2020] Sicherheitsforscher der Check Point® Software Technologies Ltd. warnen aktuell vor Versuchen Cyber-Krimineller, über digitale Kommunikationswerkzeuge Zugang zu Unternehmen und deren Gesprächen zu bekommen, um diese im Anschluss zu verkaufen. Dadurch gerieten auch diverse „Fortune 500“-Unternehmen ins Fadenkreuz. Check Point habe bereits zum Monatsanfang November 2020 gewarnt, „dass VoiP-Telefon-Hacks zunehmen und bereits deutsche Unternehmen attackiert wurden“. Nun hätten Cyber-Kriminelle einen neuen Angriffsvektor entdeckt: „Asterisk“ – einen großen Anbieter für digitale Kommunikation und Telefonie. Gefährlich sei dieser Angriffsweg deshalb, „weil die ,INJ3CTOR3‘-Gruppe die Mittel und Wege käuflich anbietet“. Somit erhielten nun weitere Kriminelle die Möglichkeit, „Asterisk“ und „Sangoma“ auszunutzen.

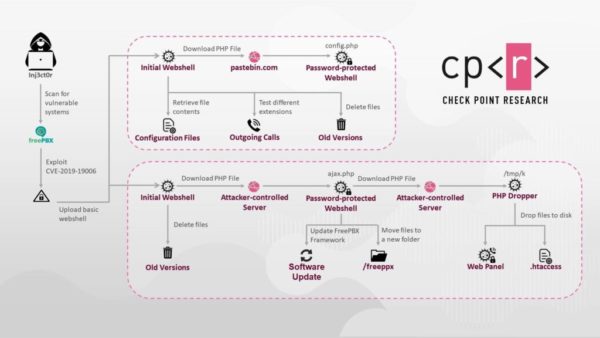

Abbildung: Check Point® Software Technologies Ltd.

Von Check Point rekonstruierte Methodik der Hacker-Gruppe „INJ3CTOR3“

Umsatzstärkste US-Unternehmen greifen auf Asterisk und Sangoma zurück

„Asterisk“ ist demnach „eines der beliebtesten Frameworks für Voice-over-Internet-Protocol“ (VoIP) und nutze für die Verwaltung seiner Services die Open-Souce-Web-GUI „Sangoma PBX“ (GUI: graphical user interface / Graphische Benutzer-Oberfläche). Viele der sogenannten Fortune-500-Unternehmen – „das sind die umsatzstärksten US-Unternehmen je Geschäftsjahr laut dem Magazin ,Fortune‘, die zwei Drittel des BIP erwirtschaften“ – griffen auf „Asterisk“ und „Sangoma“ zurück.

Speziell das Interface weise aber eine gefährliche Schwachstelle auf: „CVE-2019-190062“ – eine Lücke, die es Angreifern erlaube, Administrator-Zugang zum System zu erhalten, weil sie die Authentifizierung umgehen könnten. Hierfür schickten Hacker speziell zugeschnittene Datenpakete an den Server. Im Anschluss würden kodierte PHP-Dateien hochgeladen, welche das kompromittierte System missbrauchten. Sicherheitsforscher von Check Point seien in der Lage gewesen, die Methodik der Hacker-Gruppe „INJ3CTOR3“ zu rekonstruieren und deren Masche aufzudecken.

Große Schäden drohen beim uneingeschränkten Zugang zur Telefonie eines Unternehmens

Uneingeschränkter Zugang zur Telefonie eines Unternehmens könne es den Angreifern zum Beispiel ermöglichen, auf Kosten des Unternehmens zu telefonieren, und daher gezielt kostenpflichtige Nummern anzurufen, welche „auf deren Konten fließen“.

Außerdem ließen sich natürlich sämtliche Gespräche abhören. Zudem könnten die Hacker die infizierten Systeme für andere Angriffe missbrauchen: „Die Rechenleistung lässt sich heimlich für Kryptomining einsetzen oder es werden Angriffe auf andere Unternehmen gestartet, unter dem Deckmantel des kompromittierten Unternehmens – ohne dessen Wissen.“

Weitere Informationen zum Thema:

cp r CHECK POINT RESEARCH, Ido Solomon, Ori Hamama and Omer Ventura, 05.11.2020

INJ3CTOR3 Operation – Leveraging Asterisk Servers for Monetization /

datensicherheit.de, 31.10.2020

Check Point nimmt Stellung zu Top 25 Cyber-Bedrohungen der NSA

Aktuelles, Experten - Feb. 2, 2026 1:06 - noch keine Kommentare

Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

weitere Beiträge in Experten

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

Aktuelles, Branche, Studien - Feb. 2, 2026 0:40 - noch keine Kommentare

Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

weitere Beiträge in Branche

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren