Aktuelles, Branche, Studien - geschrieben von dp am Samstag, Oktober 31, 2020 15:43 - ein Kommentar

Check Point nimmt Stellung zu Top 25 Cyber-Bedrohungen der NSA

NSA-Liste benennt die am meisten genutzten Angriffsvektoren, Exploits und Malware-Varianten

[datensicherheit.de, 31.10.2020] Check Point geht in einer Stellungnahme auf die „Top 25 Cyber-Bedrohungen der NSA“ ein – deren Sicherheitsforscher erklären, welche Bedrohungen aktuell am meisten ausgenutzt werden und welche Ziele die Hacker dabei am häufigsten ins Visier nehmen. Demnach hat der US-amerikanische Nachrichtendienst NSA eine Liste mit den am meisten genutzten Angriffsvektoren, Exploits und Malware-Varianten durch chinesische Hacker-Gruppen veröffentlicht.

Abbildung: Check Point SOFTWARE TECHNOLOGIES LTD.

Check Point: Die gefährlichsten Exploits

ThreatCloud beobachtet bedrohte Industriezweige

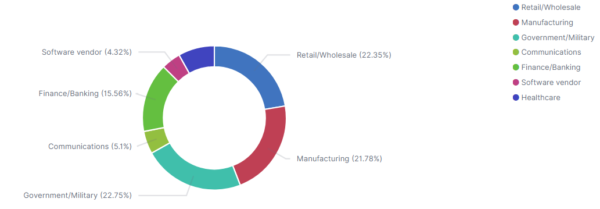

Sicherheitsforscher der Check Point® Software Technologies Ltd. beobachten nach eigenen Angaben mittels der „ThreatCloud“, welche Industriezweige am häufigsten von den laut NSA größten Cyber-Bedrohungen attackiert werden.

Viele Schwachstellen zielen auf weit verbreitete und populäre Produkte

Viele der in ihrem Bericht aufgeführten Schwachstellen zielten auf weit verbreitete und populäre Produkte ab – entsprechend groß sei die damit verbundene Bedrohung. Die am häufigsten ausgenutzten Schwachstellen in der Liste seien die folgenden:

- Draytek Vigor Command Injection (CVE-2020-8515)

Eine kritische Schwachstelle (CVSS-Basiswert von 9,8) in verschiedenen Versionen von „DrayTek Vigor“, einer Serie von VPN-Routern. - Microsoft Windows NTLM-Authentifizierungsumgehung (CVE-2019-1040)

Eine Schwachstelle (CVSS-Basisnote 5,8) in verschiedenen Versionen von „Microsoft Windows“. - Citrix Multiple Products Directory Traversal (CVE-2019-19781)

Eine kritische Sicherheitslücke (CVSS-Basisbewertung von 9,8) in „Citrix Application Delivery Controller“ (ADC) „und Citrix Gateway“. - Pulse Connect Secure File Disclosure (CVE-2019-11510)

Eine kritische Schwachstelle (CVSS-Basisnote 10) in „Pulse Connect Secure“, der SSL-VPN-Lösung von „Pulse Secure“. - F5 BIG-IP Remote Code Execution (CVE-2020-5902)

Eine kritische Schwachstelle (CVSS-Basisnote 9,8) in verschiedenen Versionen von „BIG-IP“, den beliebten F5-Produkten.

Blog-Beitrag: Measuring the Global Impact of the NSA’s Top 25 Vulnerabilities

Mehr über diese Schwachstellen und Tipps der Sicherheitsforscher zum Schutz gegen dieselbigen sind im englisch-sprachigen Blog-Artikel zu finden „Measuring the Global Impact of the NSA’s Top 25 Vulnerabilities /Being Exploited In the Wild“.

Weitere Informationen zum Thema:

National Security Agency |Cybersecurity Advisory

Chinese State-SponsoredActors Exploit Publicly Known Vulnerabilities

Check Point SOFTWARE TECHNOLOGIES LTD.

Threat Intelligence: Driving the Future of Security / Real-time threat intelligence derived from hundreds of millions of sensors worldwide, enriched with AI-based engines and exclusive research data from the Check Point Research Team

Check Point SOFTWARE TECHNOLOGIES LTD., Adi Ikan

Measuring the Global Impact of the NSA’s Top 25 Vulnerabilities Being Exploited In the Wild

datensicherheit, 26.09.2020

Check Point: Sicherheitsforscher konnten Instagram-App knacken

ein Kommentar

Kommentieren

Aktuelles, Experten - Feb. 2, 2026 1:06 - noch keine Kommentare

Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

weitere Beiträge in Experten

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

Aktuelles, Branche, Studien - Feb. 2, 2026 0:40 - noch keine Kommentare

Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

weitere Beiträge in Branche

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Die angesprochene Sicherheitslücke in DrayTek Vigor Routern ist bereits seit Februar 2020 geschlossen.

https://www.draytek.de/aktuelle-news-lesen/items/vigor3900-vigor2960-vigor300b-schwachstelle-in-der-router-webmanagement-seite-cve-2020-8515.html

Wir bitten um entsprechenden Hinweis / Korrektur.