Branche, Gastbeiträge - geschrieben von cp am Donnerstag, Juli 16, 2020 15:58 - noch keine Kommentare

Praxisbericht aus der IIoT-Security: Digitale Identitäten in der Industrie

Wie sich Maschinen, Geräte und Komponenten anmelden und sicher miteinander kommunizieren können

[datensicherheit.de, 16.07.2020] Konzepte zur Vernetzung von Maschinen und Transportsystemen in Produktionsumgebungen setzen voraus, dass sich diese Komponenten „kennen“ und einander vertrauen. Ein Automatisierungsspezialist setzt auf eine anwendungsbezogene Lösung, um Komponenten bereits bei der Produktion mit digitalen Identitäten auszustatten. Dieser Ansatz mit einer lokalen Registrierungsautorität überzeugte die Firma im Test und bringt die Welt der Informationstechnik (IT) und Betriebstechnik (OT) näher.

Clients brauchen vertrauenswürdie Identitäten

Funktionen für die Authentifizierung, Autorisierung sowie Zugriffskontrolle sichern Anwendungen und Netzwerke. Um sich zu authentifizieren, braucht ein Client seine vertrauenswürdige Identität. Dazu stellt in einer Public Key Infrastructure (PKI) die Certificate Authority (CA) ein digitales Zertifikat aus. Nachdem solche gesicherten Identitäten in die Produktionsnetze integriert wurde, ist es möglich, dass sich Maschinen, Geräte und Komponenten anmelden und sicher miteinander kommunizieren. Über die Zertifikate sind ihre digitalen Identitäten jederzeit belegt. Das PKI-Konzept lässt sich noch präziser an die Sicherheitsanforderungen in Umgebungen für die Industrie 4.0 anpassen. Hier ist die Frage wie Produkte während der Herstellung ihre digitale Identität erhalten.

Für ein höchstmögliches Sicherheitsniveau können Sicherheitsexperten einen komplexen IT-Stack installieren und konfigurieren. Dabei passiert Folgendes: Die Registration Authority (RA) der PKI, die normalerweise Schlüssel per Zufallsgenerator erzeugt oder die öffentlichen Schlüssel der Geräte entgegennimmt, Geräteidentitäten validiert und dafür Zertifikate anfragt, rückt an die Fertigungslinie heran. Die RA wird zum lokalen Registrierungs-Punkt (lRP) in der vernetzten Produktion. Außer der Fachkraft, die das System konfiguriert hat, durchschaut allerdings kaum jemand, was genau abläuft. Auf Veränderungen in der Anlage oder Steuerung kann keiner der Produktionsverantwortlichen selbst reagieren und die Einstellungen ändern.

Andreas Philipp, Business Development Manager, Bild: Primekey

Der pragmatische Sicherheitsansatz für den Praxistest und den Betrieb

Im Gegensatz dazu steht der Ansatz, für den sich ein Unternehmen der Automatisierungstechnik entschieden hat. Dieses wollte eine anwendungsbezogene, schnell anpassbare und leicht zu wartende Security Appliance, die den Part des lokalen Registrierungs-Punkts übernimmt und die vertrauenswürdige Verbindung zur zentralen PKI sicherstellt. Das Anforderungsprofil eines Sicherheitswerkzeugkastens für die Industrie erfüllt der Identity Authority Manager – Industrial (IdAM) von PrimeKey. Dieser basiert auf einer Industrie-PC-Plattform mit einem Intel XEON E3-Prozessor, 16 Gigabyte Arbeitsspeicher und einer SSD mit 256 GByte Speicherkapazität.

Der Automatisierungsanbieter entschloss sich, den Proof of Concept (PoC) direkt im Werk durchzuführen. Für diesen Praxistest wurde die Security-Appliance in jeder Fertigungslinie platziert, die speicherprogrammierbaren Steuerungen, Controller für Computerized-Numeric-Control-(CNC)-Maschinen oder IPC (Industrie-PC) produziert. Die Techniker des Herstellers richten die Verbindung zwischen den Fertigungssystemen und der Identity Authority Manager ein. Der PoC startet, bei dem die IdAM Appliances aktiv werden: Sie nehmen die Identitätsanfragen der Produkte entgegen, stellen deren Identität eindeutig fest, holen von der zentralen Produkt-PKI die Zertifikate und implementieren diese in die gerade gefertigten Komponenten.

Die Kommunikation zwischen der Fertigungslinie und dem IdAM wird im ersten Schritt anhand von definierten Sequenzdiagrammen abgeleitet. Die Zertifikatsanfrage der Produkte werden dann nach der Validierung mit Standardprotokollen zur Zertifikatsanfrage umgesetzt. Hierzu unterstützt der IdAM Standards, wie zum Beispiel CMP (Certificate Management Protocol) oder EST (Enrollment over Secure Transport). Physikalisch ist es ebenfalls möglich, über unterschiedlichen Schnittstellen (z. B. Ethernet, serielle Schnittstellen oder Feldbus-Systeme) mit dem IdAM zu kommunizieren. Die Integration der Abläufe zur Validierung der Identität und die Möglichkeit, weitere Datenquellen wie Datenbanken und Excelsheets zu berücksichtigen, punktet bei den Fachleuten, die für Test, Prüffeld und Qualitätssicherung zuständig sind, da er ihnen eine Integrationsumgebung bietet, um die Zertifikatserstellung gemäß den Produktionsabläufen zu erstellen und editieren.

Funktionsgetrieben schnell zum Ziel

Das Beispiel zeigt: Das pragmatische Umsetzen der Identitätsfeststellung für Komponenten, die gerade hergestellt werden, ist funktionsgetrieben und führt so schnell sowie direkt zum Ziel. Doch die Hauptaufgabe besteht darin, den Umgang mit Geräteidentitäten in Produktionsnetzen stringent zu handhaben. Bislang gibt es nur wenige Branchen, die eine vergleichbare Stringenz im Netzwerk Management erreichen. Zu diesen zählt beispielsweise die Telekommunikation mit den Kernnetzen.

Lerneffekt: Mehr Sicherheit

Generell bewegen sich Sicherheitskonzepte und angewandte Kryptographie sowohl in der OT und IT auf hohem Niveau. Experten, die in beiden Welten zu Hause sind, bringen alles mit, um Paradigmen oder Sicherheitsstandards von der IT in eine vernetzte Produktionsumgebung zu übertragen und anzupassen. Sie sind vor solchen Aussagen gefeit wie: „Ein IdAM ist überflüssig, solange eine Secure Elements (SE) in den Komponenten und Geräten implementiert wird und dann den Certificate Signing Request (CSR) erzeugt. Das ist sicher“. Eben nicht, da der Chip vor seiner Installation in die Komponente das initiale Schlüsselpaar erzeugt, ohne das zu schützende Bauteil zu kennen. Die manipulationssichere Variante setzt nur der IdAM um, der dem Produkt direkt am Fließband eine Identität gibt – mit den aktuellen, also tatsächlichen, Attributen. So lernen IT- und OT-Welt voneinander. Der gemeinsame Ansatz ist hierbei: Sicherheit für IoT und IIoT-(Industrial Internet of Things)-Umgebungen fängt bei der Planung von Produkten an – und muss in der Entwicklung das gleiche Gewicht wie die Funktionszuverlässigkeit erhalten. Unter der Voraussetzung sinkt das Risiko, dass es zu Sicherheitsvorfällen kommt.

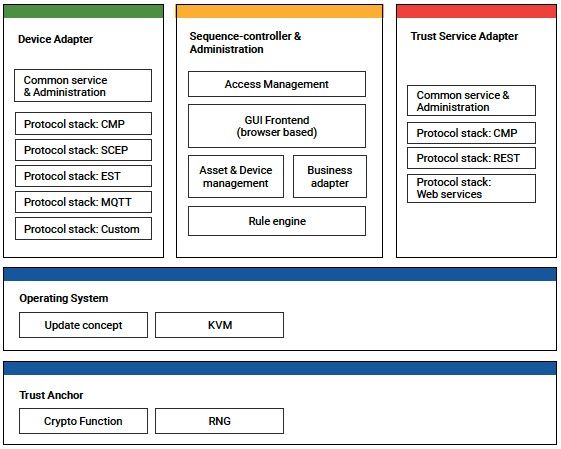

Aufbau des Identity Authority Managers von Primekey, © Primekey

Der schematische Aufbau des Identity Authority Managers von Primekey, der als local Registration Point in der Fertigungslinie Schlüssel erzeugt, Geräteidentitäten validiert und dafür Zertifikate anfragt. (Quelle: PrimeKey)

Weitere Informationen zum Thema:

PrimeKey

Unternehmenswebsite

datensicherheit.de, 29.06.2020

Digitale Identitäten in der Produktion

datensicherheit.de, 05.06.2019

IIoT: 5 Säulen der Sicherheit

Aktuelles, Experten, Veranstaltungen - Feb. 7, 2026 16:06 - noch keine Kommentare

Safer Internet Day 2026: Gut 50.000 Jugendliche werden Umgang mit KI-Begleitern am 10. Februar 2026 diskutieren

weitere Beiträge in Experten

- Digitalisierung im Gesundheitswesen: 92 Prozent der Senioren erkennen Chancen

- KI-basierte Disruption der Arbeitswelt: 80 Prozent der Menschen werden ihren Job verlieren

- Cybercrime mittels Prävention zurückdrängen: Ausführungen zur Zusammenarbeit von Ermittlern und Staatsanwaltschaft auf der „IT-DEFENSE 2026“

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Benutzerkonten: Pauschaler Passwortwechsel laut BSI keine zeitgemäße Schutzmaßnahme mehr

Aktuelles, Branche - Feb. 7, 2026 0:38 - noch keine Kommentare

Safer Internet Day 2026: Digitale Achtsamkeit und Skepsis angesichts der KI-Dominanz geboten

weitere Beiträge in Branche

- ChatGPT-Verbesserung durch Malewarebytes: Erkennung von Scams, Malware und Online-Risiken

- Hilfreiche Analogie: Das Ziel der Cybersicherheit gleicht einem Fußballtor

- Red Team Malware à la carte: Allpacka zur Simulation höchst befähigter Hacker-Angriffe

- Moderner OT-Resilienz: Digitale Zwillinge als wichtige Bausteine

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren