Aktuelles, Branche, Studien - geschrieben von cp am Montag, März 17, 2014 19:38 - noch keine Kommentare

IT-Sicherheit: Unternehmen schlecht gerüstet gegen Insider-Angriffe

Faktor Mensch wird unterschätzt – BalaBit präsentiert Studienergebnisse auf RSA Conference 2014

[datensicherheit.de, 17.03.2014] In seiner jüngsten Umfrage geht BalaBit IT Security der Frage nach, wo und für welchen Zweck Lösungen für das Privileged Identity Management (PIM) und Privileged Activity Monitoring (PAM) in Unternehmen eingesetzt werden. Rund 60 Prozent der befragten Security-Spezialisten nannten als wichtigsten Grund, dass damit verdächtige Verhaltensweisen entdeckt und dadurch Sicherheitsvorfälle vermieden werden können.

Das Bewusstsein, dass privilegierte Personen in Unternehmen und ihre Aktivitäten aus Sicherheitsgründen der Beobachtung bedürfen, ist der BalaBit-Studie zu Folge eindeutig vorhanden: Immerhin 98 Prozent der 400 befragten IT- und Sicherheitsfachleute sind der Meinung, dass der Einsatz eines Tools für das Privileged Activity Monitoring die Sicherheit von IT-Systemen verbessert. Allerdings räumten auch 16 Prozent ein, dass sie keinerlei Lösungen nutzen, um sich vor den Aktivitäten so genannter „Malicious Insider“ zu schützen.

IT-Fachleute setzen Lösungen für Privileged Identity Management (PIM) und Privileged Activity Monitoring (PAM) in Unternehmen und öffentlichen Einrichtungen aus folgenden Gründen ein:

- Als wichtigsten Faktor nannten 60 Prozent die Möglichkeit, verdächtige Aktionen von Nutzern zu entdecken beziehungsweise nachzuverfolgen.

- Für die Kontrolle und Auditierung von IT-Service-Providern.

- Um die Aktivitäten der hauseigenen IT-Mitarbeiter zu überwachen und zu auditieren.

- Als Hilfsmittel für die IT- und Netzwerkabteilung, damit diese Probleme schneller und effizienter identifizieren und beheben kann, Stichwort Troubleshooting.

- Um interne Geschäftsprozesse zu unterstützen, beispielsweise das Reporting.

- Um sicherzustellen und nachzuweisen, dass Compliance-Vorgaben eingehalten werden.

- Für die Kontrolle und Auditierung der Nutzer von virtualisierten Desktops, die über eine Virtual Desktop Infrastructure (VDI) bereitgestellt werden.

- Als Mittel, um die Kosten des IT-Betriebs zu senken.

- Für die Unterstützung forensischer Untersuchungen.

- Um die Kosten von Sicherheitsaudits zu minimieren.

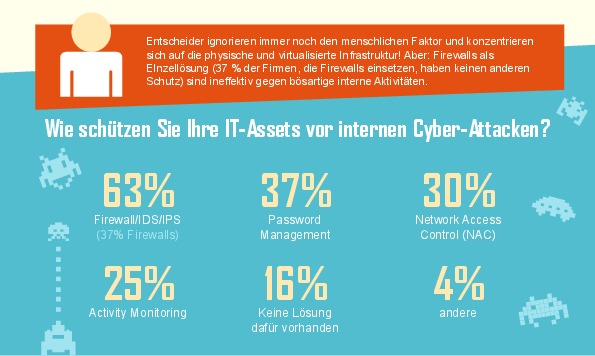

Inforgraphik: Schutz von IT-Assets vor Cyber-Attacken

„Interessant ist, dass Unternehmen die Einhaltung von Compliance-Regelungen nur als den sechstwichtigsten Grund dafür angeben, ein Privileged Identity Management zu implementieren“, sagt Zoltán Györkő, Chief Executive Officer von BalaBit IT Security. „Daran wird deutlich, dass es für die meisten Unternehmen wichtiger ist, ihre Effizienz im operativen Bereich zu optimieren, indem sie das Sicherheitsniveau erhöhen und ihre Mitarbeiter entsprechend führen, als nur einen Haken zu setzen und Audits erfolgreich zu absolvieren.“

Menschlicher Faktor wird schlichtweg ignoriert

Beunruhigend hingegen findet Györkő, dass viele Entscheidungsträger immer noch den menschlichen Faktor ignorieren und ihre Beschaffungspolitik primär auf die physische und virtualisierte Infrastruktur ausrichten. „Firewalls sind zwar die am häufigsten eingesetzten IT-Sicherheitsprodukte. Sie sind jedoch nicht wirksam gegen spezielle Angriffsformen wie Advanced Persistent Threats und interne Attacken. Berichte in den Medien zeigen jedoch, dass solche Arten von Angriffen deutlich häufiger auftreten und nicht nur zu Datenschutzverletzungen führen, sondern auch die primäre Ursache der Cyber-Angriffe mit den größten finanziellen Schäden sind.“

Weitere Resultate der Studie:

- Unternehmen, die Tools gegen interne Attacken verwenden, setzen mindestens zwei Werkzeuge parallel ein, um das gewünschte Schutzniveau sicherzustellen.

- Fast alle Unternehmen haben Firewalls implementiert. Allerdings nutzen nur 63 Prozent der Befragten Firewall-Optionen wie Access Policies, um interne Cyber-Angriffe zu unterbinden.

- 37 Prozent verwenden ein Identity- beziehungsweise Passwort-Management-System.

- Eine Network-Access-Control-Lösung (NAC) ist in 30 Prozent der Unternehmen und Organisationen im Einsatz.

- Ein Monitoring der Aktivitäten von Usern (Activity Monitoring) führen 25 Prozent der Unternehmen durch.

- Fast zwei Drittel der Befragten wünschen sich eine schlüsselfertige Standalone-Lösung für das Privileged Activity Monitoring (PAM).

Details zur Studie

BalaBit IT Security führte die Untersuchung im Zeitraum zwischen September 2013 und Januar 2014 durch. Befragt wurden mehr als 400 IT-Fachleute, darunter Chief Information Officer (CIO), Chief Security Officer (CSO), Systemadministratoren und weitere IT-Experten. Der Großteil von ihnen stammt aus Deutschland, Frankreich, Großbritannien und Ungarn. Rund 44 Prozent der Befragten sind für Großunternehmen tätig, an die 34 Prozent für mittelständische Unternehmen und 22 Prozent für Kleinbetriebe. Zu den Branchen, in denen diese Unternehmen und Einrichtungen tätig sind, zählen die Telekommunikationssparte (38 Prozent), der öffentliche Sektor (26 Prozent), der Finanzbereich (16 Prozent) und der Handel (7 Prozent). Weiterhin wurden IT-Fachleute aus dem verarbeitenden Gewerbe (5 Prozent) und dem Gesundheitswesen (3 Prozent) befragt.

Weitere Informationen zum Thema:

datensicherheit.de, 24.01.2014

Deutsche Unternehmen unterschätzen interne Sicherheitsrisiken

Aktuelles, Experten, Studien - Feb. 6, 2026 0:58 - noch keine Kommentare

Digitalisierung im Gesundheitswesen: 92 Prozent der Senioren erkennen Chancen

weitere Beiträge in Experten

- KI-basierte Disruption der Arbeitswelt: 80 Prozent der Menschen werden ihren Job verlieren

- Cybercrime mittels Prävention zurückdrängen: Ausführungen zur Zusammenarbeit von Ermittlern und Staatsanwaltschaft auf der „IT-DEFENSE 2026“

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Benutzerkonten: Pauschaler Passwortwechsel laut BSI keine zeitgemäße Schutzmaßnahme mehr

- KRITIS-Dachgesetz verabschiedet: Deutschland muss dringend seine Kritischen Infrastrukturen besser schützen

Aktuelles, Branche, Produkte, Studien - Feb. 6, 2026 0:56 - noch keine Kommentare

ChatGPT-Verbesserung durch Malewarebytes: Erkennung von Scams, Malware und Online-Risiken

weitere Beiträge in Branche

- Hilfreiche Analogie: Das Ziel der Cybersicherheit gleicht einem Fußballtor

- Red Team Malware à la carte: Allpacka zur Simulation höchst befähigter Hacker-Angriffe

- Moderner OT-Resilienz: Digitale Zwillinge als wichtige Bausteine

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Digitale Souveränität als Standortvorteil: Europa im Spannungsfeld Ethik vs. Innovation

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren