Aktuelles, Branche - geschrieben von dp am Mittwoch, November 10, 2021 16:58 - noch keine Kommentare

Mekotio: Hochgezüchteter Banking-Trojaner bedroht Lateinamerika

Spanischsprachige E-Banking-Nutzer werden von Mekotio angegriffen

[datensicherheit.de, 10.11.2021] Laut einer aktuellen Stellungnahme von Check Point greift derzeit eine hochgezüchtete, raffinierte Malware spanischsprachige E-Banking-Nutzer erneut an. Das Interessanteste an diesem Schädling sei seine Technik und Hartnäckigkeit, welche sich auf andere Volksgruppen übertragen ließen. Im Juli 2021 hatte die spanische Polizei demnach 16 verdächtige Personen wegen Geldwäsche im Zusammenhang mit dieser Malware gefasst – nun attackiere sie spanischsprachige Länder. Urheber der neuen Version scheine eine brasilianische Verbrecherbande zu sein. Check Point hat nach eigenen Angaben bereits über 100 Attacken blockiert.

Abbildung: Check Point Research

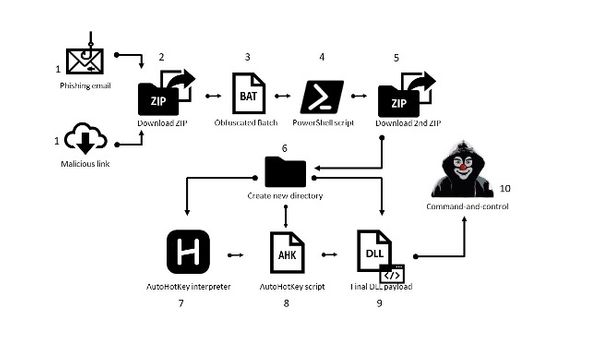

Check Point Research beschreibt den Angriffsweg des Banking-Trojaners Mekotio

Mekotio-Attacke beginnt mit Spoofing-E-Mail unter falschem Markennamen

Nach Erkenntnissen von „Check Point Research“ (CPR), der Forschungsabteilung der Check Point® Software Technologies Ltd., beginnt die Attacke mit einer Spoofing-E-Mail unter falschem Markennamen, welche unter dem Betreff „digital tax receipt pending submission“ laufe – also einer fingierten digitalen Zahlungsaufforderung mit benötigter Freigabe.

Die Sicherheitsforscher vermuten „eine Gruppe brasilianischer – eigentlich damit portugiesisch-sprachiger – Krimineller hinter der neuen Kampagne und glauben, diese vermiete die Malware außerdem an andere Gruppen – ein mittlerweile gängiges Modell auf dem Schwarzmarkt“. Bislang seien vor allem Bürger in Brasilien, Chile, Mexiko, Peru und erneut Spanien betroffen.

Mekotio-Attacken gegen Windows-Rechner

„Mekotio“ richte sich gegen „Windows“-Rechner und bleibe nach dem Einbruch vorerst versteckt und weiche Viren-Scannern aus, „bis sich der Nutzer des Rechners bei seinem elektronischen Bankkonto über das Internet anmeldet“. In diesem Moment stehle die Malware dessen Zugangsinformationen. Die neue Version sei in diesen Fähigkeiten gestärkt worden.

Eingang finde die Malware über eine spanische Phishing-Nachricht, „wie zuvor beschrieben, die einen Link zu einem verseuchten zip-Archiv enthält oder eines anhängen hat“. Wird dieses heruntergeladen und entpackt, nehme „Mekotio“ heimlich seine Arbeit auf.

Mekotio-Vorgehen kaum von Sicherheitslösungen erkannt

Dieses Vorgehen sei ein interessanter Trick, weswegen diese Malware kaum von Sicherheitslösungen erkannt werde: „Sie verwendet eine veraltete Verschlüsselung namens ,substitution cipher‘, um ihre Dateien zu verstecken, die moderne Viren-Scanner oft nicht mehr erkennen.“ Auf der anderen Seite nutzten die Entwickler eine neue, kommerziell vertriebene Software namens „Themida“, um die Nutzlast des Schadprogrammes sehr ausgefeilt zu verschlüsseln, sowie Anti-Debug und Anti-Monitoring als Funktionen zu integrieren.

Die Sicherheitsforscher mahnen die Bürger der betroffenen Länder zu besonderer Vorsicht wegen der E-Mails und raten zur „Nutzung der Zwei-Faktor-Authentifizierung, wodurch der Diebstahl der Anmelde-Daten zum E-Bank-Konto alleine nutzlos gemacht wird“.

Weitere Informationen zum Thema:

cp<r> CHECK POINT RESEARCH, 03.11.2021

Mekotio Banker Returns with Improved Stealth and Ancient Encryption / Research by: Arie Olshtein & Abedalla Hadra

Aktuelles, Experten - Feb. 2, 2026 1:06 - noch keine Kommentare

Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

weitere Beiträge in Experten

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

Aktuelles, Branche, Studien - Feb. 2, 2026 0:40 - noch keine Kommentare

Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

weitere Beiträge in Branche

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren