Aktuelles, Branche - geschrieben von dp am Montag, Juli 7, 2025 0:58 - noch keine Kommentare

Neuer ISACA-Leitfaden: Navigationshilfe für Unternehmen durch NIS-2- und DORA-Vorschriften

Selbst nach der ersten Jahreshälfte 2025 haben viele Unternehmen ihre Verpflichtungen im Rahmen der NIS-2-Richtlinie und der DORA-Verordnung noch nicht vollständig verstanden

[datensicherheit.de, 07.07.2025] Dies sei ein entscheidendes Jahr für die neuen rechtlichen Rahmenbedingungen für Cybersicherheit in Europa. Doch selbst nach der ersten Jahreshälfte 2025 hätten viele Unternehmen ihre Verpflichtungen im Rahmen der NIS-2-Richtlinie und der DORA-Verordnung noch nicht vollständig verstanden – oder hätten Schwierigkeiten, diese in die Praxis umzusetzen. Mit dem Inkrafttreten von DORA und der offiziellen Anwendung von NIS-2 kommt das neue Whitepaper von ISACA nun zu einem entscheidenden Zeitpunkt für die digitale Sicherheit in Europa – der neue Leitfaden von ISACA soll Unternehmen bei der Navigation durch NIS-2- und DORA-Vorschriften helfen.

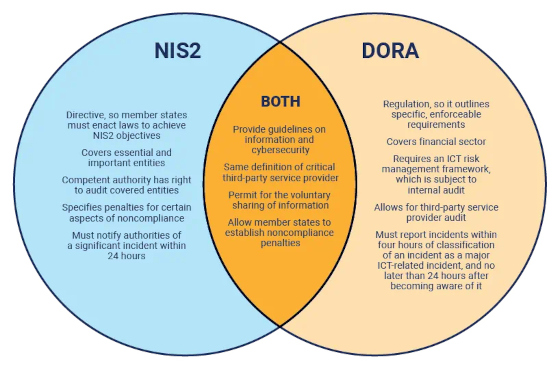

Abbildung: ISACA

ISACA-Whitepaper „Resilience and Security in Critical Sectors: Navigating NIS2 and DORA Requirements“ – NIS-2 und DORA im vergleichenden Überblick

Nur ein Teil der EU-Mitgliedstaaten hat Frist zur NIS-2-Umsetzung in nationales Recht eingehalten

Viele Unternehmen – vor allem kleinere und mittlere (KMU) und Informations- und Kommunikationstechnologie-Anbieter (IKT-Unternehmen) – wüssten nur bedingt, „welche Anforderungen diese Verordnungen stellen, wie sie erfolgreich umgesetzt werden können und welche Vorteile sie bieten“. Dabei seien beide von zentraler Bedeutung für die digitale Widerstandsfähigkeit der Europäischen Union (EU). Dennoch mache sich nach wie vor große Verwirrung breit.

Hinzu komme, dass nur eine Handvoll EU-Mitgliedstaaten die Frist zur Umsetzung der NIS-2 in nationales Recht bis Oktober 2024 eingehalten habe. In Irland z.B., eine der digital am weitesten entwickelten Volkswirtschaften Europas, gaben demnach 38 Prozent der Unternehmen zu, dass sie nicht vorbereitet sind. Dies verdeutliche das Ausmaß der Herausforderung selbst in reifen Märkten. Diese unzureichende Vorbereitung dürfte sich in weiten Teilen der EU widerspiegeln, insbesondere bei KMU und Nicht-Finanzunternehmen. „Sie unterliegen nun neuen, strengen Rechenschafts-, Prüfungs- und Berichtspflichten!“

DORA und NIS-2 markieren grundlegenden Wandel für Herangehensweise an Resilienz- und Cybersicherheitsmanagement

Da sich also viele Unternehmen noch in der Anfangsphase der Umsetzung befänden, hat ISACA kürzlich das Whitepaper „Resilience and Security in Critical Sectors: Navigating NIS2 and DORA Requirements” veröffentlicht. Es diene als strategischer Leitfaden für Unternehmen, Finanzinstitute, öffentliche Verwaltungen und Technologieanbieter. „Es enthält eine klare Gliederung der beiden Vorschriften und zeigt auf, wie Unternehmen deren Einhaltung umsetzen und gleichzeitig ihre Cyberresilienz stärken können.“

„Die Herausforderung besteht nicht nur darin, die Vorschriften zu verstehen, sondern auch sicherzustellen, dass die Unternehmen wissen, wie sie diese effektiv anwenden können“, betont Chris Dimitriadis, „Chief Global Strategy Officer“ bei ISACA. Er erläutert: „DORA und NIS-2 markieren einen grundlegenden Wandel in der Herangehensweise von Unternehmen an Resilienz- und Cybersicherheitsmanagement. Die Konsequenzen für die Nichteinhaltung der Vorschriften sind gravierend – und noch wichtiger sind die Risiken einer Betriebsunterbrechung.“ ISACA engagiere sich, um Einzelpersonen und Organisationen bei der Vorbereitung auf diese neue Ära zu unterstützen.

Kernpunkte, die es laut ISACA bei der Einhaltung der Vorschriften zu beachten gilt:

Das ISACA-Whitepaper soll Unternehmen, welche auf die Einhaltung von Vorschriften hinarbeiten, essenzielle Anleitungen bieten:

- Kenntnis des Geltungsbereichs

„Bestimmen Sie, ob Ihr Unternehmen unter NIS-2, DORA oder beide Richtlinien fällt!“ Auch Nicht-EU-Unternehmen könnten indirekt betroffen sein. - Aufbau eines belastbaren IKT-Rahmens

„Erstellen Sie umfassende IKT-Risikomanagementstrategien und stimmen Sie diese mit den Unternehmenszielen ab; überprüfen und testen Sie regelmäßig Kontinuitäts- und Wiederherstellungspläne!“ - Das Risiko Dritter ernst nehmen

„Stellen Sie sicher, dass die Verträge mit IKT-Anbietern spezielle Klauseln zu Kontinuität, Sicherheit und Audit-Rechten enthalten!“ Viele Technologieanbieter – darunter Softwareentwickler, „Cloud“-Anbieter und Anbieter von „Managed Services“ – seien sich nicht bewusst, dass DORA sie aufgrund ihrer Verträge mit Finanzinstituten direkt betreffe. - Vorbereitung auf die Meldepflichten

„DORA und NIS-2 haben strenge und unterschiedliche Fristen für die Meldung von Vorfällen. Die Reaktionsteams müssen wissen, was, wann und wie zu melden ist!“

-> NIS-2: „Vorabmeldung innerhalb von 24 Stunden und Abschlussbericht innerhalb eines Monats erforderlich.“

-> DORA: „Größere IKT-Vorfälle müssen innerhalb von vier Stunden nach ihrer Einstufung gemeldet werden.“ - Schulung von Führungskräften und Mitarbeitern

Auf allen Ebenen sollten obligatorische Schulungen zum Thema Cybersicherheit durchgeführt werden. Besonders erwähnenswert sei, dass der von der Europäischen Zentralbank (EZB) entwickelte „TIBER-EU“-Rahmen vollständig an DORA angepasst worden sei. „Er verlangt erstklassige Fähigkeiten und Zertifizierungen für Red-Team-Tester und Threat-Intelligence-Anbieter, die über qualifiziertes und zertifiziertes Personal verfügen müssen, um ihre Aufgaben ordnungsgemäß zu erfüllen!“ - Proaktive Audits

„Führen Sie regelmäßig interne und externe Audits durch. Gemäß DORA müssen die IKT-Auditfunktionen unabhängig und qualifiziert sein!“ - Testen und Verbesserungen

„DORA verlangt von den Finanzunternehmen, bedrohungsorientierte Penetrationstests durchzuführen und ihre betriebliche Widerstandsfähigkeit zu testen!“ - Dokumentieren allumfassend konzipieren

„Führen Sie eine aktuelle Dokumentation über Richtlinien, Risikobewertungen, Kontrollen und Reaktionen!“ Dies sei entscheidend für die Transparenz und die aufsichtsrechtliche Überprüfung.

Im Falle der Nichteinhaltung von NIS-2 drohten laut EU Geldbußen von bis zu sieben Millionen Euro und für größere Unternehmen von bis zu zehn Millionen Euro. DORA überlasse die Anwendung von Sanktionen hingegen den nationalen Behörden.

Eine vergleichende Analyse von DORA und NIS-2 in Kombination mit praktischen Empfehlungen

Das Whitepaper solle nicht nur „Compliance“-Teams helfen, die Erwartungen der Regulierungsbehörden zu verstehen, sondern auch CISOs, IT-Leiter und Risikofachleute dabei unterstützen, langfristige Widerstandsfähigkeit und digitales Vertrauen aufzubauen. Die vergleichende Analyse von DORA und NIS-2 in Kombination mit praktischen Empfehlungen mache dieses Whitepaper zu einem wichtigen Referenzpunkt für die Navigation durch die sich entwickelnde Cyberregulierungs-Landschaft in Europa. Es diene sowohl Unternehmen als auch deren Technologiepartnern und Lieferanten als Leitfaden.

Ein kostenloses Exemplar des Whitepapers „Resilience and Security in Critical Sectors: Navigating NIS2 and DORA Requirements” ist online verfügbar. Weitere für Finanzinstitute nützliche Publikationen seien das „ISACA IT Risk Framework“, der „IT Risk Professional’s Guide“ und der „IT Risk Fundamentals Study Guide“. Zusätzliche risikobezogene IT-Ressourcen sind ebenfalls online zu finden.

Weitere Informationen zum Thema:

ISACA, 22.05.2025

White Paper: Resilience and Security in Critical Sectors: Navigating NIS2 and DORA Requirements

ISACA

Risk IT Framework, 2nd Edition | Print | English

ISACA

Expert guidance and practical tools to stay ahead of the curve in your IT risk career

datensicherheit.de, 16.04.2025

DORA macht deutlich: Europas Finanzsektor benötigt neue digitale Risikokultur / Cyber-Sicherheit längst kein technisches Randthema mehr, sondern elementarer Bestandteil der Finanzstabilität

datensicherheit.de, 17.03.2025

DORA in der Praxis: Stolpersteine und Empfehlungen für Unternehmen / Die Verordnung der EU soll die Cyberresilienz des Finanzsektors durch einheitliche und verbindliche Vorgaben verbessern

datensicherheit.de, 08.02.2025

NIS-2-Umsetzung: Gesetzgebungsverfahren offenbar vorerst gescheitert / 5 Schritte zur Vorbereitung auf deutsche NIS-2-Umsetzung jetzt für Unternehmen entscheidend – Entscheider sollten ihre neue Verantwortung ernst nehmen

datensicherheit.de, 07.02.2025

Dennis Weyel erinnert im NIS-2-Kontext daran: Firmenleitung haftet bei Cyber-Attacken! / Laut aktueller Manager-Umfrage ist sich nur knapp die Hälfte ihrer Verantwortung für Cyber-Sicherheit bewusst

Aktuelles, Experten - Feb. 27, 2026 0:54 - noch keine Kommentare

Eckhart Hilgenstock: KI als Entscheidungshilfe – aber niemals Ersatz für menschliche Führung

weitere Beiträge in Experten

- Framework „SootUp“: Weiterentwicklung zukunftssicherer Forschungssoftware an der Universität Paderborn

- ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

- Cyberrisiko Vibe Coding

- Betriebliche Cybersicherheit: Messbarer Einfluss mangelnder Fähigkeiten

- ePA: Große Mehrheit gesetzlich Versicherter verwaltet elektronische Patientenakte nicht aktiv

Aktuelles, Branche, Veranstaltungen - Feb. 28, 2026 0:25 - noch keine Kommentare

Das drohende Ende klassischer Kryptographie: Web-Seminar zur IT-Sicherheit vor dem Quantenumbruch

weitere Beiträge in Branche

- Stiftung Warentest: ESET HOME Security Essential als Testsieger unter 16 Antiviren-Programmen

- ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

- KI-Agenten für Cybersicherheit: Hintergründe zum Vorgehen

- KI-Ambivalenz: Check Point warnt vor neuer Befehls- und Kontrollschicht

- Cyberrisiko Vibe Coding

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren