Aktuelles, Branche, Produkte - geschrieben von cp am Montag, August 4, 2014 17:17 - noch keine Kommentare

Zwei-Faktor Authentifizierung: Flexible Lösung auch für den Mittelstand

Sicherheitslösungen müssen einfach in der Anwendung sein

[datensicherheit.de, 04.08.2014] Wenn die Spionage-Affäre und die zuletzt bekannt gewordenen Datendiebstahl-Skandale etwas bewiesen haben, dann, dass ein einfaches Passwort für den Schutz von E-Mail-Konten allein nicht mehr ausreicht. Eine Alternative dazu wäre, biometrische Verfahren einzuführen, jedoch sind diese wenig beliebt und immer noch teuer. Gerade kleine und mittelständische Unternehmen (KMU), die sich teure und umständliche Sicherheitsmaßnahmen nicht leisten können oder wollen, müssen nicht nur auf sichere, sondern auch flexible und einfach zu handhabende Maßnahmen setzen.

Nur was sich im Alltag als schnell und leicht umsetzbar erweist, hat eine Chance, dauerhaft von Mitarbeitern auch genutzt zu werden. Einige Hersteller wie SecurEnvoy haben sich hier bereits vor zehn Jahren ihre Gedanken gemacht und ein SMS gestütztes Verfahren zur Authentifizierung entwickelt. Inzwischen ist die Entwicklung schon einen großen Schritt weiter gekommen. Übertragungsverfahren können den zweiten Faktor (Wissen) auch auf mobile Geräte (Haben) des Mitarbeiters übertragen, der sich an seinem E-Mail-Account von außerhalb des Unternehmens anmelden möchte. Mit dieser Variante, die auch Bring your own Token (BYOT) genannt wird, erhalten Anwender ihren individuell generierten Passcode direkt auf ihr Smartphone zugestellt. Sie müssen also keine externe Hardware mit sich führen. Die Flexibilität der Zwei-Faktor Authentifizierung erhöht sich außerdem, wenn neben der SMS noch weitere Übertragungsmedien vorgehalten werden, zum Beispiel über eine Soft-Token App, E-Mail oder Voice Call-Back.

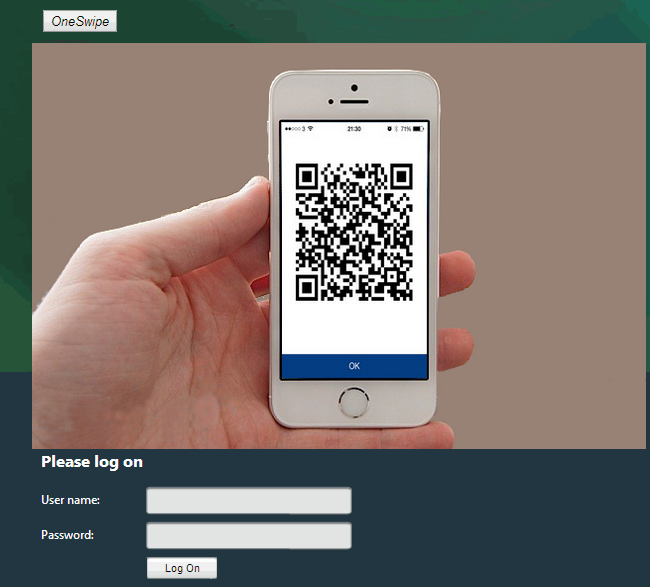

Erweiterte Möglichkeiten durch neue Technologien wie QR-Codes

Die SMS wird langsam aber sicher von neuen Technologien wie QR-Codes oder NFC abgelöst, hier haben sich die Entwickler ebenfalls ihre Gedanken gemacht. Mit One-Swipe, eine Offline-Technologie, die ähnlich dem Photo-TAN Verfahren von Bank-Transaktionen funktioniert, lässt sich das Einmalpasswort auch als QR-Code generieren.

Log-in-Verfahren mit QR-Codes

Dafür muss der Anwender seine persönliche PIN-Nummer auf sein Smartphone in der passenden Soft-Token App eingeben, um One-Swipe starten zu können. Der darüber generierte QR-Code kann dann mit der Kamera im Smartphone abfotografiert werden.

Phil Underwood, Global Head of Pre-Sales, SecurEnvoy

Daraus entziffert dann der QR-Code Leser die Zugangsdaten für den E-Mail-Account und der Anwender kann sich erfolgreich auch von unterwegs anmelden und gefahrlos seine E-Mails lesen und beantworten. Phil Underwood, Global Head of Pre-Sales bei SecurEnvoy erklärt: „Mit One-Swipe kann auch die Eingabe von Username und Passwort entfallen, denn diese Informationen können gleich im QR-Code gespeichert werden. Es lässt sich aber auch einstellen, dass beispielsweise nur die Eingabe des Benutzernamens entfällt, das Passwort aber eingegeben werden muss. Optional kann One-Swipe alternativ einen PIN-Code abfragen, der individuell pro User vergeben werden kann.“

Erhöhung der Sicherheit beim Log-in

Eine Zwei-Faktor Authentifizierung erhöht die Sicherheit des Log-in-Vorgangs bei E-Mail & Co. allerdings sollte sie sich an der Lebenswirklichkeit gerade von kleinen und mittleren Unternehmen orientieren. Je aufwendiger die Technologie ist, die dahinter steckt, desto weniger groß wird die Chance sein, dass sie auch genutzt wird. Der Weg auf bereits etablierte Geräte und Übertragungstechnologien zu setzen, ist ein gangbarer. Abzuwarten bleibt, ob sich neue Technologien wie QR-Codes und NFC sich flächendeckend so durchsetzen, dass die Mehrheit der Anwender diese auch benutzen will.

Weitere Informationen zum Thema:

datensicherheit.de, 06.08.2014 (nachträglich hinzugefügt! Die Redaktion!)

Hacker: Diebstahl von 1,2 Milliarden Passwörtern und Nutzerdaten

Aktuelles, Experten - Feb. 20, 2026 0:45 - noch keine Kommentare

European Blockchain Sandbox: BfDI erneut mit Most Innovative Regulator Award ausgezeichnet

weitere Beiträge in Experten

- eco: Digitalen Kinder- und Jugendschutz weiterentwickeln und digitale Teilhabe erhalten

- Zettelkataloge der Staatsbibliothek zu Berlin sollen der Forschung weiter zur Verfügung stehen

- Müll als Datenquelle: Thermische Abfallbehandlung zur Energiegewinnung mit IoT-Datenauswertung

- Burnout-Probleme der Cybersicherheitsbranche: Stress und Erschöpfung berühren Unternehmenskultur

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

Aktuelles, Branche - Feb. 20, 2026 0:09 - noch keine Kommentare

Smartphone-Kaperung: PromptSpy-Hacker missbrauchen Google-KI

weitere Beiträge in Branche

- Eurail und Interrail: Gestohlene Passagier-Daten im Darknet feilgeboten

- Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

- Cyberangriffe im Handwerk: 60 Prozent der Betriebe waren im vergangenen Jahr betroffen

- Cybersicherheit – Wenn eine verzerrte Selbstwahrnehmung zum Sicherheitsrisiko wird

- Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren