Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Freitag, Februar 3, 2017 11:49 - noch keine Kommentare

Datensicherheit versus Datenschutz: SSL-Scanning

Bei Malware-Untersuchungen von verschlüsseltem Datenverkehr prallen konträre Interessen aufeinander

Von unserem Gastautor Mathias Widler, Area Director Central & Eastern Europe bei Zscaler

[datensicherheit.de, 03.02.2017] Die Datenschutzbeauftragten des Bundes und der Länder haben 2013 entschieden, dass eine Ende-zu-Ende-Verschlüsselung aufgrund des Datenschutzes grundsätzlich geboten ist. Aus Sicht der Datenschutzbeauftragten kann die Vertraulichkeit, Integrität und Authentizität nur durch kryptographische Verfahren gesichert werden. Allerdings steht eine solche SSL-Verschlüsselung nicht gleichzeitig für „sauberen“ Datenverkehr. Zunehmend mehr bösartiger Schadcode wird durch den verschlüsselten Datenverkehr in Unternehmensnetze eingeschleust.

Und hier beginnt der Zwiespalt, denn die Privatsphäre der Mitarbeiter steht dem Schutz des geistigen Eigentums von Unternehmen gegenüber. Durch den Einsatz von SSL-Scanning wird ein verschlüsselter Datentransfer temporär aufgebrochen und damit entschlüsselt, bevor er durch Sicherheitstechnologie zur Erkennung von Schadsoftware untersucht und anschließend wieder verschlüsselt wird. Durch diese Vorgehensweise ist eine durchgehende Ende-zu-Ende-Verschlüsselung nicht mehr gegeben. Allerdings muss einem Unternehmen unter Berücksichtigung datenschutzrechtlicher Aspekte zugestanden werden, konkrete Internet-Gefahren zu minimieren. SSL-Scanning ist eine Möglichkeit, den Internet-Datenverkehr auf schadhaften Inhalt wie Viren, Phishing, Advanced Threats oder Botnets zu untersuchen. Damit dies im Einklang mit dem Zielkonflikt durch den Datenschutz rechtskonform möglich ist, müssen Unternehmen die entsprechenden Vorkehrungen treffen.

Untersuchung des ThreatLabs von Zscaler

Aktuelle Untersuchungen belegen, dass gerade bei verschlüsseltem Datenverkehr Handlungsbedarf in Sachen Datensicherheit besteht. In Europa sind bereits bis zu 80 Prozent des gesamten Internet-Datenverkehrs SSL verschlüsselt, seit auch Google Search oder sogar Facebook auf HTTPS-Technologie setzen. Die Gefahr besteht darin, dass sich hinter verschlüsselten Seiten zunehmend mehr gefährlicher Schadcode verbirgt. Die jüngsten Untersuchungen der Sicherheitsanalysten des ThreatLabs von Zscaler zeigen, dass 46 Prozent der blockierten Malware in der Zscaler Internet Security Plattform HTTP-basiert war, 31 Prozent war HTTPS-basiert und 23 Prozent war eine Mischung aus beiden. In Summe haben 54 Prozent des Malware-Traffics SSL-verschlüsselten Datenverkehr benutzt, um sogenannte Advanced Persistent Threats an ihr Ziel im Unternehmensnetz zu bringen. Unter den aufgespürten Schädlingen waren Zero-Access-Attacken, Bitcoin-Mining- und Kazy-Trojaner ebenso wie Black Holes, aktuelle Ransomware und Backdoors.

Angesichts dieser Zahlen wird deutlich, dass es angesagt ist, den Interessen von Datensicherheit und Datenschutz gleichzeitig gerecht zu werden. Es gilt eine Sicherheitsstrategie zu entwickeln, die im Einklang mit den gesetzlichen Vorgaben steht und Malware aus dem Unternehmensnetz fernhält. Dazu sollten IT-Abteilung und Betriebsrat zusammenarbeiten. Denn die hohe Anzahl an Schadcode, der hinter SSL-Verschlüsselung verbirgt, macht deutlich, dass Handlungsbedarf besteht, um dem Verlust von Firmendaten und geistigem Eigentum vorzubeugen. Schließlich sollte jedem Unternehmen daran gelegen sein, die eigene Wettbewerbsfähigkeit zu erhalten und damit Arbeitsplätze zu sichern. Es ist nicht mehr zeitgemäß an alten Regelungen festzuhalten, in denen einmal mit dem Betriebsrat beschlossen wurde, verschlüsselten Datenverkehr nicht aufzubrechen.

In einem ersten Schritt tun Unternehmen gut daran, eine Internet-Nutzungsvereinbarung zu definieren beziehungsweise zu aktualisieren. Darin werden die Rahmenparameter für die private und/oder ausschließlich geschäftliche Nutzung des Internets am Arbeitsplatz geregelt. Ist eine solche Vereinbarung vorhanden, muss diese in einen technischen Lösungsansatz integriert werden. Dabei gilt zu berücksichtigen, dass Benutzergruppen für verschiedene Internet-Zugriffsrechtestrukturen angelegt werden können. Durch granulare Einstellungsoptionen wird festgehalten, welche Seiten von dem Prozess des SSL-Scannings ausgeklammert werden, zum Beispiel für Bankgeschäfte. Ein Mitarbeiter muss dieser Internet-Nutzungsvereinbarung vor dem ersten Zugriff auf das Internet zustimmen und diese Zustimmung wird entsprechend geloggt.

Ein respektvoller Umgang mit der Privatsphäre und dem Datenschutz der Mitarbeiter wird durch aktive Kommunikation möglich. Wenn Unternehmen ihren Mitarbeitern bis zu einem gewissen Grad gestatten, die Unternehmensinfrastruktur auch für private Zwecke zu nutzen, heißt das zugleich auch die Privatsphäre bis zu einem gewissen Grad zu respektieren. Das darf aber nicht zu Lasten der Sicherheit der Unternehmensdaten im Firmennetzwerk gehen. Aktive Information der Mitarbeiter tut Not über die Bedeutung, den gesamten Datenverkehr auf Schadcode zu untersuchen, inklusive SSL-verschlüsselter Datenströme. Darin gilt es die Vorteile des Scannens für beide Parteien zu erläutern: Für das Unternehmen als Ganzes und für die persönlichen Belange des Einzelnen. Denn ist das Unternehmenssystem einmal durch Schadcode kompromittiert, gilt das potenziell genauso für das System des Mitarbeiters, wodurch seine private Kommunikation Cyber-Gefahren ausgesetzt wird.

Ist der Dialog darüber eröffnet, kann es eine Reihe von Webseiten geben, die als vertraulich eingestuft werden, wie beispielsweise Onlinebanking-Seiten. Unternehmen können aufbauend auf der Einstufung nach Vertraulichkeit eine Whitelist anlegen für den Teil des SSL-Datenverkehrs, der nicht aufgebrochen wird. Unternehmen respektieren mit Hilfe dieser Listen die private Kommunikation der Mitarbeiter, andererseits senken sie das Volumen des Datenverkehrs, der zu überprüfen ist. Das muss nicht notwendigerweise in einen aufwendigen Prozess münden. Es gibt mittlerweile Technologien, die solche Prozesse automatisieren.

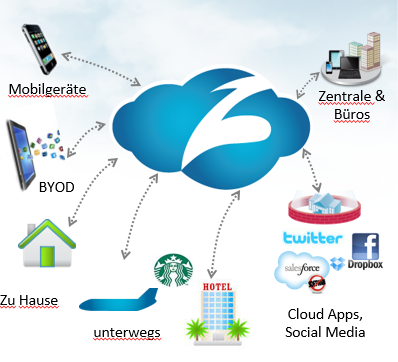

Die IT-Abteilung steht ihrerseits vor der Herausforderung, einen Security-Lösungsansatz zu wählen, der performant genug ist, die SSL-Entschlüsselung und das Scanning auf Malware so zu bewältigen, dass die Anwender keine Leistungseinbußen beim Internet-Zugriff bemerken. Ein Cloud-basierter Internet Security-Ansatz ist aufgrund der Flexibilität und Skalierbarkeit in der Bewältigung des zu untersuchenden Datenaufkommens dabei im Vorteil gegenüber klassischen Hardware-Ansätzen, bei denen die nötige Performanz nur durch zusätzliche Boxen und mehr Verwaltungsaufwand abgedeckt werden kann. Unternehmen profitieren bei der Wahl eines Security as a Service-Ansatzes auch von der Entlastung der internen IT-Ressourcen, denn sie müssen das nötige Security Know-how nicht mehr intern vorhalten. Um Compliance, Datenschutz und Sicherheit bei der Wahl eines Cloud-basierten Sicherheitsansatzes zu gewährleisten, sollten Unternehmen bei der Wahl des Anbieters darauf achten, dass ein Vertrag zur Auftragsdatenverarbeitung die Grundlage der Zusammenarbeit bildet und entsprechende Service Level Agreements vereinbart werden.

Cloud-basierter Internet Security-Ansatz

Aufbauend auf dem heute vorhandenen Zahlenmaterial zu Malware, die via SSL-verschlüsselten Datenverkehr ins Unternehmen transportiert wird und dem daraus resultieren Gefahrenpotenzial tun Unternehmen gut daran, ihre Sicherheitsstrategie um rechtskonformes SSL-Scanning zu erweitern. Den Betriebsrat gilt es mit seinen Sorgen hinsichtlich des Datenschutzes abzuholen und in den Prozess einzubeziehen.

Weitere Informationen zum Thema:

datensicherheit.de, 21.10.2016

Individueller Netzwerkschutz: Große Nachfrage auf der „it-sa 2016“

Aktuelles, Experten - Dez. 21, 2025 0:28 - noch keine Kommentare

Datenübermittlungen nach China: „TikTok“-Betreiber muss Nutzer in der EU entsprechend informieren

weitere Beiträge in Experten

- Einigung auf Digitalpakt 2.0: Bitkom begrüßt Durchbruch für digitale Bildung in Deutschland

- ePA: 7% der Versicherten widersprachen Einrichtung

- Modernisierung des Bundespolizeigesetzes: DAV artikuliert Lob und Kritik

- E-Mail-Sicherheit: BSI publiziert Untersuchung der Programme und gibt Sicherheitstipps

- Smart-Home-Geräte bei Deutschen zunehmend verbreitet

Aktuelles, Branche - Dez. 20, 2025 0:50 - noch keine Kommentare

KI und Cybersicherheit benötigen solide Basis: Beide auf riesige Mengen vielfältiger, hochwertiger Daten angewiesen

weitere Beiträge in Branche

- Reduzierung menschlicher Fehler als Erfolgsfaktor zur Senkung der IT-Risiken

- Bekämpfung von KI-gestütztem Social Engineering: KnowBe4 stellt Deepfake-Training bereit

- KnowBe4 Threat Labs meldet Entdeckung einer hochentwickelten mehrstufigen Phishing-Kampagne

- NIS-2 offiziell in Kraft: Proliance-Handlungsempfehlungen für Unternehmen

- 23. Auflage der IT-Defense vom 4. bis 6. Februar 2026 in Würzburg

Aktuelles, Branche, Umfragen - Juli 9, 2025 19:03 - noch keine Kommentare

DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

weitere Beiträge in Service

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

Kommentieren