Aktuelles, Branche - geschrieben von cp am Mittwoch, Oktober 15, 2014 17:58 - noch keine Kommentare

Sandworm – Sicherheitslücke in Windows über Jahre ausgenutzt

Cybercrime-Gruppierung spezialisiert auf Advanced Persistant Threat Angriffe

[datensicherheit.de, 15.10.2014] Eine kritische Zero-Day Sicherheitslücke in Windows wurde nach Angaben der Sicherheitsfirma iSight Partners für eine begrenzte Zahl von gezielten Cyberspionage-Attacken in den USA und Europa ausgenutzt. iSight schreibt diese Attacken der Cybercrime-Gruppierung „Sandworm“ zu, die sich auf Advanced Persistant Threat Angriffe fokussiert.

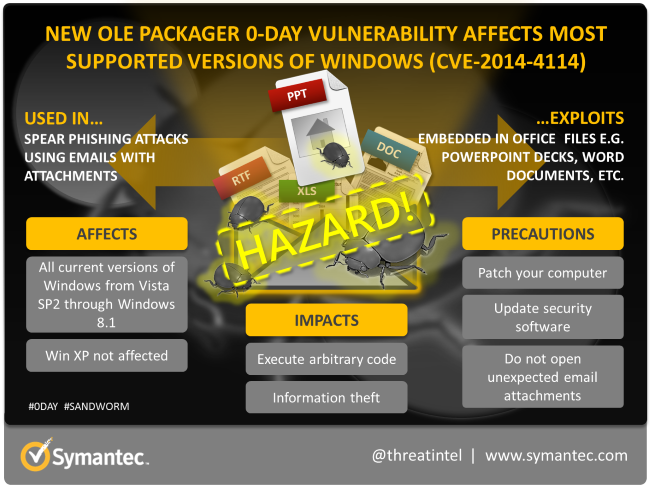

Die Sicherheitslücke ist offiziell als Microsoft Windows OLE Package Manager Remote Code Execution Vulnerability (CVE-2014-4114) bekannt, Angreifer können durch sie per Fernzugriff sogenannte Object Linking and Embedding (OLE) Files im anvisierten Rechner einbinden und darüber Malware auf diesem installieren. Ausgenutzt wird die Schwachstelle derzeit mittels Spear-Phishing Emails mit „verseuchten“ PowerPoint-Anhängen. Infiziert sich das Opfer dadurch, wird ein Backdoor (Hintertür) auf seinem Rechner installiert.

iSight zu Folge wurde die Schwachstelle bereits in einigen Cyberspionage-Attacken gegen die NATO, mehrere westeuropäische Regierungen sowie die der Ukraine, Energiekonzerne, europäische Telekommunikationsfirmen und eine wissenschaftliche Einrichtung in den USA ausgenutzt.

Symantec stuft die Sicherheitslücke als kritisch ein

Die Schwachstelle betrifft alle Windows Versionen von Windows Vista Service Pack 2 bis Windows 8.1 und die Windows Server Versionen 2008 und 2012.

Das Unternehmen Symantec stuft diese Sicherheitslücke als kritisch ein, da durch sie Angreifer per Fernzugriff Code auf dem Zielrechner ausführen können. Bis dato wurde sie nur begrenzt ausgenutzt, allerdings könnte sie jetzt nach ihrem Bekanntwerden auch für andere Cybercrime-Gruppen attraktiv werden.

Weitere Informationen zum Thema:

Symantec Security Response Blog

Sandworm Windows zero-day vulnerability being actively exploited in targeted attacks

Aktuelles, Experten, Veranstaltungen - Juni 30, 2025 0:53 - noch keine Kommentare

Smart Country Convention 2025: BMDS übernimmt SCCON-Schirmherrschaft

weitere Beiträge in Experten

- DeepSeek: Berliner Datenschutzbeauftragte meldet KI-App bei Apple und Google als rechtswidrig

- Kupfer-Glas-Migration: Verbraucherzentrale fordert Verhinderung von Versorgungslücken und Preissteigerungen

- Übersicht von Digitalcourage: Deutschlandticket ohne App-Zwang

- Sommerakademie 2025 in Kiel befasst sich mit der Wechselwirkung von Sicherheit und Datenschutz

- BfDI meldet erfolgreichen Abschluss der „ICIC 2025“

Aktuelles, Branche, Studien - Juli 1, 2025 0:33 - noch keine Kommentare

Unternehmen: Horizon3.ai-Cybersicherheitsreport 2025 zeigt weitere Zunahme von Angriffen

weitere Beiträge in Branche

- Sommer, Sonne, Sicherheitsrisiko: Sophos-Tipps für hohen Cyberschutzfaktor auch auf Reisen

- USB-basierte Angriffe: Wie Unternehmen diesem Sicherheitsrisiko begegnen

- CISO-Reifeprüfung – in fünf Stufen zur Cyberresilienz

- Not really ready for Takeoff: 42 Prozent der Fluggäste ignorieren heimlich den Flugmodus

- Dark Economy Report 2025: BioCatch sieht Finanzinstitute im Zugzwang

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren