Aktuelles, Experten, Gastbeiträge, Veranstaltungen - geschrieben von ks am Dienstag, Februar 19, 2013 17:51 - noch keine Kommentare

Codeknacker machen Geschichte: Historiker und Kryptologie-Experten trafen sich zur Tagung in Gotha

„Geheime Post – Kryptologie und Steganographie der diplomatischen Korrespondenz europäischer Höfe während der Frühen Neuzeit“

Von unserem Gastautor Klaus Schmeh

[datensicherheit.de, 19.02.2013] In den Archiven Europas schlummern Unmengen von verschlüsselten Dokumenten aus der frühen Neuzeit, die noch auf ihre Dechiffrierung warten. So lautet eine Erkenntnis der Tagung „Geheime Post“, die vom 14. bis 16. Februar 2013 in Gotha stattfand. Worum es bei dieser Veranstaltung ging, verrät der Untertitel: „Kryptologie und Steganographie der diplomatischen Korrespondenz europäischer Höfe während der Frühen Neuzeit“.

Codeknacker, die alte Verschlüsselungen aus rein historischem Interesse lösten, gab es bereits im 19. Jahrhundert. Vor etwa 35 Jahren versuchte der US-Kryptologie-Experte Albert Leighton erstmals, die Sache systematisch anzugehen. Mehrere Historiker hatten ihm gegenüber erwähnt, bei ihren Forschungen immer wieder auf verschlüsselte Quellen zu stoßen, die sie nicht dechiffrieren konnten. Meist stand gerade in diesen chiffrierten Schreiben das Interessanteste drin – gerade deshalb wurden sie schließlich verschlüsselt. Leighton machte es sich zur Aufgabe, historische verschlüsselte Dokumente zu sammeln und sie nach Möglichkeit zu lösen. In fast allen Fällen schaffte er das. Wenn nicht, gelang es meist einem Kollegen. Leider führte Leighton seine Arbeit in den 1980er-Jahren nicht weiter fort.

Über drei Jahrzehnte nach Leighton sind dessen Bemühungen nahezu vergessen. Es werden zwar immer noch historische Geheimtexte gelöst, doch von einer systematischen Zusammenarbeit der historischen Codeknacker kann keine Rede sein. Es ist also höchste Zeit, dass Strukturen geschaffen werden, um das Lösen alter Verschlüsselungen koordiniert und professionell durchzuführen. Einen ersten Ansatz stellte auf der Tagung „Geheime Post“ die Linguistin Christiane Schaefer vor. Die in Schweden lebende Wissenschaftlerin zählt zu dem Team, das 2011 das verschlüsselte Buch Codex Copiale dechiffrieren konnte. Eines ihrer nächsten Projekte könnte eine Online-Plattform namens „CADMUS“ sein, auf der historisch interessante verschlüsselte Texte gesammelt werden. „CADMUS“ soll unter anderem als Schnittstelle zwischen Kryptologen und Historikern dienen – erstere finden interessante Dechiffrier-Aufgaben, letztere kommen an die Inhalte der verschlüsselten Schreiben heran. Leider ist die Finanzierung dieses spannenden Projekts noch nicht gesichert. Bereits begonnen haben dagegen Bestrebungen, das computergestützte Lesen und Transkribieren alter Handschriften zu verbessern – ein Vorgang, der bisher von Hand erledigt werden muss und naturgemäß nicht besonders beliebt ist.

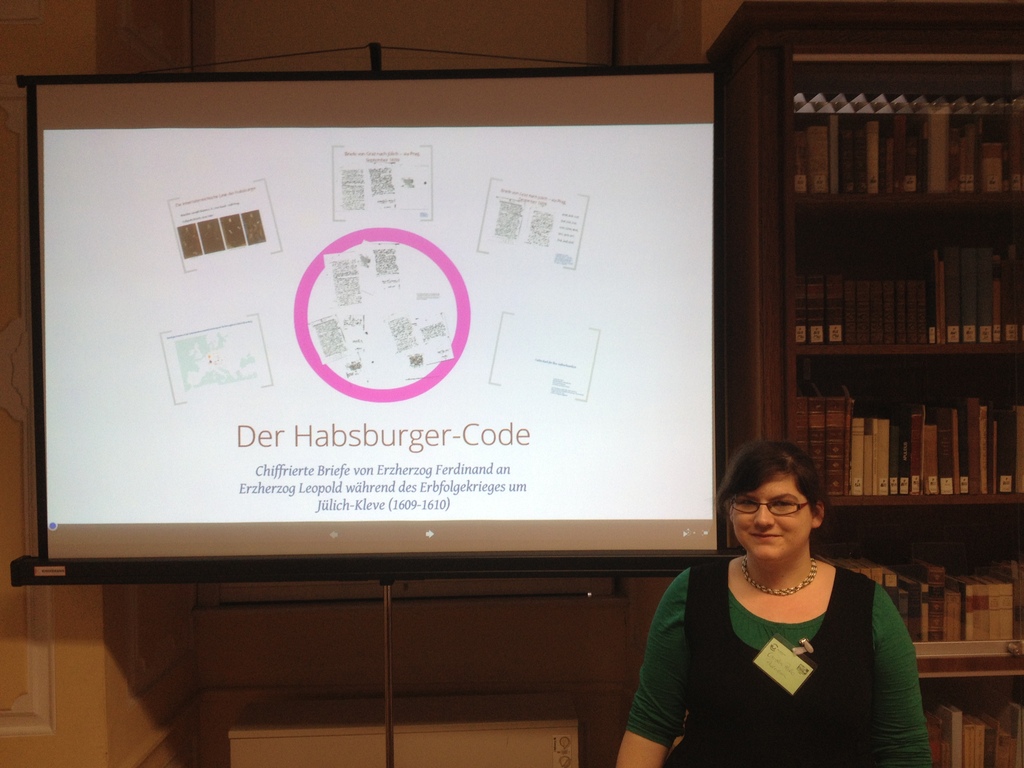

Historikerin Carolin Pecho

Auch die Habsburger nutzten in der frühen Neuzeit Verschlüsselung, wie die Historikerin Carolin Pecho in ihrem Vortrag berichtete. In den sonstigen Vorträgen gab es einen faszinierenden Überblick über die verschlüsselte Korrespondenz der frühen Neuzeit an den verschiedensten Orten – von Amsterdam über London und Warschau bis nach Istanbul reichte das Spektrum. Auch die Chiffren Napoleons waren ein Thema. Die gute Nachricht ist, dass die Verschlüsselungstechniken der frühen Neuzeit meist eine recht bescheidene Qualität hatten. Praktisch alle Referenten berichteten, dass sie einen Großteil der aufgefundenen verschlüsselten Nachrichten mühelos dechiffrieren konnten. Allerdings gibt es naturgemäß auch Ausnahmen, und diese machen ein Projekt wie „CADMUS“ besonders spannend.

In der Abschlussdiskussion wurde deutlich, dass es in der historischen Kryptologie noch viel zu forschen gibt. Noch in den Kinderschuhen steckt beispielsweise die historische Einordnung der Kryptologie: Was machten die Auftraggeber der Codeknacker mit den gelösten Verschlüsselungen und welchen Nutzen zogen sie daraus? Welchen Austausch gab es zwischen den im Geheimen arbeitenden Dechiffrierer-Spezialisten?

Weitere Fragen, die angesprochen wurden: Welchen Einfluss hatten die bereits in der frühen Neuzeit recht zahlreichen Kryptologie-Bücher auf die Entwicklung? Gab es auch außerhalb Europas kryptologische Aktivitäten? Es gibt also noch viel zu tun.

Immer wieder gab es in den Vorträgen auch Skurriles zum Thema Kryptologie zu hören. Martin Skoerries, der über die Kommunikation verfolgter Protestanten unter „Bloody Mary“ referierte, berichtete beispielsweise Folgendes: Für die verfolgten Protestanten galt es damals als Sünde, Briefe zu verschlüsseln. Wer die Kommunikation mit seinen Glaubensbrüdern chiffrierte, so die Argumentation, der verstieß gegen das Gebot, sich zu seinem Glauben zu bekennen. Die Katholische Kirche hatte solche Bedenken dagegen offensichtlich nicht – die Verschlüsselungsverfahren des Vatikan sind jedenfalls äußerst zahlreich.

Klaus Schmeh ist Blogger und Autor des Buchs „Nicht zu knacken“, in dem die zehn größten ungelösten Rätsel der Verschlüsselungstechnik beschrieben werden.

Weitere Informationen zum Thema:

UNIVERSITÄT ERFURT, 12.06.2012

Über die geheime Post europäischer Höfe der Frühen Neuzeit

Johann Jakob Christoph von Grimmelshausen-Gesellschaft e.V.

„Chiffrieren und Dechiffrieren in Grimmelshausens Werk und in der Literatur der Frühen Neuzeit“ / Tagung 12.–14. Juni 2014 in Gelnhausen

datensicherheit.de, 05.02.2013

TOP SECRET: Internationale Tagung zu Geheimschriften und über versteckte Post / Kooperationsveranstaltung des Forschungszentrums Gotha der Universität Erfurt mit der Kollegforschergruppe „Religiöse Individualisierung in historischer Perspektive“

datensicherheit.de, 07.11.2011

Wie ein verschlüsselter Text aus dem 18. Jahrhundert für Schlagzeilen sorgte / Ein internationales Forscherteam dechiffrierte ein bisher unbekanntes verschlüsseltes Buch und will nun weitere ungelöste Verschlüsselungen in Angriff nehmen

Klaus Schmeh

Klausis Krypto Kolumne

Aktuelles, Experten, Studien - Feb. 5, 2026 0:57 - noch keine Kommentare

KI-basierte Disruption der Arbeitswelt: 80 Prozent der Menschen werden ihren Job verlieren

weitere Beiträge in Experten

- Cybercrime mittels Prävention zurückdrängen: Ausführungen zur Zusammenarbeit von Ermittlern und Staatsanwaltschaft auf der „IT-DEFENSE 2026“

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Benutzerkonten: Pauschaler Passwortwechsel laut BSI keine zeitgemäße Schutzmaßnahme mehr

- KRITIS-Dachgesetz verabschiedet: Deutschland muss dringend seine Kritischen Infrastrukturen besser schützen

- Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

Aktuelles, Branche, Produkte, Studien - Feb. 6, 2026 0:56 - noch keine Kommentare

ChatGPT-Verbesserung durch Malewarebytes: Erkennung von Scams, Malware und Online-Risiken

weitere Beiträge in Branche

- Hilfreiche Analogie: Das Ziel der Cybersicherheit gleicht einem Fußballtor

- Red Team Malware à la carte: Allpacka zur Simulation höchst befähigter Hacker-Angriffe

- Moderner OT-Resilienz: Digitale Zwillinge als wichtige Bausteine

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Digitale Souveränität als Standortvorteil: Europa im Spannungsfeld Ethik vs. Innovation

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren