Aktuelles, Branche - geschrieben von dp am Montag, Mai 31, 2021 15:53 - noch keine Kommentare

CVE-2020-15782: Schwerwiegende Schwachstelle bei Siemens-Steuerungen entdeckt

Ausnutzung der Schwachstelle hätte Angreifern Fernzugriff auf Industrieanlagen ermöglicht

[datensicherheit.de, 31.05.2021] Das Claroty Research Team hat nach eigenen Angaben eine „schwerwiegende“ Sicherheitslücke (CVE-2020-15782) zur Umgehung des Speicherschutzes speicherprogrammierbarer Steuerungen (SPS) von Siemens (SIMATIC S7-1200 und S7-1500) identifiziert und gemeldet.

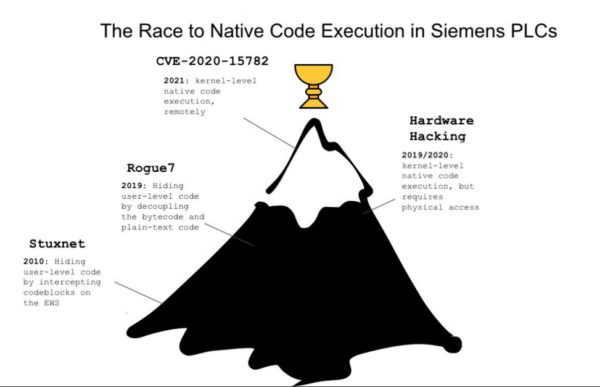

Abbildung: Claroty

Claroty Research Team: Entwicklung der Angriffe auf Siemens-Steuerungen

Missbrach möglich: Schwachstelle auf Steuerungen mit deaktiviertem Zugriffsschutz

Angreifer könnten diese Schwachstelle auf Steuerungen mit deaktiviertem Zugriffsschutz missbrauchen, um Lese- und Schreibzugriff zu erlangen und aus der Ferne bösartigen Code auszuführen. Siemens habe bereits die Firmware der betreffenden Geräte aktualisiert und entsprechende Hinweise für seine Kunden veröffentlicht.

Den Nutzern werde dringend geraten, ihre Systeme entsprechend zu aktualisieren. Bislang gebe es keine Hinweise darauf, dass die Sicherheitslücke bereits ausgenutzt wurde.

Über die Schwachstelle wäre es möglich, die SPS-Sandbox in den SPS-CPUs von Siemens zu umgehen

Die Ausführung von nativem Code auf einem industriellen Steuerungssystem wie einer speicherprogrammierbaren Steuerung (SPS) sei ein Ziel, welches nur relativ wenige hochqualifizierte Angreifer bislang erreicht hätten. Diese komplexen Systeme verfügten über zahlreiche In-Memory-Schutzmechanismen, die überwunden werden müssten, damit ein Angreifer nicht nur den Code ausführen kann, sondern auch unentdeckt bleibt.

Um diese Ebene der Code-Ausführung zu erreichen, sei bislang ein physischer Zugang oder Techniken, die auf Engineering-Workstations und andere Verbindungen zur SPS abzielten, nötig gewesen. „Durch die entdeckte Schwachstelle ist es jedoch möglich, die SPS-Sandbox in den SPS-CPUs von Siemens zu umgehen und so nativen Code in geschützten Speicherbereichen auszuführen“, warnt Claroty.

Offenlegung der Schwachstelle Resultat der bestehenden Partnerschaft zwischen Siemens und Claroty

Die Offenlegung der Schwachstelle sei ein Resultat der bestehenden Partnerschaft zwischen Siemens und Claroty. Deren enge Abstimmung habe den Austausch von technischen Details, Angriffstechniken und Ratschlägen zur Schadensbegrenzung umfasst:

Diese hätten dazu beigetragen, dass die Patches im aktuellen Update von Siemens verfügbar seien. „Beide Unternehmen raten den Anwendern dringend die Durchführung eines Updates, da es sich um eine kritische Sicherheitslücke handelt.“

Weitere Informationen zum Thema:

Siemens Security Advisory by Siemens ProductCERT, 28.05.2021

SSA-434534: Memory Protection Bypass Vulnerability in SIMATICS7-1200 and S7-1500 CPU Families

Aktuelles, Experten, Studien - Feb. 5, 2026 0:57 - noch keine Kommentare

KI-basierte Disruption der Arbeitswelt: 80 Prozent der Menschen werden ihren Job verlieren

weitere Beiträge in Experten

- Cybercrime mittels Prävention zurückdrängen: Ausführungen zur Zusammenarbeit von Ermittlern und Staatsanwaltschaft auf der „IT-DEFENSE 2026“

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Benutzerkonten: Pauschaler Passwortwechsel laut BSI keine zeitgemäße Schutzmaßnahme mehr

- KRITIS-Dachgesetz verabschiedet: Deutschland muss dringend seine Kritischen Infrastrukturen besser schützen

- Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

Aktuelles, Branche - Feb. 5, 2026 0:56 - noch keine Kommentare

Moderner OT-Resilienz: Digitale Zwillinge als wichtige Bausteine

weitere Beiträge in Branche

- IT-DEFENSE: Ausgebuchte 20. Auflage in Würzburg gestartet

- Digitale Souveränität als Standortvorteil: Europa im Spannungsfeld Ethik vs. Innovation

- TA584: Cyberkriminelle Gruppe nimmt jetzt deutsche Unternehmen verstärkt aufs Korn

- Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren