Aktuelles, Gastbeiträge, Produkte - geschrieben von cp am Mittwoch, Dezember 16, 2020 22:15 - noch keine Kommentare

Industrielle Cybersicherheit effizient in die IT integrieren

Herausforderung beim Thema Sicherheit im industriellen Kontext

Von unseren Gastautoren Lisa Unkelhäußer, Security Channel Leader DACH, IBM und Alexander Müller, VP Produktmanagement, Rhebo

[datensicherheit.de, 16.12.2020] Unternehmens-IT (IT) und Operational Technology (OT) der Produktion funktionieren unter verschiedenen Vorzeichen. Dennoch wird die Cybersicherheit der Produktion noch aus IT-Sicht gedacht. Eine ganzheitliche Sicherheitsstrategie benötigt vor allem Transparenz und eine reibungslose Integration. Ein Security Information and Event Management (SIEM) in Kombination mit industriellem Netzwerkmonitoring und Anomalieerkennung gibt die Richtung vor.

Herausforderung beim Thema Sicherheit im industriellen Kontext

Die Herausforderung beim Thema Sicherheit im industriellen Kontext beginnt schon bei der deutschen Sprache. Allzu oft werden die englischen Begriffe Safety und Security im Deutschen mit Sicherheit übersetzt. Während Safety vor allem in der Produktion eines Industrieunternehmens beheimatet ist, bestimmt Security in der Unternehmens-IT das Geschehen. Bei dem einen geht es um die Sicherheit der Menschen und Anlagen. Bei der anderen steht die Sicherheit der Informationen im Vordergrund.

Lisa Unkelhäußer, Security Channel Leader DACH, IBM

Konvergenz von IT und OT

Die Konvergenz von IT und OT aufgrund von Digitalisierung und Automatisierung bringt die Verantwortlichen beider Domänen immer öfter zusammen. Allzu oft sitzen dann Produktions- und IT-Experten am Tisch und reden über eine andere Sicherheit. Allzu oft gehen beide Parteien von unterschiedlichen Themen, Rahmenbedingungen und Anforderungen aus. In der IT wird häufig über Restriktionen Sicherheit hergestellt, insbesondere über Beschränkungen der Zugänge und Autorisierung sowie über das globale Blocken von Vorgängen. In der OT dagegen kann solch eine Methodik nicht nur die Stabilität der Produktion, sondern auch die priorisierte Betriebssicherheit gefährden. Nicht selten steht der typische Ansatz von Cybersicherheit, wie er in der Unternehmens-IT gedacht wird, konträr zu den Anforderungen von Stabilität, lokalem Eingreifen und Flexibilität, wie sie in der Produktion benötigt werden.

Alexander Müller, VP Produktmanagement, Rhebo

Was notwendig ist, um nicht nur sprachliche Hürden abzubauen, sondern vor allem die gemeinsame Zielsetzung, die Produktion und somit das komplette Unternehmen sicherer zu machen, umsetzen zu können.

Vor allem braucht es ein Ökosystem – nicht nur als modernes Buzzword, sondern als gelebtes Konzept. Denn Experten, die in all den relevanten Themengebieten fit sind, sind rar. Somit braucht es Zusammenarbeit über die beiden Domänen IT und Produktion hinweg. Und es braucht Lösungsansätze, die Transparenz zwischen den Domänen schaffen, die unterschiedlichen Anforderungen berücksichtigen und ideal miteinander kombinieren.

Cybersicherheit in der Produktion ist anders

Am Beispiel des Themas Fernwartung in der Automatisierungsindustrie kann dies verdeutlicht werden. Die Wartung von Anlagenkomponenten per Fernzugriff und durch externe Servicetechniker vor Ort gehört zum Alltag in Unternehmen der Automatisierungsindustrie. Die daraus resultierende Offenheit der Produktionsnetze und Unternehmensnetzwerke bedeutet jedoch auch eine erhöhte Anfälligkeit gegenüber Manipulationen, Angriffen und Schadsoftware-Infektionen. Denn jeder Zugang stellt eine Schwachstelle im Sicherheitskonzept da. Gerade Servicetechnikern muss oft weitreichender Zugriff auf sensible Netzwerkbereiche und Systemkomponenten gegeben werden, um eine effektive und schnelle Erfüllung ihrer Aufgaben zu gewährleisten. Gleichzeitig können sie als Subunternehmer nicht in demselben Maße abgesichert und kontrolliert werden, wie das bei dem eigenem Personal möglich ist. Bei Dienstleistern besteht selten Klarheit darüber, wie deren Rechner und IT eingesetzt und geschützt werden. Im Falle von Home Office, wie es seit spätestens diesem Jahr immer häufiger praktiziert wird, läuft der Firmen-Laptop mitunter im privaten Heimnetz. Das Bundesamt für Sicherheit in der Informationstechnologie (BSI) berichtet wiederholt von Vorfällen, bei denen trotz gängiger Sicherheitsvorkehrungen Kontrollsysteme Opfer von Vireninfektionen, Fehlfunktionen und unautorisierten Zugriffen geworden sind.

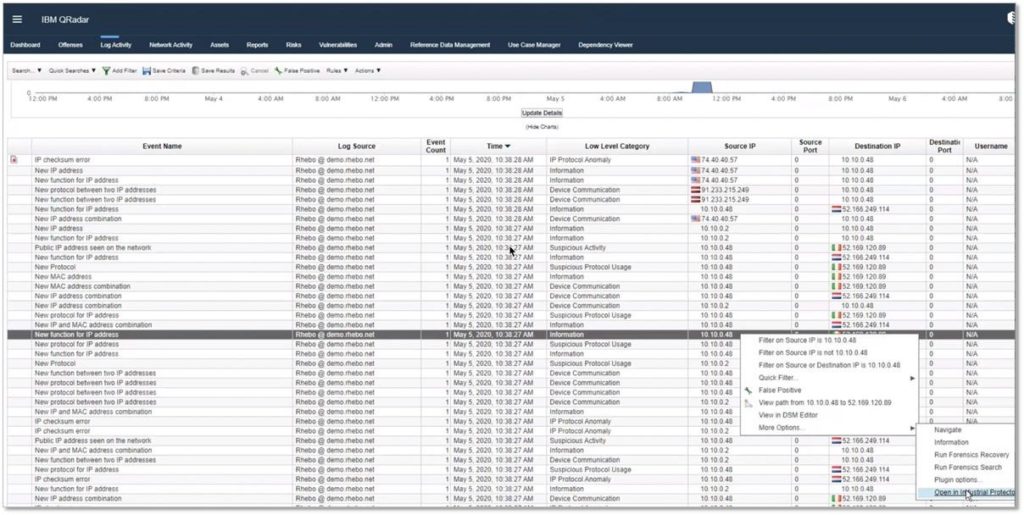

Erschwerend kommt hinzu, dass es oftmals noch keine Stelle gibt, die die IT-Werkzeuge der Produktion zentral überwacht. In der Unternehmens-IT kommt in der Regel ein SIEM zum Einsatz. Dieses integriert die Informationen aus allen Sicherheitswerkzeugen und analysiert sie in Echtzeit. Das IBM QRadar SIEM beispielsweise ermöglicht damit, Schwachstellen, Bedrohungen und Trends ganzheitlich und frühzeitig zu erkennen, um intelligent gegenzusteuern. Dadurch kann u.a. verhindert werden, dass sich Schadsoftware in der Infrastruktur lateral ausbreitet.

In der OT fehlt solch eine Zentrale. Die jeweiligen Standorte haben verteilte Produktions- und IT-Verantwortliche, die mit einem primären Fokus auf Safety auch die Security im Blick haben. Nicht selten fehlt ein dedizierter Verantwortlicher für OT-Cybersicherheit gänzlich. Auch sind die Werkzeuge der IT aus den oben genannten Gründen selten in die OT übertragbar. Produktionsanlagen sind deshalb oft nicht ausreichend gesichert. Im besten Fall kommt ein industrielles Netzwerkmonitoring mit Anomalieerkennung wie Rhebo Industrial Protector zur Anwendung, das auf Produktionsumgebungen spezialisiert ist und Gefährdungen meldet, ohne die sensiblen Prozesse zu stören.

Transparenz und Prozessstabilität stehen im Mittelpunkt

Die Grundidee des industriellen Netzwerkmonitoring mit Anomalieerkennung von Rhebo fußt auf drei Leitsätzen:

- Für ein effektives Netzwerkmanagement ist eine vollständige digitale Transparenz innerhalb des Netzwerkes notwendig. Nur wer wirklich weiß, was in seinem Netzwerk passiert, kann dieses auch sicher und effektiv steuern. Dazu gehört auch die Funktion einer Deep Packet Inspection, die Datenpakete bis auf die Anwendungsebene analysiert und eine genaue forensische Analyse erlaubt.

- In der OT finden sich mehrheitlich deterministische, sich wiederholende Kommunikationsvorgänge. Jede Änderung bzw. Anomalie in einem Netzwerk stellt potentiell eine Gefährdung für die Funktionsfähigkeit dar. Anomalien können zum Beispiel neue Netzwerkteilnehmer, unbekannte Datenpakete oder technische Fehlerzustände sein.

- Prozessstabilität und Betriebssicherheit stehen im Zentrum des OT-Managements. Daher sollte Cybersicherheit nur bedingt über automatisierte Sicherheitssperren (typischerweise Blocklists) laufen. Die Entscheidung, ob eine Veränderung der Kommunikation schadhaft ist, sollte bei den Experten vor Ort liegen. Weiterhin stellen technische Fehlerzustände ebenfalls eine Gefahr für die Prozessstabilität dar und müssen neben sicherheitsrelevanten Anomalien ebenfalls erkannt werden.

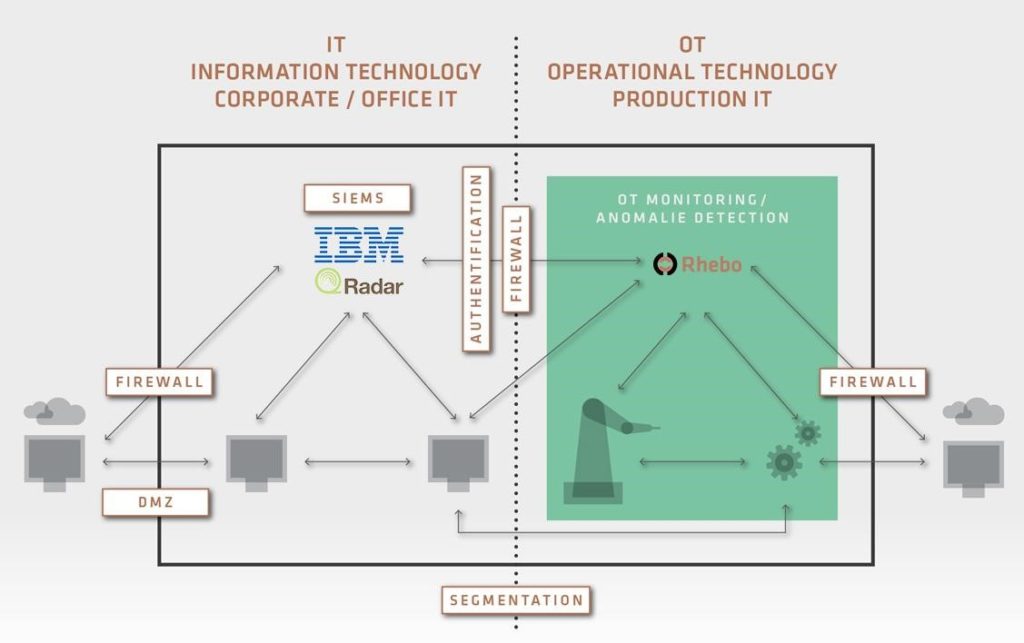

Damit werden die speziellen Anforderungen der Produktion an Cybersicherheit ausreichend berücksichtigt. Bislang fehlt jedoch meist die Integration sowohl über die Produktionsstätten hinweg als auch in das übergeordnete Cybersicherheitskonzept der IT. IBM und Rhebo haben diese Integration von IT- und OT-Cybersicherheit nun im IBM QRadar SIEM realisiert.

Integrierte Cybersicherheit von OT bis IT

Damit wird es auch möglich, in Industrieunternehmen Cybersicherheit nach der internationalen Norm IEC62443 und dem „Defense in Depth“-Prinzip aufzubauen. Dieses verknüpft im Zwiebelprinzip verschiedene Schutzschichten. Wird eine der Schichten durch einen Angreifer ausgehebelt, sollen die anderen Schichten den Schadensfall verhindern oder zumindest eindämmen. Die Orchestrierung erfolgt über das SIEM. Die Integration erfolgt über Standard-APIs (z. B. Syslog oder REST-API). Im IBM QRadar SIEM können vom Nutzer die verschiedenen Datenquellen im App-Store dadurch einfach und nach Bedarf hinzugefügt werden.

Die Integration von Rhebo Industrial Protector und IBM QRadar unterstützt ein ganzheitliches Cybersicherheitsmanagement von IT und OT

Die Firewalls blocken dann an den Netzwerkgrenzen unbekannte oder nicht autorisierte Vorgänge. Unbekannte oder neuartige Angriffsmuster, welche die Firewalls aushebeln, werden innerhalb der Netzwerksegmente von der Rhebo Anomalieerkennung erkannt, bewertet und gemeldet. Das IBM QRadar SIEM bildet die zentrale Verbindung zwischen den Schichten. Sie aggregiert und analysiert alle Meldungen. Als Ergebnis kann zum Beispiel die Firewall aktiv – und unabhängig vom externen Firewall-Anbieter – auf die neue Gefahr rekonfiguriert werden. Das ist insbesondere bei den immer häufiger auftretenden Zero-Day-Schwachstellen sowie für das eher schwierige Patch-Management in Produktionsumgebungen relevant.

Rhebo Industrial Protector meldet alle Anomalien in der OT an das IBM QRadar SIEM und liefert die forensischen Daten für detaillierte Analysen

Das Ergebnis ist eine integrierte, intelligente und ganzheitliche Cybersicherheit, die IT und OT vereint, ohne die verschiedenen Rahmenbedingungen zu missachten.

Weitere Informationen zum Thema:

datensicherheit.de, 26.08.2020

Die Top 5 Mythen der IoT-Sicherheit

datensicherheit.de, 24.07.2020

NSA und CISA: Warnung vor Angriffen auf OT

Aktuelles, Experten - Feb. 22, 2026 0:54 - noch keine Kommentare

Neues Whitepaper zu Active Directory: TÜV Rheinland gibt Tipps zur Absicherung

weitere Beiträge in Experten

- RTL Group: Hacker-Abgriff von Mitarbeiterdaten aus dem Intranet

- Paradoxon des deutschen IT-Arbeitsmarktes: Zunahme arbeitsloser Fachkräfte bei Abnahme der IT-Sicherheit in Unternehmen

- Olympische Winterspiele – Angriffe auf digitale Identitäten als größtes Cyberrisiko

- Bitkom-Kommentar: Weitere Erhöhung des Rundfunkbeitrags kontraproduktiv

- European Blockchain Sandbox: BfDI erneut mit Most Innovative Regulator Award ausgezeichnet

Aktuelles, Branche - Feb. 21, 2026 0:47 - noch keine Kommentare

Vishing: Gezielte Cyberangriffe in Echtzeit mittels neuartiger Voice-Phishing-Kits

weitere Beiträge in Branche

- Olympische Winterspiele – Angriffe auf digitale Identitäten als größtes Cyberrisiko

- DDoS-Angriffe wie vor Kurzem auf die DB können Vertrauen der Kunden untergraben

- Smartphone-Kaperung: PromptSpy-Hacker missbrauchen Google-KI

- Eurail und Interrail: Gestohlene Passagier-Daten im Darknet feilgeboten

- Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren