Branche - geschrieben von cp am Dienstag, Mai 26, 2020 16:19 - noch keine Kommentare

Industrielle Steuerungssysteme: Analysen von Angriffswerkzeugen

Vermehrt Werkzeuge zum Angriff auf Industrial Control Systems im Umlauf

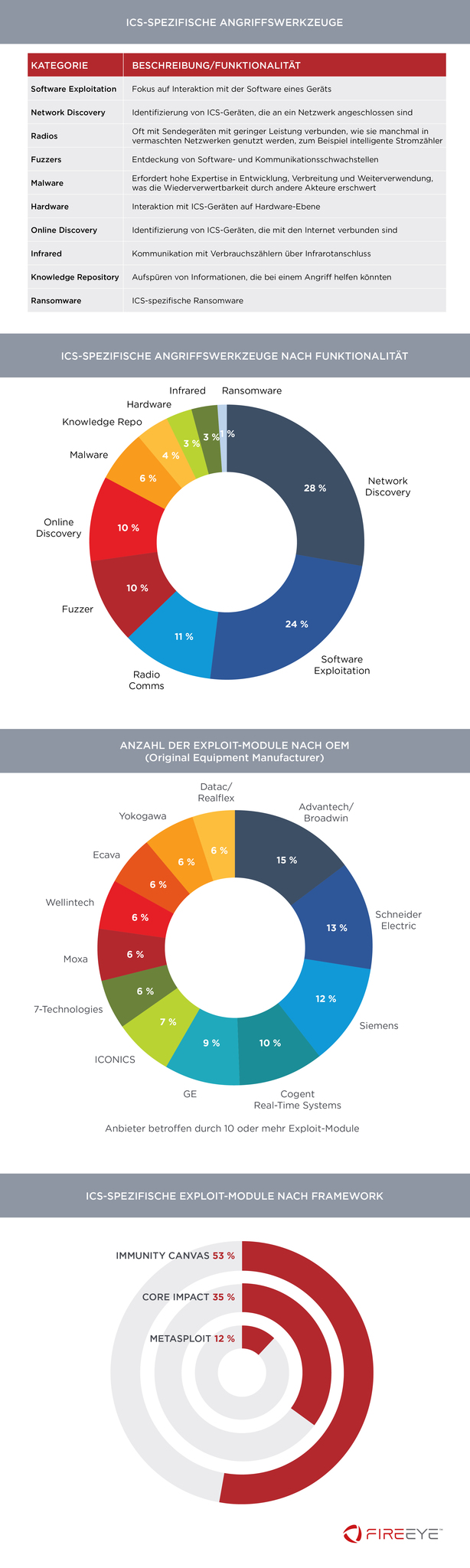

[datensicherheit.de, 26.05.2020] Die Security-Analysten von FireEye Mandiant Intelligence beobachten vermehrt Angriffswerkzeuge, die öffentlich zugänglich sind und von Hackern verwendet werden, um speziell industrielle Steuerungssysteme (Industrial Control Systems, ICS) ins Visier zu nehmen. Hinter diesen ICS-spezifischen Werkzeugen stecken Hardware und Software, die entweder Schwächen im Steuerungssystem ausnutzen oder so mit den Maschinen interagieren können, dass diese von den Akteuren für Einbrüche oder Angriffe genutzt werden können.

Die wichtigsten Erkenntnisse der Recherche sind:

- Mandiant Intelligence beobachtet eine wachsende Zahl öffentlich verfügbarer ICS-spezifischer Angriffswerkzeuge. Die Entwicklung und Nutzung standardisierter Angriffswerkzeuge deutet darauf hin, dass die Fähigkeiten von Akteuren in diesem Bereich zunehmen.

- Einige dieser Werkzeuge gibt es bereits seit 2004, doch die meisten wurden in den letzten zehn Jahren entwickelt. Die Mehrzahl der Tools ist herstellerunabhängig oder wurde gezielt für die Produkte der großen Hersteller industrieller Automatisierungssysteme (Original Equipment Manufacturer, OEM) entwickelt.

60 Prozent der herstellerspezifischen Tools können Siemens-Produkte ins Visier nehmen. Andere Tools wurden entwickelt, um Produkte von Schneider Electric, GE, ABB, Digi International, Rockwell Automation und Wind River Systems zu kompromittieren. - Ein Viertel der Tools dienen der Erkennung von Geräten im Netzwerk.

- Die häufigsten Bestandteile dieser Angriffswerkzeuge sind Software-Exploit-Module, die Schwachstellen in Software ausnutzen und diesen Prozess automatisieren – wahrscheinlich, weil diese Module einfach zugänglich sind.

- Die Module werden Exploit-Frameworks hinzugefügt, in denen Hunderte von Modulen für eine Vielzahl von Schwachstellen, Netzwerken und Geräten verfügbar sind. Zu den gängigsten Frameworks gehören Metasploit, Core Impact und Immunity Canvas.

- Seit 2017 haben die Analysten jüngere ICS-spezifischer Exploit-Frameworks wie Autosploit, Industrial Exploitation Framework (ICSSPLOIT) und das Industrial Security Exploitation Framework identifiziert.

- Seit 2010 verfolgt Mandiant Intelligence die Exploit-Module für die drei wichtigsten Exploitation-Frameworks: Metasploit, Core Impact und Immunity Canvas. Derzeit beobachten sie Hunderte von ICS-spezifischen Exploit-Modulen, die für über 500 Schwachstellen zum Einsatz kommen können, von denen 71 Prozent potenzielle Zero-Day-Exploits sind.

Weitere Informationen zum Thema:

datensicherheit.de, 21.02.2018

Die fünf schlimmsten Cyberangriffe auf ICS-Systeme

Aktuelles, Experten, Studien - Feb. 23, 2026 0:25 - noch keine Kommentare

Betriebliche Cybersicherheit: Messbarer Einfluss mangelnder Fähigkeiten

weitere Beiträge in Experten

- ePA: Große Mehrheit gesetzlich Versicherter verwaltet elektronische Patientenakte nicht aktiv

- Neues Whitepaper zu Active Directory: TÜV Rheinland gibt Tipps zur Absicherung

- RTL Group: Hacker-Abgriff von Mitarbeiterdaten aus dem Intranet

- Paradoxon des deutschen IT-Arbeitsmarktes: Zunahme arbeitsloser Fachkräfte bei Abnahme der IT-Sicherheit in Unternehmen

- Olympische Winterspiele – Angriffe auf digitale Identitäten als größtes Cyberrisiko

Aktuelles, Branche - Feb. 21, 2026 0:47 - noch keine Kommentare

Vishing: Gezielte Cyberangriffe in Echtzeit mittels neuartiger Voice-Phishing-Kits

weitere Beiträge in Branche

- Olympische Winterspiele – Angriffe auf digitale Identitäten als größtes Cyberrisiko

- DDoS-Angriffe wie vor Kurzem auf die DB können Vertrauen der Kunden untergraben

- Smartphone-Kaperung: PromptSpy-Hacker missbrauchen Google-KI

- Eurail und Interrail: Gestohlene Passagier-Daten im Darknet feilgeboten

- Dragos’ Cybersecurity Report 2026 zur OT-Bedrohung: Ransomware-Angreifer erhöhen operativen Druck auf industrielle Infrastrukturen und KRITIS

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren