Aktuelles, Branche - geschrieben von cp am Donnerstag, Juli 31, 2025 19:44 - noch keine Kommentare

Microsoft 365 im Visier: Cyberkriminelle knacken MFA

Online-Kriminalität entwickelt sich stetig fort. Angreifern ist es mittels raffinierten Täuschungsmanövern gelungen Multi-Faktor-Authentifizierungen auszuhebeln.

[datensicherheit.de, 31.07.2025] Cyberkriminelle entwickeln ihre Methoden stetig weiter. So nutzen sie in einer neuen Angriffswelle gezielt gefälschte Microsoft-OAuth-Anwendungen, um Zugangsdaten von Unternehmen zu stehlen und dabei selbst fortschrittliche Sicherheitsmechanismen wie die Multifaktor-Authentifizierung (MFA) zu umgehen. Das haben IT-Sicherheits-Experten von Proofpoint festgestellt. Die seit Anfang 2025 aktiven Kampagnen richten sich gegen Organisationen weltweit, unabhängig von deren Branche.

Attacken nutzen raffinierte Täuschung zur Überwindung von MFA

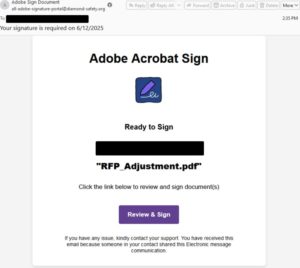

Im Zentrum dieser Attacken steht eine raffinierte Täuschung: Die Kriminellen versenden E-Mails, die scheinbar von vertrauenswürdigen Geschäftspartnern stammen. Die Nachrichten verwenden zumeist Themen wie Angebotsanfragen oder einen Vertragsabschluss als Köder. Hinter den in den Nachrichten enthaltenen Links verbirgt sich jedoch keine legitime Anwendung, sondern eine täuschend echt gestaltete Microsoft-OAuth-Seite. Hier werden die Opfer aufgefordert, einer vermeintlichen App – oft unter dem Namen bekannter Unternehmen wie Adobe, DocuSign oder RingCentral – bestimmte Zugriffsrechte zu gewähren. Die angeforderten Berechtigungen erscheinen harmlos. Doch unabhängig davon, ob der Nutzer zustimmt oder ablehnt, erfolgt stets eine Weiterleitung auf eine gefälschte Microsoft-Anmeldeseite.

Umgehung von MFA: Ein Köder mit enthaltener Phishing-URL, bei dem Adobe imitiert wird, Bild: proofpoint

Dabei kommt eine sogenannte „Man-in-the-Middle-Technik“ zum Einsatz, bei der spezialisierte Phishing-Kits wie „Tycoon“ als Vermittler zwischen Nutzer und der echten Microsoft-Seite agieren. So gelingt es den Angreifern, sowohl die Zugangsdaten als auch die MFA-Tokens abzufangen und in Echtzeit zu missbrauchen. Selbst Organisationen, die moderne Authentifizierungsverfahren einsetzen, sind vor diesen Angriffen nicht sicher. Nach erfolgreicher Kompromittierung können die Täter weitreichende Aktionen durchführen: vom Zugriff auf vertrauliche Daten über die Installation von Schadsoftware bis hin zur Durchführung zusätzlicher Phishing-Kampagnen mittels des kompromittierten Kontos.

Proofpoint hat nach eigenen Angaben diese Angriffsmethode in verschiedenen groß angelegten Kampagnen nachgewiesen. Auffällig ist, dass die Cyberkriminellen ihre Köder flexibel anpassen und gezielt auf bestimmte Branchen oder genutzte Softwarelösungen zuschneiden. Die Analyse der Cloud-Infrastruktur ergab, dass mehr als zwei Dutzend bösartige Anwendungen mit ähnlichen Merkmalen im Umlauf sind.

Besonders bemerkenswert ist die technische Raffinesse der eingesetzten Tools. So wird das Tycoon-Phishing-Kit etwa als Service im Cybercrime-Untergrund angeboten. Es ermöglicht das Abgreifen von Anmeldedaten und Sitzungs-Cookies in Echtzeit – ein effektiver Weg, MFA-Schutzmechanismen auszuhebeln. Im Jahr 2025 wurdem fast 3.000 versuchte Kompromittierungen von Accounts in über 900 Microsoft-365-Umgebungen beobachtet, wobei die Erfolgsrate der Angreifer bei über 50 Prozent lag. Zudem passen die Täter ihre Infrastruktur laufend an, um einer Entdeckung und Blockaden zu entgehen. So haben Cyberkriminelle zuletzt von russischen Proxy-Diensten zu US-amerikanischen Hosting-Anbietern gewechselt.

Microsoft verschäft Standard-Einstellungen für Drittanbieter-Apps

Microsoft reagiert auf diese Entwicklung und verschärft seit Juli 2025 die Standard-Einstellungen für Drittanbieter-Apps. Dennoch bleibt die Gefahr bestehen, denn die Angreifer entwickeln ihre Methoden kontinuierlich weiter. Unternehmen sind daher gefordert, ihre Schutzmaßnahmen zu verstärken, Mitarbeiter zu sensibilisieren und auf moderne Authentifizierungslösungen zu setzen.

Weitere Informationen zum Thema:

datensicherheit.de, 23.05.2023

Cyber-Betrug in Echtzeit: Kriminelles Umgehen der Multifaktor-Authentifizierung

proofpoint

Microsoft OAuth App Impersonation Campaign Leads to MFA Phishing

Aktuelles, Experten - Feb. 12, 2026 13:50 - noch keine Kommentare

eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

weitere Beiträge in Experten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- Europäische Souveränität auch bei Sozialen Medien: Aktionsbündnis-Aufruf an Hochschulen

- AI Act: Durchführungsgesetz beschlossen

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- Bitkom-Podcast: Verfassungsschutz-Präsident fordert, Digitale Souveränität mit massiven Mitteln voranzutreiben

Aktuelles, Branche, Gastbeiträge - Feb. 12, 2026 13:27 - noch keine Kommentare

Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

weitere Beiträge in Branche

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

- Safer Internet Day 2026: Impuls für sichere Entscheidungen im KI-gesteuerten Internet

- Unit 42 meldet Aufdeckung weltweiter Cyberspionage-Kampagne gegen Regierungen

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren