Branche, Aktuelles, Studien - geschrieben von dp am Sonntag, November 26, 2023 20:10 - ein Kommentar

Neues Jahr – Ransomware-Attacken voraus

Trend Micro prognostiziert die vier bedrohlichsten Ransomware-Gruppen 2024

[datensicherheit.de, 26.11.2023] Es kann als Sicheres Ereignis angenommen werden, dass auch 2024 Ransomware zu den größten Gefahren für deutsche Unternehmen zählen wird. In einer aktuellen Stellungnahme führt Trend Micro aus, dass insbesondere das Aufkommen von „Ransomware-as-a-Service“ (RaaS) Bedrohungsakteure weltweit beflügelt, denn nun könnten auch Kriminelle ohne detailliertes technisches Verständnis modernste Technologie für Cyber-Angriffe nutzen. Laut Trend Micro werden es insbesondere vier Ransomware-Familien sein, welche anhand aktueller Bedrohungsanalysen 2024 eine herausragende Gefahr darstellen werden.

Abbildung: Trend Micro

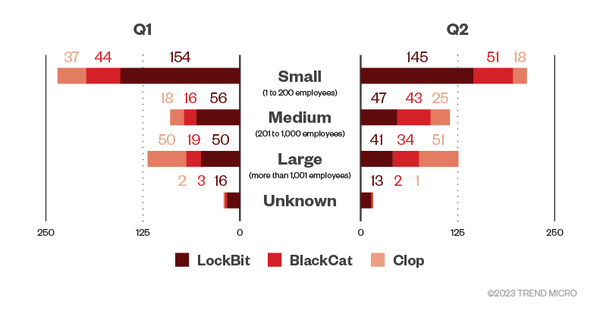

Trend Micro: Verteilung erfolgreicher Angriffe von „LockBit“, „BlackCat“ und „Clop“ nach Unternehmensgröße der Opfer (I u. II/2023) – Datenquelle: Leak-Seiten der drei Gruppen sowie eigene OSINT-Forschung

Ransomware-Welt im stetigen Wandel

Die Welt der Ransomware sei im stetigen Wandel. Untersuchungen durch Trend Micro zeigten etwa, dass es viele Ransomware-as-a-Service-Gruppen nicht mehr nur auf „große Ziele“ abgesehen hätten. Stattdessen konzentrierten sie sich auf kleinere Unternehmen – „die weniger gut geschützt sind“. Dieser besorgniserregende Trend zu kleineren und „weicheren“ Zielen werde sich wohl auch ins nächste Jahr ziehen. Die aktuelle Bedrohungsanalyse lasse dabei den Schluss zu, dass insbesondere die bekannten Ransomware-Familien „LockBit“, „BlackCat“ und „Clop“ auch 2024 weiterhin sehr umtriebig sein werden. Zudem seien Newcomer wie die Gruppe „Akira“ auf dem Vormarsch. Letztere habe es erst kürzlich geschafft, mit einem Ransomware-Angriff auf die Südwestfalen-IT viele Kommunen in Nordrhein-Westfalen (NRW) lahmzulegen und sei so ins Rampenlicht getreten.

In der ersten Jahreshälfte 2023 entfiel demnach über ein Viertel aller von Trend Micro erfassten RaaS-Angriffe auf „LockBit“, während „BlackCat“ und „Clop“ jeweils für rund zehn Prozent aller Attacken verantwortlich waren. Damit Unternehmen in Zukunft vermeiden können, Opfer dieser höchst aktiven Cyber-Kriminellen zu werden, „braucht es ein besseres Verständnis des Modus Operandi der Bedrohungsakteure“.

Steckbrief der vier Ransomware-Gruppen LockBit, BlackCat, Clop und Akira

Trend Micro benennt in einem Steckbrief vier Ransomware-Gruppen, welche Unternehmen im nächsten Jahr, 2024, besonders im Auge behalten sollten:

1. LockBit

„LockBit“ sei bereits seit 2019 aktiv und nach Einschätzung des Bundesamts für Sicherheit in der Informationstechnik „aktuell die größte Ransomware-Bedrohung in Deutschland wie auch weltweit“.

Trend Micro meldete nach eigenen Angaben ganze 1.844 „LockBit“-Erkennungen in der ersten Hälfte des Jahres 2023, was sie zur am häufigsten erfassten Ransomware mache. „Eine Vielzahl von unterschiedlichen Malware-Versionen und Affiliates, die diese einsetzen, erschwert es Unternehmen, sich zu schützen.“ Die aktuellste, seit Januar 2023 im Umlauf befindliche Version, werde als „Lockbit Green“ bezeichnet.

Im April 2023 habe Trend Micro aufgedeckt, wie böswillige Akteure „LockBit“ als Schad-Payload bei der Ausnutzung von zwei Schwachstellen in der weit verbreiteten Druckverwaltungslösung „PaperCut“ eingesetzt hätten. Im Juni 2023 habe die „LockBit“-Bande einen Lieferanten des weltweit größten Auftrags-Chipherstellers TSMC ins Visier genommen und auf die Daten des Unternehmens zugegriffen. Die „LockBit“-Akteure hätten von TSMC ein Lösegeld in Höhe von 70 Millionen US-Dollar verlangt – „andernfalls drohten sie mit der Veröffentlichung der gestohlenen Daten“. Zuletzt habe die Gruppe mit dem erfolgreichen Angriff auf den US-Flugzeughersteller Boeing Schlagzeilen gemacht, infolgedessen sie viele Gigabyte mutmaßlich gestohlener Daten veröffentlicht habe.

2. BlackCat

„BlackCat“ (auch „ALPHV“) sei zunächst dadurch bekanntgeworden, „weil es die erste professionelle Ransomware-Familie war, die in der Programmiersprache ,Rust’ entwickelt wurde“. Diese Sprache gelte als besonders sicher und beherrsche die parallele Verarbeitung.

Besonders berüchtigt sei die „BlackCat“-Gruppe für ihre dreifache Erpressungstechnik. „Ransomware-Akteure, die die dreifache Erpressungstechnik anwenden, drohen nicht nur mit der Offenlegung exfiltrierter Daten, sondern kombinieren Datendiebstahl zudem mit Distributed-Denial-of-Service-Angriffen (DDos) auf die Infrastruktur ihrer Opfer.“ Dies erhöhe immens den Druck zur Zahlung des Lösegelds.

Mitte November 2023 hätten diese Cyber-Kriminellen erstmals einen neuen Weg beschritten, um ein Opfer zur Zahlung zu bewegen: „Sie reichten gegen den von ihnen angegriffenen Finanztechnologie-Anbieter MeridianLink Beschwerde bei der US-Finanzaufsicht SEC ein, da das Unternehmen seiner Meldepflicht für den Angriff nicht nachgekommen sei.“ Zwar seien für MeridianLink keine rechtlichen Konsequenzen zu erwarten, da die besagte Meldepflicht erst am 15. Dezember 2023 in Kraft trete. „Leider steht jedoch zu erwarten, dass dieses Vorgehen Schule macht und künftig häufiger zu beobachten sein wird, um angegriffene Unternehmen noch stärker unter Druck zu setzen.“ Zu weiteren prominenten Opfern von „BlackCat“ zählten neben den Hotelketten MotelOne und MGM Resorts auch die Kärntner Landesregierung sowie die Online-Plattform „Reddit“.

3. Clop

„Clop“, manchmal auch als „Cl0p“ bezeichnet, habe zuerst Berühmtheit erlangt, „weil die Gruppe mit mehrstufigen Erpressungstechniken hochrangige Organisationen in verschiedenen Branchen kompromittierte“. In jüngerer Zeit habe sie sich verstärkt auf den Diebstahl von Daten und damit verbundene Erpressungsmodelle konzentriert.

„Die Bedrohungsakteure hinter der Ransomware behaupten, 130 Organisationen unter Ausnutzung einer Sicherheitslücke in der ,GoAnywhere’-Dateiübertragungssoftware von Fortra kompromittiert zu haben. Zu den Opfern des Massenangriffs soll unter anderem die Stadt Toronto zählen.“

Die „Clop“-Gruppe sei auch für einen weit verbreiteten Datendiebstahl-Angriff verantwortlich, bei dem eine Zero-Day-Schwachstelle in „MOVEit Transfer“, einer Plattform für die sichere Datenübertragung, ausgenutzt worden sei. Dieser Angriff habe über 2.000 Unternehmen und mehr als 62 Millionen Kunden betroffen. „Berichten vom Juli zufolge sollen die Kriminellen im Rahmen dieser Angriffs-Serie mittlerweile über 100 Millionen Dollar erbeutet haben.“

4. Akira

„Mit dem verheerenden Angriff auf den Dienstleister Südwestfalen-IT, der seit Ende Oktober über 70 Kommunen in NRW lahmlegt, trat ,Akira’ ins Rampenlicht der Cybersecurity-Branche.“ Diese Cyber-Attacke habe die Verwaltung betroffener Behörden zum Stillstand gebracht, manche Bürgerbüros hätten komplett geschlossen werden müssen. Die Arbeiten zum Wiederaufbau liefen zwar, gingen aber nur langsam voran, weshalb in den betroffenen Kommunen noch immer zahlreiche staatliche Dienstleistungen eingeschränkt seien.

Die Bedrohungsakteure hinter diesem neuen Namen scheinen laut Trend Micro hingegen Altbekannte aus der Szene zu sein: „So lassen Prozess-Analysen des seit März 2023 zirkulierenden Schadcodes auf die früheren Strippenzieher von ,Conti’ schließen.“ Zu den Ähnlichkeiten mit „Conti“ gehörten etwa die Verschleierung von Strings, die Verschlüsselungsweise von Daten und das Vermeiden bestimmter Dateiendungen.

„Akira“ habe es bisher zumeist auf Ziele in Frankreich (53 Prozent) oder in den USA abgesehen, wobei vor allem kleine und mittlere Unternehmen (KMU) im Fokus stünden. Mit 508 Erkennungen im Monat sei die Angriffsrate im Juni 2023 deutlich angestiegen. Wie die meisten anderen Gruppen setze „Akira“ auf doppelte Erpressungstaktiken – „die Lösegeldforderungen liegen dabei zwischen 200.000 und mehreren Millionen Dollar“.

Prognose für 2024: Mehr Ransomware-Angriffe auf weichere Ziele

Cyber-Kriminellen weltweit professionalisierten sich und böten ihre Dienste als RaaS auch Bedrohungsakteuren mit weniger technischem Sachverstand an. Dies in Kombination mit einer Konzentrationsverschiebung auf „weiche“ Ziele führe dazu, dass Ransomware auch 2024 zu den größten wirtschaftlichen Bedrohungen für den deutschen Mittelstand zählen werde.

„Gerade altbekannte Akteure wie ,LockBit’ und Co. haben mittlerweile eine hochvernetzte und professionelle Infrastruktur, deren Zerschlagung noch in den Sternen steht. Und auch wenn Ransomware-Gruppen ausgeschaltet werden, so können sie sich einige Zeit später einfach neuformieren, wie etwa die ,Conti’-Ähnlichkeiten im ,Akira’-Code nahelegen.“ Unternehmen sollten sich dementsprechend gut vorbereiten und ihre derzeit bestehende Sicherheitsarchitektur dringend auf Schwachstellen überprüfen und nachbessern – „wo es noch geht“. Denn die Bedrohungsakteure planten sicherlich schon ihre nächsten Coups.

Weitere Informationen zum Thema:

Bundesamt für Sicherheit in der Informationstechnik, 14.06.2023

Analyse: Internationale Cyber-Sicherheitsbehörden nehmen Ransomware LockBit unter die Lupe

datensicherheit.de, 25.11.2023

Untersuchung zeigt: Neue Ransomware-Gruppen als Schrittmacher der Cyber-Angriffe / Die Anzahl neuer Ransomware-Gruppen in den ersten drei Quartalen 2023 ist laut WithSecure™ drastisch gestiegen

ein Kommentar

BCM-News Daily Digest » Business Continuity Management News

Kommentieren

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Experten

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- Cohesity-Studie zur Cyberresilienz deutscher Unternehmen

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Branche

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

[…] Neues Jahr – Ransomware-Attacken voraus – datensicherheit.deEs kann als Sicheres Ereignis angenommen werden, dass auch 2024 Ransomware zu den größten Gefahren für deutsche Unternehmen zählen wird. In einer aktuellen Stellungnahme führt Trend Micro aus, dass insbesondere das Aufkommen von "Ransomware-as-a-Service" (RaaS) Bedrohungsakteure weltweit beflügelt, denn nun könnten auch Kriminelle ohne detailliertes technisches Verständnis modernste Technologie für Cyber-Angriffe nutzen […]