Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Donnerstag, Juli 13, 2017 18:18 - noch keine Kommentare

Ransomware – nur die Spitze des Eisberges

Erpressungstrojaner sind mittlerweile Alltag

Ein Gastbeitrag von Sascha Dubbel, Senior Sales Engineer, Cylance

[datensicherheit.de, 13.07.2017] In den letzten Monaten haben einige spektakuläre Ransomware-Angriffe für viel Aufsehen gesorgt. Betroffen waren Unternehmen weltweit. Dabei gerieten nicht immer die Firmen selbst ins Visier der Angreifer sondern die Malware wurde wie im Fall von Petya über eine Tochtergesellschaft eingeschleppt. Unter den Opfern waren etliche prominente Namen. Diese Tatsache und die schnelle Art der Verbreitung haben der Malware eine entsprechend hohe Aufmerksamkeit beschert.

Sascha Dubbel, Cylance: „Ransomware ist nur die Spitze des Eisbergs!“

Petya machte sich dabei denselben Exploit zunutze (EternalBlue/DoublePulsar) wie WannaCry. Darüber hinaus verwendet sie PsExec und WMIC um sich in der typischen „Seitwärtbewegung“ innerhalb von Unternehmensumgebungen fortzubewegen. Diese unterschiedlichen Mechanismen sorgten (und sorgen noch) dafür, dass Petya deutlich vielseitiger ist als WannaCry, wenn es darum geht geeignete Verbreitungswege zu finden. Und die Malware ist in der Lage Remote-Systeme zu infizieren, die bereits einen Patch gegen die MS17-010-Schwachstelle eingespielt haben. Dieser Angriff hat zudem keinen sogenannten „Kill Switch“ über den es bei WannaCry gelungen war, die Verbreitung einzudämmen und die Folgeschäden zu begrenzen.

Bei „GoldenEye“ hat die Schadsoftware gezielt in einem bestimmten Land für Chaos gesorgt. In dem Fall ganz besonders in Deutschland. Dabei wurden gefälschte Bewerbungen im PDF-Format auf tatsächlich offene Stellen mit einem weiteren maliziösen Office-Anhang (Kompetenzprofil der Bundesagentur für Arbeit) gezielt per E-Mail an Personalabteilungen gesendet. Die Malware ist Ende 2016 erstmals aufgetreten und arbeitet als Ransomware-as-a-Service nach einem Gewinnbeteiligungsmodell.

(Geschäftskunden, die Opfer von GoldenEye oder Petya geworden sind, haben in den allermeisten Fällen den Schaden durch Wiederherstellung aus Backups beseitigt. Von dem jetzt freigegeben Schlüssel profitieren also nur Privatkunden die von Petya/Mische betroffen waren, einen Nutzen ziehen)

Paradigmenwechsel in Sicht?

Unternehmen realisieren inzwischen, dass die bislang ergriffenen Maßnahmen nicht ausreichen. Selbst dann, wenn Firmen übergreifende Plattformansätze verfolgen, die beispielsweise Firewalls, Sandboxing und Antiviren-Clients kombinieren. Woran liegt das? Auch eine übergreifende Strategie setzt letzten Endes auf Signatur-Updates und Regeln, um diese dann schnell, wenn möglich automatisiert, zu verteilen. Das setzt allerdings voraus, dass eine Bedrohung oder Malware-Familie mit ihren Angriffsvektoren schon bei einem anderen Unternehmen Schaden angerichtet hat. Es gibt also einen „Patient Zero“, der quasi zum Wohl der anderen geopfert wird. Wenn auch sicherlich nicht freiwillig. Und selbst wenn es Patient Zero gibt, kommt es immer noch darauf an, wie schnell die Signatur allgemein verfügbar gemacht wird.

Mit Spezialtechnologie gegen Ransomware?

Vielfach versuchen Firmen und Hersteller gleichermaßen dem Problem Ransomware mit speziellen Technologien beizukommen. Die Motivation ist verständlich, allerdings ist es nur bedingt sinnvoll ein speziell auf Ransomware abgestimmtes Produkt einzusetzen. Angreifer nutzen aktuell eine Vielzahl unterschiedlicher Angriffsvektoren. Social Engineering, Exploits, Drive-by-Malware um nur einige zu nennen. Entwickler von Erpresser-Software verwenden sie immer wieder erfolgreich in ihren Kampagnen. Das funktioniert, weil aus verschiedenen Gründen nie alle Angriffsvektoren vollständig adressiert werden können. Schlussendlich ist der Angriff erfolgreich, wenn es gelungen ist den Schadcode nicht nur einzuschleusen, sondern auszuführen. Er pflanzt sich dann beispielsweise als Wurm weiter fort. In der Regel bemerken die Betroffenen die Infektion erst, wenn der Schaden entstanden und die typische Lösegeldforderung auf dem Bildschirm prangt.

Ransomware – nur die Spitze des Eisbergs

Dass bestimmte Angriffsvektoren innerhalb von Ransomware-Kampagnen so erfolgreich sind, wirft die berechtigte Frage auf, ob sie sich dann nicht genauso wirksam für andere Angriffe verwenden lassen. Die Antwort auf diese Frage betrifft mithin IT-Anwender wie OT-Betreiber etwa von ICS-Anlagen. ICS-Systeme (Industrial Control Systems) sind Netzwerke, die Telemetrie-Daten für elektromechanische Geräte bereitstellen und kontrollieren. Sie kommen in vielen industriellen Konfigurationen vor, nicht zuletzt bei den sogenannten kritischen Infrastrukturen, etwa in der Energiegewinnung und Energieversorgung, im Transportwesen und so weiter.

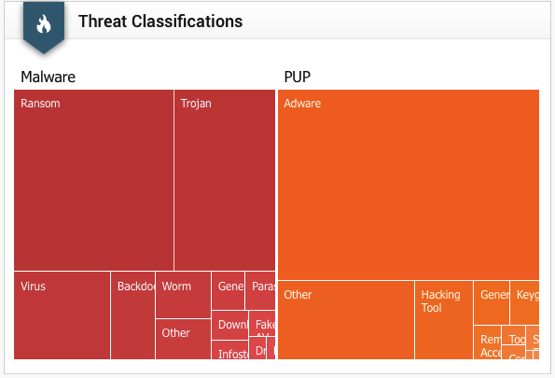

Banking-Trojaner, Information Stealer und Backdoors arbeiten anders als Ransomware im Verborgenen. Der Eindringling will also unbedingt vermeiden, dass seine Aktionen bemerkt werden. Man kann den Anteil von Crypto-Trojanern am Gesamtaufkommen von Cyberangriffen getrost mit der Spitze eines Eisbergs vergleichen, die sichtbar aus dem Wasser ragt. Während andere Bedrohungen mit weit höherem Schadenspotential unter der Wasseroberfläche verborgen bleiben.

Wirklich verlässliche unabhängige Statistiken gibt es nicht, die Dunkelziffer ist hoch. Der Schaden aber, der entsteht, wenn geheime Entwicklungs- und Fertigungsdaten, Rezepturen, Patientenakten, Daten von Buchungsvorgängen abgezogen werden und die Hände unberechtigter Dritte geraten, ist jedenfalls ungleich höher als das Wiederherstellen verschlüsselter Daten aus einem Backup und ein vorrübergehender Produktivitätsverlust. Den Verlust vertraulicher Daten oder den Verrat von Betriebsgeheimnissen kann nämlich keine Lösegeldzahlung rückgängig machen.

Abbildung 1: Der Anteil von Ransomware ist zwar durchaus nicht gering, macht aber innerhalb der Bedrohungslandschaft lediglich einen Bruchteil aus (Quelle: Cylance, Eigendaten)

Eine moderne IT-Sicherheitslösung sollte mehr können als nur die verschiedenen Angriffsvektoren minimieren wie zum Beispiels Exploits unterbinden. Letztendlich sollte sie in der Lage sein, die binäre Schadkomponente (also die Payload) zuverlässig zu stoppen. Das funktioniert allerdings nicht, wenn man von Signaturen oder einer kontinuierlich aufrecht erhaltenen Internetverbindung abhängig ist. Letzteres ist gerade bei industriellen Steuerungs- und Kontrollsystemen relevant. Und selbst die Analyse einer ausgeführten Malware setzt voraus, dass ein bestimmtes Verhalten – wie etwa das Anlegen eines bestimmten Registry Key oder ein Datei-Hash, eine IP-Adresse oder Zeichenfolge zunächst bekannt sein müssen.

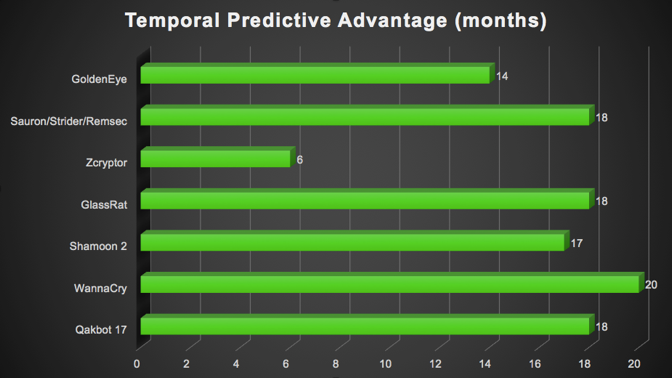

Abbildung 2: Zeitfaktor prädiktiver Schutz in Monaten (Abwehr bereits vor Tag-0 in Monaten)

Prädiktiv arbeitende Endpoint-Lösungen funktionieren an dieser Stelle anders. Sie verwenden eine Technologie, die auf künstlicher Intelligenz basiert und anhand mathematischer Modelle Client und Server effektiver vor den unterschiedlichen Malware-Varianten schützt. Etliche Anbieter reklamieren inzwischen maschinelles Lernen und künstliche Intelligenz für ihre Lösungen, aber praktisch kommt kaum eine Analyse ohne den bereits erwähnten Patient Zero aus. Maschinelles Lernen und künstliche Intelligenz werden inzwischen in etlichen Bereichen eingesetzt, vielfach ohne dass wir uns dessen bewusst sind. Inzwischen auch in der IT-Sicherheit. Gerade dort aber hat der inflationäre Gebrauch der beiden Termini teilweise mehr Verwirrung gestiftet als zur Erhellung beigetragen. Inzwischen gibt es Technologien, die genuin auf maschinellem Lernen und künstlicher Intelligenz basieren, um Angriffe und Malware-Attacken möglichst vorausschauend zu verhindern. Dazu dient die statistische Analyse von identischen Blöcken oder Dateien im Code einer Schadsoftware. Die Software wertet Beobachtungen aus, erkennt wiederkehrende beziehungsweise übereinstimmende Muster und erlaubt auf dieser Basis eine vorausschauende Analyse. Hier dienen mathematische Modelle als Grundlage, anders als bei der überwiegenden Zahl traditioneller Antiviren- oder Anti-Malware-Lösungen, die sich eben meistenteils auf Signaturen oder Heuristik verlassen.

In unseren Analysen konnten wir beispielsweise feststellen, dass unsere Kunden bereits 20 Monate vor Ausbruch von GoldenEye, WannaCry und Petya und ihren Varianten geschützt waren. Hilfreich ist es zudem, wenn man den Angriffspfad eines Angriffsversuchs visualisieren kann, ohne wahllos und massenhaft Daten zu sammeln.

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Branche

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren