Aktuelles, Branche - geschrieben von dp am Freitag, März 9, 2018 18:11 - noch keine Kommentare

Slingshot: Angriffe über kompromittierte Router

KASPERSKY lab hat hochentwickelte, seit 2012 aktive Malware zur Cyber-Spionage entdeckt

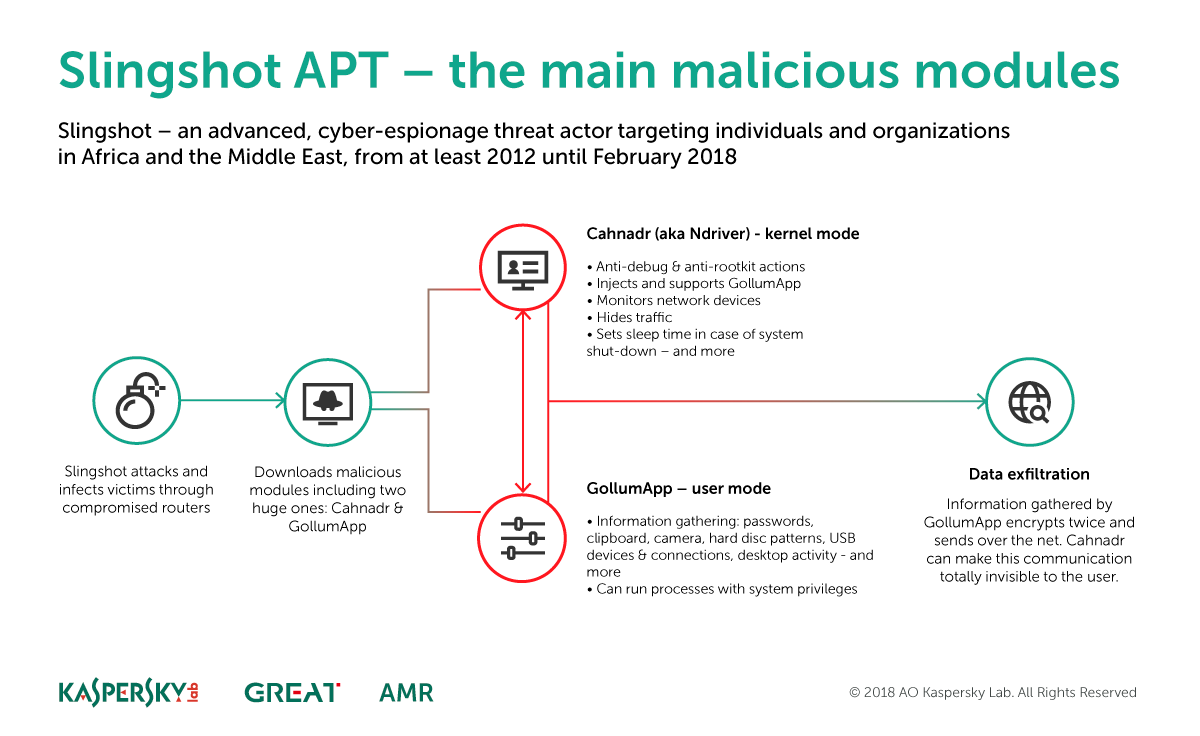

[datensicherheit.de, 09.03.2018] KASPERSKY lab hat nach eigenen Angaben eine hochentwickelten Form der Cyber-Spionage entdeckt, die demnach mindestens seit 2012 im Nahen Osten sowie in Afrika ihr Unwesen treibt: Die Malware „Slingshot“ attackiere und infiziere ihre Opfer über kompromittierte Router. „Slingshot“ sei in der Lage, im Kernel-Modus zu laufen und erhalte somit vollständige Kontrolle über infizierte Geräte. Laut KASPERSKY lab nutzt der Bedrohungsakteur einige einzigartige Techniken. So würden Informationen heimlich und effektiv ausgespäht, indem der entsprechende Netzwerkverkehr in markierten Datenpaketen versteckt und ohne Spuren zu hinterlassen wieder aus dem regulären Datenstrom ausgelesen werden könne.

Experten stießen auf hochentwickelten Eindringling

Der „Operation Slingshot“ seien die Experten über den Fund eines verdächtigen Keylogger-Programms auf die Spur gekommen.

Diese hätten eine Signatur zur Verhaltenserkennung erzeugt, um eine weitere Existenz des Codes zu überprüfen. So sei ein infizierter Rechner ausgemacht worden, der in einem Systemordner eine verdächtige Datei mit dem Namen „scesrv.dll“ aufgewiesen habe. Die weitere Untersuchung dieser Datei habe ergeben, dass schädlicher Code in dieses Modul eingebettet gewesen sei.

Da die Bibliothek von „services.exe“, einem Prozess mit Systemrechten, geladen werde, verfüge auch sie über die entsprechenden Berechtigungen. Das Resultat: Die Experten seien auf einen hochentwickelten Eindringling gestoßen, der seinen Weg in das Innerste des Rechners gefunden habe.

Ursprünglicher Infektionsweg der Router bislang unklar

Die bemerkenswerteste Eigenschaft von „Slingshot“ sei sein ungewöhnlicher Angriffsweg: So sei bei mehreren Opfern festgestellt worden, dass die Infektion in mehreren Fällen von infizierten Routern ausgegangen sei. Die hinter „Slingshot“ stehende Gruppe habe anscheinend die Router mit einer schädlichen, zum Download anderer schädlicher Komponenten dienende „Dynamic Link Library“ (DLL) kompromittiert.

Loggt sich ein Administrator zur Konfiguration des Routers ein, lädt demnach dessen Management-Software schädliche Module auf den Administratorrechner und bringt sie dort zur Ausführung – der ursprüngliche Infektionsweg der Router selbst bleibe bislang allerdings unklar.

Nach der Infektion lade „Slingshot“ mehrere Module auf die Geräte seiner Opfer. Dazu gehörten auch „Cahnadr“ und „GollumApp“. Diese beiden Module seien miteinander verbunden und unterstützten sich gegenseitig bei der Sammlung von Informationen und deren Exfiltration sowie der möglichst langen Überdauerung auf den Rechnern.

APT widersetzt sich Erkennung

Der Hauptzweck von „Slingshot“ scheine Cyber-Spionage zu sein. Unter anderem würden Screenshots, Tastatureingaben, Netzwerkdaten, Passwörter, USB-Verbindungen, weitere Desktop-Aktivitäten und Clipboard-Daten gesammelt, wobei der Kernel-Zugang den Zugriff auf jede Art von Daten ermögliche.

Diese „Advanced Persistent Threat“ (APT) verfüge über zahlreiche Techniken, um sich ihrer Erkennung zu widersetzen. Alle Zeichenketten in den Modulen seien verschlüsselt, und die Systemdienste würden direkt aufgerufen, um Sicherheitslösungen keine Anhaltspunkte zu bieten. Hinzu kämen etliche Anti-Debugging-Techniken; auch werde vor der Auswahl eines Prozesses zur Injizierung überprüft, welche Sicherheitslösungen installiert sind.

„Slingshot“ arbeite wie eine passive Backdoor. Auch wenn diese Malware über keine hart codierte Command-and-Control-Adresse verfüge, erhalte sie diese vom Operator, indem alle Netzwerkpakete im Kernel-Modus abgefangen würden und das Vorhandensein von zwei hart codierten „Magic Constants“ in der Betreffzeile verfügbar seien. In diesem Fall enthalte das Paket die C&C-Adresse. Anschließend baue „Slingshot“ einen verschlüsselten Kommunikationskanal zum C&C auf und beginne mit der Übertragung von Daten zu deren Exfiltration.

Organisierte, professionelle und staatlich-gestützte Urheber vermutet

Vermutlich bestehe diese Bedrohung bereits seit geraumer Zeit, denn die KASPERSKY-Mitarbeiter hätten schädliche Samples gefunden, die als „Version 6.x“ gekennzeichnet gewesen seien. Die Entwicklungsdauer des komplexen „Slingshot“-Toolsets dürfte beträchtlich gewesen sein. Das gelte auch für die dafür benötigten Fähigkeiten und Kosten.

Zusammengenommen ließen diese Hinweise hinter „Slingshot“ eine organisierte, professionelle und wohl auch staatlich-gestützte Gruppe vermuten: Hinweise im Text des Codes deuteten auf eine englischsprachige Organisation hin.

Eine genaue Zuschreibung sei jedoch schwierig bis unmöglich – zumal das Thema Attribution zunehmend selbst manipulations- und fehleranfällig sei.

Bisher überwiegend Privatpersonen in Afrika und Asien geschädigt

Bislang seien rund 100 Opfer von „Slingshot“ und seinen zugeordneten Modulen betroffen: Die Angriffe hätten vorwiegend in Kenia und im Jemen stattgefunden, aber auch in Afghanistan, Libyen, Kongo, Jordanien, Türkei, Irak, Sudan, Somalia und Tansania.

Sie richteten sich anscheinend überwiegend gegen Privatpersonen und nicht gegen Organisationen; allerdings zählten auch einige Regierungseinrichtungen zu den Opfern.

„,Slingshot‘ stellt eine hochentwickelte Bedrohung mit einem breiten Spektrum an Tools und Techniken dar, wozu auch Module im Kernel-Modus zählen, die bis dato nur bei den komplexesten Angriffen zum Einsatz kamen“, erläutert Alexey Shulmin, „Lead Malware Analyst“ bei KASPERSKY lab. Die Funktionalität sei „äußerst präzise und für die Angreifer zugleich profitabel“. Das erkläre, warum sich „Slingshot“ mindestens sechs Jahre lang habe halten können.

„Slingshot APT – how it attacks“

„Slingshot APT – the main malicious modules”

KASPERSKY-Tipps zur Abwehr:

Prinzipiell wird zu folgenden Schutzmaßnahmen geraten:

- Nutzer von Mikrotik-Routern sollten so schnell wie möglich das Upgrade auf die aktuelle Software-Version durchführen. Nur so sei der Schutz gegen bekannte Schwachstellen gewährleistet. Zudem sollten keine Downloads mehr vom Router zum Rechner über die „Mikrotik Winbox“ erfolgen.

- Unternehmen sollten eine geeignete Sicherheitslösung in Kombination mit Technologien zur Abwehr zielgerichteter Angriffe und „Threat Intelligence“ einsetzen (z.B. „Kaspersky Threat Management and Defense“). Über die Analyse von Anomalien im Netzwerk würden hochentwickelte gezielte Angriffe sichtbar. Cyber-Sicherheitsteams erhielten einen vollständigen Einblick in das Netzwerk und die automatische Vorfallreaktion.

- Alle Mitarbeiter der Sicherheitsteams benötigten Zugriff auf aktuelle Threat-Intelligence-Informationen. So bekämen sie Zugang zu hilfreichen Tools und Erfahrungen, die bisher bei der Abwehr gezielter Angriffe hätten gewonnen werden können, wie zum Beispiel Kompromittierungsindikatoren (IOC), „yara“ (Identifizierungs- und Klassifizierungshilfe für Malware-Forscher) und kundenspezifisches „Advanced Threat Reporting“.

- Würden frühzeitig Indikatoren für einen zielgerichteten Angriff gefunden, sollte die Inanspruchnahme von „Managed Protection Services“ erwogen werden – damit ließen sich proaktiv hochentwickelte Bedrohungen erkennen, deren Überlebensdauer reduzieren und zeitnah Maßnahmen zur Vorfallreaktion einleiten.

Weitere Informationen zum Thema:

SECURELIST, 09.03.2018

The Slingshot APT FAQ

datensicherheit.de, 29.11.2016

Angriff auf Router von Telekom-Kunden zeigt Verletzbarkeit der IKT-Infrastruktur

Aktuelles, Experten, Studien - Feb. 16, 2026 0:59 - noch keine Kommentare

eco-Kommentar zur Münchner Sicherheitskonferenz 2026: Digitale Resilienz auf Basis europäischer Lösungen

weitere Beiträge in Experten

- Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren