Aktuelles, Branche, Studien - geschrieben von dp am Dienstag, März 5, 2013 0:10 - noch keine Kommentare

BYOD: Hälfte der Unternehmen hat bereits ein Gerät mit wichtigen Daten verloren

Laut aktueller varonis-Studie seien 86 Prozent der Mitarbeiter sogar „süchtig nach mobilen Geräten“

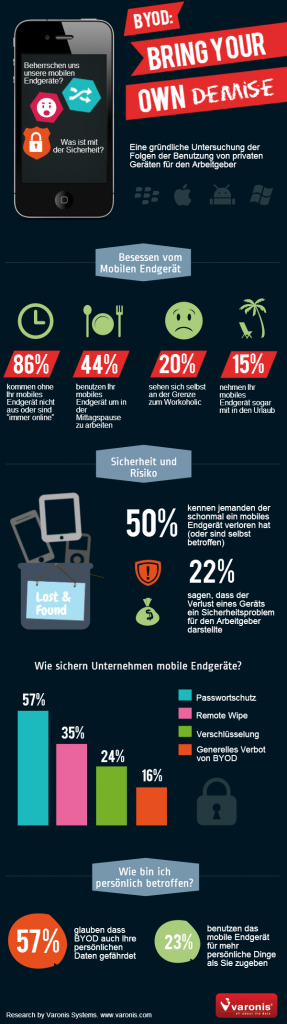

[datensicherheit.de, 05.03.2013] Laut einer aktuellen Studie von varonis, einem Anbieter umfassender Data-Governance-Software, hat die Hälfte der Unternehmen bereits ein Gerät verloren, auf dem wichtige Unternehmensdaten gespeichert waren. Bei mehr als einem Fünftel seien Sicherheitsprobleme die Folge gewesen. Darüber hinaus seien 57 Prozent der Mitarbeiter der Ansicht, dass der BYOD-Trend, Bring Your Own Device, auch ein Risiko für ihre persönlichen Daten darstelle. Die Studie habe jedoch auch ergeben, dass 86 Prozent der Beschäftigten trotz dieser Sicherheitsbedenken nach ihren Geräten „süchtig“ seien.

Laut dieser Studie sei es fast drei Vierteln der Mitarbeiter erlaubt, über ihre privaten Geräte auf Unternehmensdaten zuzugreifen. Unabhängig davon, ob BYOD an ihrem Arbeitsplatz erlaubt ist, schienen die Mitarbeiter tatsächlich nach ihren Geräten süchtig zu sein, denn 86 Prozent von ihnen verwendeten ihre Geräte Tag und Nacht für die Arbeit, 44 Prozent sogar während der Mahlzeiten. Daneben erachteten sich 20 Prozent der Studienteilnehmer als „Fast-Workaholic“, 15 Prozent nähmen ihre Geräte mit in den Urlaub und für sieben Prozent gebe es nach eigenen Angaben keine Trennung zwischen Arbeits- und Privatleben.

Dass dieser zunehmende Trend zum mobilen Arbeiten verstärkt zu Sicherheitsvorfällen und Datenverlusten führt, ist sehr wahrscheinlich, denn mobile Geräte stellen nach wie vor ein großes Sicherheitsrisiko dar. Die Hälfte der Befragten soll angegeben haben, dass ein Mitarbeiter ihres Unternehmens bereits ein Gerät mit wichtigen Unternehmensinformationen verloren habe. Mehr als ein Fünftel habe von Sicherheitsproblemen in ihrem Unternehmen aufgrund eines verlorenen Geräts berichtet.

Die Einführung von BYOD-Richtlinien scheine einen kleinen, wenn auch statistisch unbedeutenden, positiven Effekt auf die Sicherheit zu haben, denn in Unternehmen, die über BYOD-Richtlinien verfügen, ereigneten sich fünf Prozent weniger Sicherheitsvorfälle. Die bei weitem beliebteste Methode zur Sicherung mobiler Geräte sei der Passwortschutz (57 Prozent). 35 Prozent der Unternehmen setzten Geräte per Fernzugriff zurück, während 24 Prozent Verschlüsselungsmethoden einsetzten.

Erstaunlicherweise sorgten sich die Mitarbeiter nicht nur um die Sicherheit ihrer Organisation – ganze 57 Prozent glaubten, dass die Verwendung eines privaten Geräts für Arbeitszwecke auch ein Sicherheitsrisiko für sie persönlich darstellen könnte, beispielsweise durch die Offenlegung und den Missbrauch vertraulicher Gesundheitsdaten sowie sonstiger persönlicher Informationen. Unternehmen, die BYOD erlauben, verzeichneten jedoch eine niedrigere Produktivität – fast ein Viertel der Studienteilnehmer habe erklärt, eigene Geräte häufiger während der Arbeitszeit für private Zwecke zu nutzen als gegenüber ihren Vorgesetzten zugegeben.

Rund um die Uhr über mobile Geräte für die Arbeit verfügbar zu sein, gelte mittlerweile als normal, sagt David Gibson, „Vice President of Strategy“ bei Varonis. Organisationen profitierten zwar von den vielen Vorteilen von BYOD – und der Bereitschaft der Mitarbeiter, diese Arbeitsweise zu akzeptieren – doch Unternehmen müssten sich auch mithilfe der folgenden Maßnahmen schützen:

- Sie müssen BYOD-Richtlinien verfassen, damit ihre Mitarbeiter wissen, was erlaubt ist und was nicht.

- Es muss sichergestellt werden, dass die Kontrollmechanismen den Risiken entsprechen. Bei wertvollen Daten müssen Organisationen stets wissen, wo sich diese befinden und wer darauf zugreifen kann. Und sie müssen in der Lage sein, deren Nutzung zu überwachen und Missbrauch aufzudecken.

- Sie müssen die Auswirkungen von häufigen Arbeitsunterbrechungen und ständiger Verfügbarkeit über mobile Geräte beobachten, um Anzeichen für Produktivitäts- oder Gesundheitsbeeinträchtigungen zu erkennen.

Nur wenn der potenzielle Schaden sowohl für die Organisation als auch für die Mitarbeiter von vornherein begrenzt werde, könnten Unternehmen maximal von einem Trend profitieren, der sich zweifellos fortsetzen werde – ob sie ihn nun erlauben oder nicht, so Gibson.

Weitere Informationen zum Thema:

varonis

Bring Your Own Demise

Hinweis der Redaktion: Der Download des Reports erfordert eine Registrierung!

Aktuelles, Experten - Jan. 7, 2026 0:29 - noch keine Kommentare

BSI-Portal ab sofort für zweiten Schritt zur NIS-2-Registrierung freigeschaltet

weitere Beiträge in Experten

- Nach Stromausfall in Berlin: eco fordert zügige Verabschiedung des KRITIS-Dachgesetzes

- KI-Einsatz bei Behörden: Datenschutz sollte von Anfang an mitgedacht werden

- Weiterhin Geduld erforderlich: Ein Behördenbesuch dauert im Schnitt gut zwei Stunden

- EADI lädt ein: Europas digitaler Omnibus im Datenschutz-Fokus

- Gaming mit Risiko: Kostenfallen für Kinder

Aktuelles, Branche, Studien - Jan. 1, 2026 0:38 - noch keine Kommentare

Cybersicherheit und Digitale Souveränität: Wie Europa die Kontrolle zurückgewinnen kann

weitere Beiträge in Branche

- Zur erfolgreichen Digitalen Transformation muss 2026 IT-Sicherheit endlich Chefsache werden

- Ransomware-Angriffe auf Unternehmen: Zwischen den Jahren lauern viele Gefahren

- Stealka: Kaspersky entdeckt neue Infostealer-Malware auf GitHub

- CVE-2025-50165: Kritische Windows-Schwachstelle in Bilddateien laut ESET nicht so leicht auszunutzen

- Cloud-Nutzung: Auswege für KMU aus dem Dilemma der Datensouveränität

Aktuelles, Branche, Umfragen - Juli 9, 2025 19:03 - noch keine Kommentare

DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

weitere Beiträge in Service

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

Kommentieren