Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Mittwoch, Oktober 17, 2018 11:55 - noch keine Kommentare

Malware: Der ‚Gazorp‘ Dark Web Azorult Builder

Zugang zu gängiger Malware im Web ist einfacher als gedacht: Check Point-Forscher entdecken neuen Online-Builder, der Binärdateien der Azorult-Malware erstellt

Von unserem Gastautor Mark Lechtik, Malware Research Team Leader bei Check Point Technologies, Ltd.

[datensicherheit.de, 17.10.2018] Malware ist heutzutage ausgeklügelte Software, die in vielen Schritten entwickelt wird. Die Ersteller nutzen dabei zahlreiche Tools für sehr spezifische Arbeitsprozesse. Deshalb müssen sich Sicherheitsexperten nicht nur mit dem fertigen Schadcode, sondern auch mit dessen Erstellung beschäftigen.

Forscher entdeckten jetzt einen neuen Online-Builder mit dem Namen ‚Gazorp‘, der im Dark Web gehostet wird. Gazorp wurde entwickelt, um Binärdateien der beliebten Malware Azorult zu erstellen. Azorult dient unter anderem zum Diebstahl von Benutzerpasswörtern, Kreditkarteninformationen und Details zu Wallets von Kryptowährungen. Darüber hinaus wird der Gazorp-Dienst kostenlos angeboten und ermöglicht den Akteuren, neue Azorult-Muster und einen entsprechenden Panel-Servercode zu erstellen, so dass es ausreichend ist, wenn diese ihre Command & Control (C&C)-Adresse angeben. Diese Adresse wird in die neu erstellte Binärdatei eingebettet, die wiederum nach Belieben des Angreifers verteilt werden kann.

Mark Lechtik, Malware Research Team Leader bei Check Point Technologies, Ltd.

Unsere Analyse des Builders zeigt, dass Gazorp Versionen von Azorult Version 3.0 erzeugt, die bereits vor fünf Monaten verbreitet wurden. Seitdem wurde die Malware zweimal aktualisiert und die nachfolgenden Versionen 3.1 und 3.2 veröffentlicht und im Einsatz beobachtet. Eigentlich sollte dies die von Gazorp entwickelte Version überflüssig machen. Dennoch verfügt die veraltete Version über mehrere Diebstahlfunktionen, die von jedem Akteur genutzt werden können, um Informationen ihrer Opfer zu sammeln und zu missbrauchen, sowie über mehrere Upgrades und Verbesserungen des C2-Panelcodes der Malware.

Der Zeitpunkt der Veröffentlichung von Gazorp

Ein interessanter Fakt in Bezug auf den Builder ist der Zeitpunkt der Veröffentlichung. Der Entstehung von Gazorp im Dark Web ging nämlich ein Codeleck des Azorult Panels voraus (für die Versionen 3.1 und 3.2). Tatsächlich ermöglicht dieses Leck jedem, der ein Azorult C&C Panel hosten möchte, dies ohne großen Aufwand zu tun. Das Leck enthielt ebenfalls einen Builder für die neueste Version der Malware, die aber anscheinend nicht die von den Autoren verwendete Originalversion war. Stattdessen kodierte und platzierte der Builder lediglich die C&C-Adresse, die ihm als Argument vom Benutzer gegeben wurde, in einem bestimmten Feld eines vorgefertigten Binärprogramm. Es ist also möglich, dass der einfache Mechanismus und die Bereitstellung der neuesten Malware-Versionen, die Autoren von Gazrop dazu inspiriert haben, diese online zur Verfügung zu stellen.

Ein weiterer zu beachtender Punkt ist, dass der Online-Builder auf einen Telegrammkanal verlinkt ist, auf dem die Aktivitäten seiner Ersteller für die Öffentlichkeit sichtbar sind. Die Teilnehmer können sich über das Projekt informieren und eigene Verbesserungsvorschläge einbringen. Außerdem ermutigen die Autoren die Nutzer, Geld für ihr Projekt zu spenden, indem sie Transaktionen in eine bestimmte Bitcoin-Wallet ausgeben – was scheinbar der einzige Weg ist, Gazorp zu monetarisieren (da die Nutzung völlig kostenlos ist). Im Gegenzug, so wird zumindest behauptet, werden die Nutzer (oder nach eigenen Angaben – „mehr Spenden, mehr Updates“) von mehr Entwicklung und Upgrades profitieren.

Abbildung 1: Gazorp’s Seite über das Dark Net

Der erste Absatz auf der obigen Seite des Builders beschreibt die einfachen Maßnahmen zur Nutzung. Das bedeutet Folgendes:

„Völlig kostenlosen Builder der beliebten Malware Azorult finden Sie hier. Es ist so einfach wie das 2×2:

- Geben Sie die Domain an, an die die Malware berichten soll.

- Laden Sie das Archiv herunter, das aus dem Build, einem Handbuch und dem Panel besteht

- Installieren Sie das Panel, stellen Sie den Build bereit.

- Work $$$$ ;-).“

Darüber hinaus versuchen die Autoren, die Verbesserungen, die sie im Malware-Panel vorgenommen haben, als großen Mehrwert darzustellen. Azorults Panel für Version 3 wurde ebenfalls in der Vergangenheit bekannt und auf Github hochgeladen, so dass Cyberkriminelle die Möglichkeit haben, es zu missbrauchen.

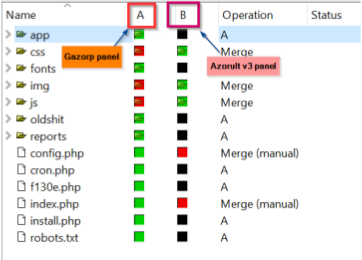

Änderungen am Panel umfassen laut den Hintermännern mehrere Schwachstellen und Bugfixes, bessere Leistung, visuelle Verbesserungen und eine Vielzahl neuer Funktionen. In der Tat: Wenn wir die Quellcodebäume für beide Panels unterscheiden, können wir große Unterschiede und Ergänzungen in Gazorp feststellen.

Abbildung 2: Unterschiede im Codebaum zwischen Gazorp und Azorult v3 Panels. Die schwarzen Felder zeigen fehlende Code-Verzeichnisse im Azorult Baum an.

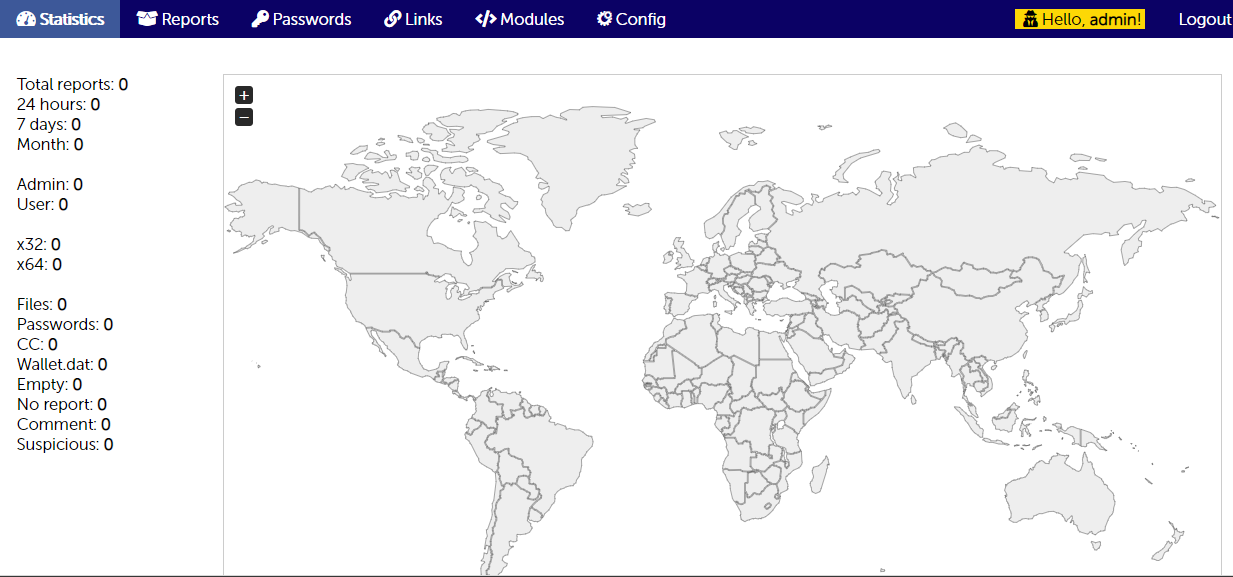

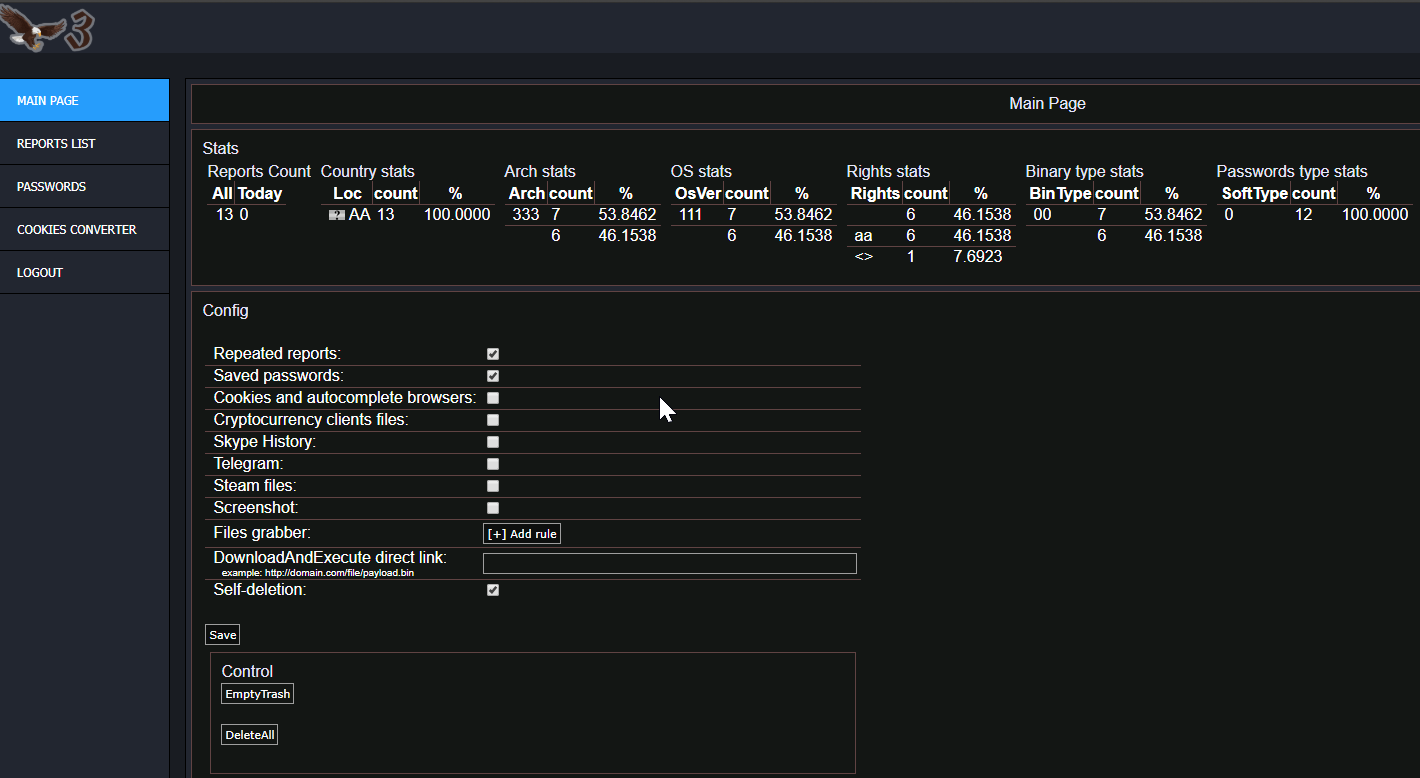

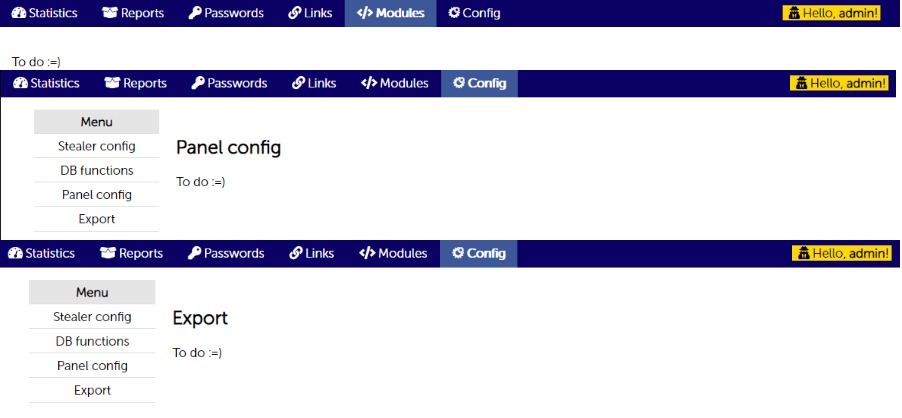

In Wirklichkeit ist der Look des Panels von Gazorp weit weniger verlockend als versprochen. Die Hauptstatistikseite sieht im Vergleich zu Azorult v3 ziemlich langweilig aus. Die wichtigste Verbesserung gegenüber Azorult v3 ist die globale Heapkarte, die Länderstatistiken auf eine Weise liefert, die in den Azorult Panels nicht verfügbar war.

Abbildung 3: Das Hauptmenü von Gazorp mit der neuen Funktion für globale Statistiken.

Abbildung 4: Azorult Version 3 Hauptmenü des Bedienfelds

Abgesehen von den vorgeschlagenen Modifikationen gibt es eine ganze Menge versprochener künftiger Features. Beispielsweise haben die Autoren einen Abschnitt „Module“ eingefügt, der zwar die Möglichkeit, Azorult um neue Funktionen zu erweitern, vorschlägt, aber noch nicht implementiert ist. Sie bieten auch einfachere Panel-Funktionen wie die Möglichkeit, das Panel zu konfigurieren und die verschiedenen Datenbanken in eine Datei zu exportieren. Auch diese sind noch nicht verfügbar und werden voraussichtlich im Laufe des Projekts hinzugefügt.

Abbildung 5: Geplante Funktionen des Panels

Verwendung des Azorult v3.0 Binary

Wie bereits erwähnt, scheint Gazorp ein Duplikat von Azorults v3.0-Binary zu produzieren, das zuvor von Cert.lu (https://malware.lu/articles/2018/05/04/Azorult-stealer.html) analysiert wurde.

Diese Azorult-Version von Gazorp lässt sich durch mehrere Merkmale charakterisieren:

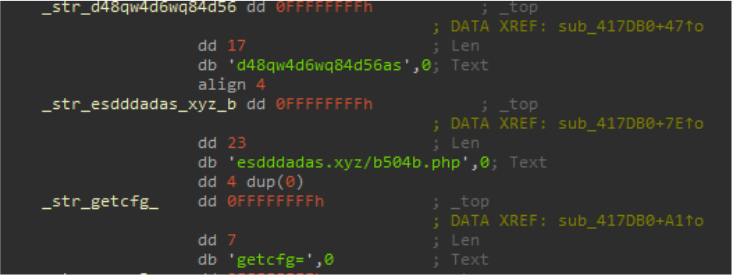

- Jede Version von Azorult hat eine einzigartige Mutex, die die Malware zu Beginn der Ausführung erstellt. Azorult v3.0 erzeugt insbesondere einen Mutex-Namen, der eine Verkettung der Berechtigungen des aktuellen Benutzers (A-admin, U-Benutzer, S-System, G-Gast) und der Zeichenkette „d48qw4d6wq84d56as“ ist.

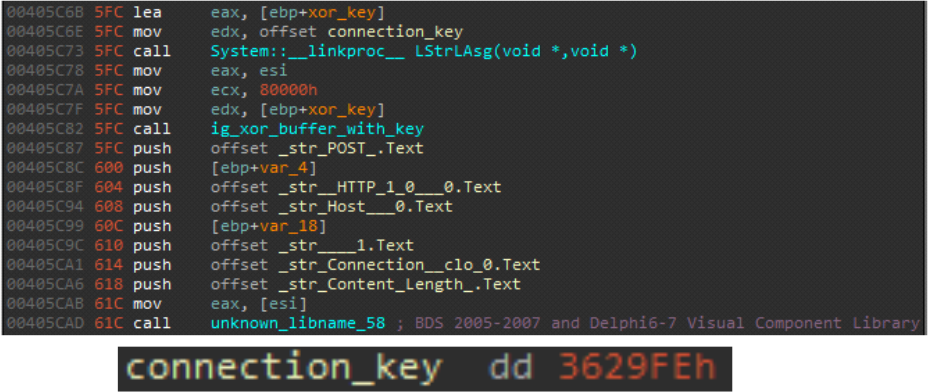

- Azorult verschlüsselt seine Verbindung mit dem C2-Server mit einer einfachen XOR- Methode mit einem in der Datei fest kodierten Schlüssel. Jede Version von Azorult hat einen anderen Schlüssel. Im Falle von v3.0 ist es 0xfe, 0x29, 0x36.

Abbildung 6: Azorult v3.0 und Gazorp Mutex sowie C2-Servernamen

Abbildung 7: Gazorp und Azorult 3.0 Verbindungsmethode und Schlüssel 3.

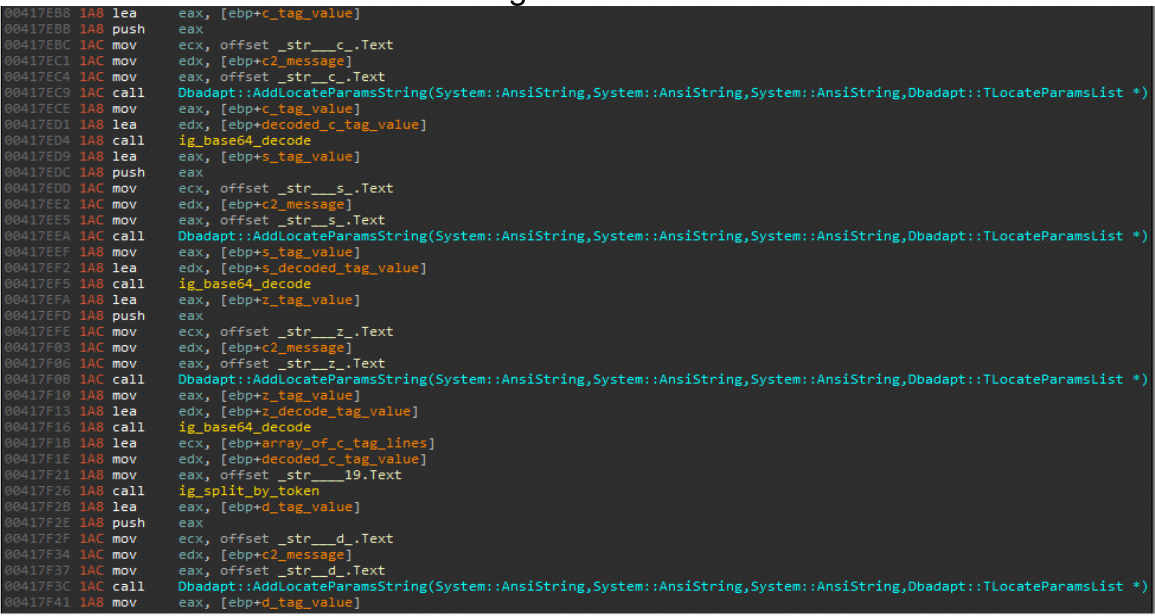

Die entschlüsselte Rückmeldung vom C2-Server besteht aus Tags. In Version 3.0 hat die zurückgegebene Meldung folgende Tags:

<c> configuration_data</c>

<s>Sqlite3_datei</s>>

<z>zip_functions_file</z>>

<d>Namen_von_Software_zum_diebstahl_von_Zugangsdaten_von</d>.

Die Werte zwischen den Tags werden mit Base64 dekodiert.

Abbildung 8: Azorult v3.0 und Gazorp interpretieren die empfangene C2-Nachricht durch Tags

Dieser neue Dienst ist ein Beispiel für den einfach Zugang zu gängiger Malware im Web. Im Moment scheint es sich um eine sehr frühe Version des Gazorp-Dienstes (0.1) zu handeln, bei der das Hauptprodukt, das geliefert wird, ein verbesserter Azorult C&C Panel Code ist. Es ist jedoch zu erwarten, dass sich das Projekt mit der Zeit weiterentwickelt und möglicherweise neue Varianten für Azorult zur Verfügung stellen wird.

Es wird deutlich, dass Software-Experten sich nicht ausschließlich auf neu entwickelte und aktuelle Malware konzentrieren sollten. Durch die kostenlose und öffentliche Verfügbarkeit ist es möglich, dass unterschiedliche, auch größere Kampagnen der ursprünglichen Malware entstehen und somit weitere Varianten von Angriffen getätigt werden können. Die Tatsache, dass der Gazorp auf einem Telegram-Cannel verlinkt ist, macht den Builder noch unberechenbarer. Teilnehmer können sich hier nicht nur über das Projekt informieren, sondern auch Vorschläge zur Verbesserung einbringen.

Der Teufel steckt also im Detail: Auch bereits überarbeitete oder veraltete Schadsoftware kann Elemente enthalten, die Cyberkriminellen immer noch nützlich sein könnten und deshalb für Securityteams nicht zu vernachlässigen sind – wie die Gazorp-Version von Azorult deutlich zeigt.

Weitere Informationen zum Thema:

datensicherheit.de, 23.09.2018

Top-Malware im August 2018: Anstieg von Angriffen durch Banking-Trojaner

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Branche

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren