Aktuelles, Branche, Gastbeiträge - geschrieben von cp am Montag, März 13, 2017 16:12 - noch keine Kommentare

Malware im SSL-Traffic: Die versteckte Gefahr

Verschlüsselung birgt versteckte Gefahren

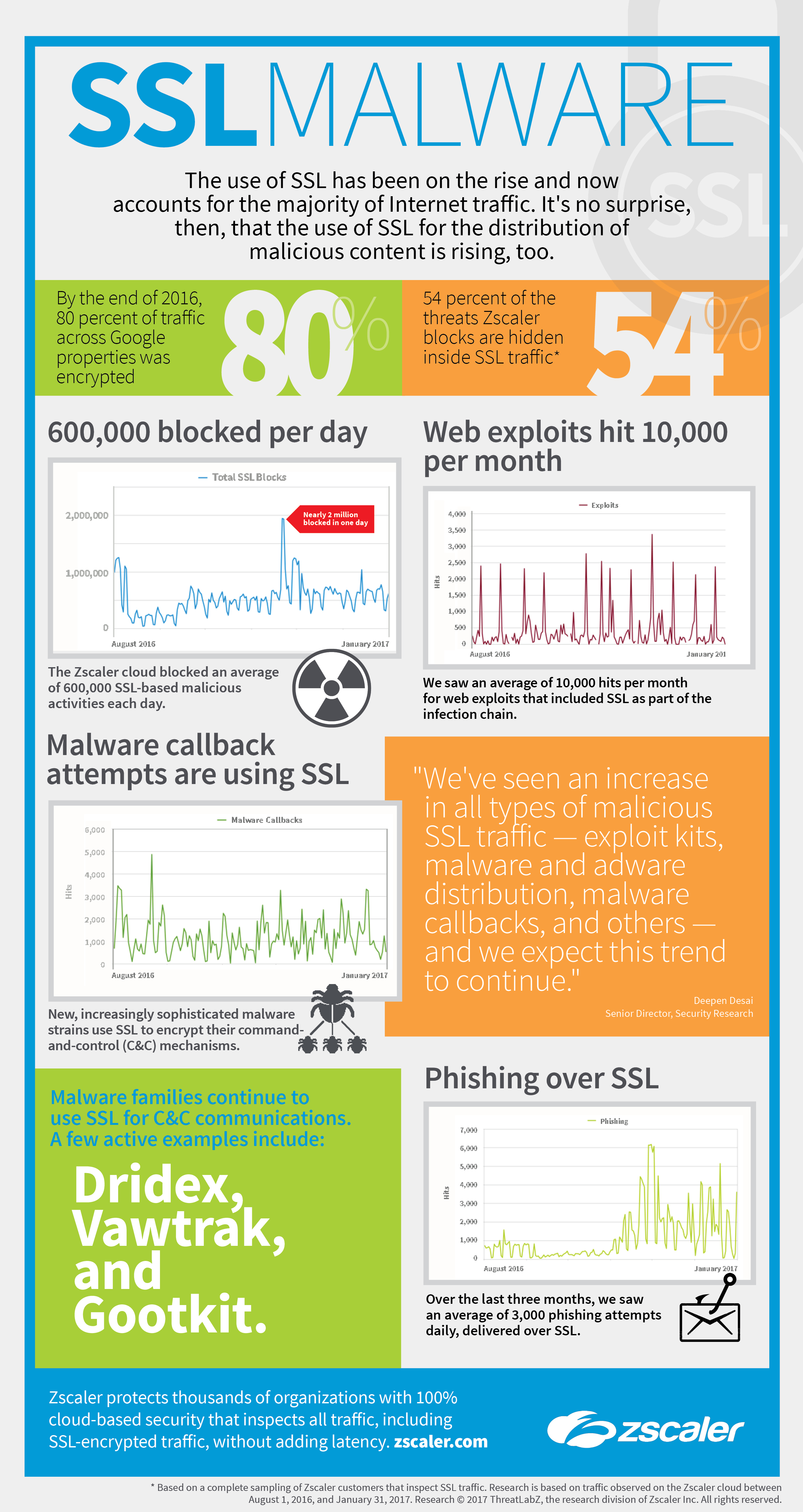

[datensicherheit.de, 13.03.2017] Bereits die Hälfte des Internet-Datenverkehrs ist heute aufgrund der höheren Sicherheit verschlüsselt. Doch gerade diese Verschlüsselung birgt versteckte Gefahren, wie ein aktueller Report des Zscaler ThreatLabs-Teams zeigt: Im Untersuchungszeitraum von August 2016 bis Januar 2017 wurden pro Tag durchschnittlich 600.000 schädliche Aktivitäten in der globalen Sicherheits-Cloud beobachtet, die sich hinter SSL-Verschlüsselung verbargen. Die Security-Researcher unterzogen diese schädlichen Aktivitäten einer detaillierten Analyse.

Vorgehensweisen zum Einschleusen der Payload

Im Untersuchungszeitraum wurden durchschnittlich 10.000 Treffer pro Monat durch Web Exploits beobachtet, die als Teil des Infektionszyklus auf SSL-Verschlüsselung setzten. Die Sicherheitsfunktionalität moderner Web-Browser wird unterlaufen, indem Malware-Autoren beispielsweise Advertising-Netze nutzen, um Schadcode in legitime Webseiten zu injizieren. Darüber hinaus werden kostenlose SSL-Zertifikate missbraucht, um Schadcode-verseuchte Domains hinter HTTPS zu verbergen und dadurch die Sicherheits-Checks der Browser zu umgehen.

Malware im SSL-Verkehr verborgen

Auch Phishing-Kampagnen setzen auf die Verschlüsselung, um dahinter versteckt ihre Angriffe zu lancieren. Dabei werden legitime Webseiten kompromittiert und dort eine Phishing-Seite platziert. Da die Zahl von SSL-verschlüsselten Webseiten stetig ansteigt, war auch ein Anstieg von Phishing-Angriffen zu beobachten, die hinter der Verschlüsselung im Verborgenen wirkten. In den letzten drei Monaten identifizierte Zscaler 3.000 versuchte Phishing-Angriffe pro Tag, versteckt hinter SSL-Verschlüsselung.

Malware-Familien, die auf SSL bauen

Einige Malware-Familien nutzen Anonymisierungs-Dienste, wie beispielsweise Tor, um den Standort ihrer Command & Control-Server zu verbergen. Sie verbinden sich via SSL über ansonsten legitime HTTP-Tor Gateways. Botnets setzten dabei typischerweise selbst-signierte SSL-Zertifikate ein, die nicht selten die Namen und Informationen realer Unternehmen annehmen, um legitim zu erscheinen. Die SSL-Blackliste (https://sslbl.abuse.ch/) veröffentlicht aus diesem Grund SSL-Zertifikate, die von Malware-Autoren verwendet werden.

Die bekanntesten Malware-Familien, die auf SSL-Verschlüsselung bauen, um im Verborgenen wirken zu können, sind beispielsweise die Banking-Trojaner Dridex, Dyre und TrickLoader. Diese Familien setzten in der Vergangenheit auf Browser Hooking-Techniken für ihre Callbacks. Die neuesten Varianten sind bereits in der Lage einen redirect über lokale Proxies oder lokale DNS auszuführen, die zu von Angreifern kontrollierten, gefälschten Webseiten weiterleiten. Auch die ausgefeilte Malware-Familie Vawtrak kann einen HTTPS-Verbindung initiieren und dahinter regelmäßige Updates von C&C-Servern verbergen, ebenso wie der Stealth Banking Trojaner Gootkit, der für seine Spionageaktivitäten auf Verschlüsselung baut und dazu auf die fileless Infektion und Kommunikation über SSL setzt.

Unerwünschte Werbung mit Hintertür: Adware

Eine bewährte Vorgehensweise von Adware ist das Injizieren von unerwünschter Werbung in den Web-Datenverkehr. Diese Werbung kann auch bösartige Infektionen auslösen, wenn die Malware-Autoren die weniger skrupellosen Advertising-Netzwerke einbinden, um ihre Exploit Redirect-Skripte zu verbreiten. Superfish und PrivDog sind die bekanntesten Beispiele von Adware-Distributionen, die bereits seit 2015 SSL missbrauchen. Sie installieren dazu ein selbst-signiertes Root CA-Zertifikat auf dem Rechner des Opfers und fangen den Web-Datenverkehr ab, um Werbung in Webseiten einzuschleusen. PrivDog stellt ein besonderes Riskio dar, da es SSL-Zertifikate nicht verifiziert und damit Anwender auf Webseiten mit ungültigen SSL-Zertifikaten navigieren lässt, die ein zusätzliches Gefahrenpotenzial darstellten.

Adware-Varianten, wie InstallCore, hosten ihre Daten bereits auf HTTPS-Seiten. Als Potentially Unwanted Application (PUA) installiert sie ein Programm, um Werbung anzuzeigen und/oder unerwünschte Werbung und Toolbars herunterzuladen. Zudem wird die Webnutzung des Computer ausspioniert, um dann Pop-ups nachzuladen oder sogar den Browser zu kapern und den Anwender auf anderen Seiten umzuleiten. Diese Adware fängt sich ein Anwender meist durch ein gefälschtes Flash-Plugin oder Java-Update auf Content Distribution-Seiten ein, die mit HTTPS arbeiten.

Der Infektion vorbeugen

Es ist nicht verwunderlich, dass Malware-Schreiber von der steigenden Akzeptanz SSL-verschlüsselter Daten profitieren wollen. Die Gefahr besteht in der trügerischen Sicherheit, in der sich Unternehmen wiegen, wenn sie Sicherheits-Hardware zum Bekämpfen von Phishing und Ransomware einsetzen, die den SSL-verschlüsselten Datenverkehr nicht in den Sicherheits-Check einbeziehen. Unternehmen haben also ein Problem, wenn sie ihre SSL-verschlüsselten Datenströme nicht untersuchen können, da sie Exploit Kits, Malware und Adware schutzlos ausgeliefert sind. Wenn sie sich lediglich auf IP- und Domain-Blocking zur Identifikation von Gefahren verlassen, finden Angreifer ein riesiges Schlupfloch vor.

Die Problematik für Unternehmen besteht darin, dass die Untersuchung von SSL-verschlüsseltem Datenverkehr mit extrem hohen Anforderungen an die Rechenleistung verbunden ist. Um die Datenströme durch die Untersuchung nicht auszubremsen, schalten viele Unternehmen SSL-Inspektion noch immer aus. Damit sind ihre Anwender den modernen Gefahren schutzlos ausgeliefert. Führ Abhilfe sorgt eine hochintegrierte Sicherheitsplattform aus der Cloud, die nicht nur die nötige Performanz zum Traffic-Scan ohne Latenz mitbringt, sondern darüber hinaus konform mit Datenschutzvorgaben eingesetzt werden kann.

datensicherheit.de, 03.02.2017

Datensicherheit versus Datenschutz: SSL-Scanning

datensicherheit.de, 18.07.2016

Phishing-Websites können gültige SSL/TLS-Zertifikate missbrauchen

Aktuelles, Experten, Studien - Dez. 20, 2025 0:35 - noch keine Kommentare

ePA: 7% der Versicherten widersprachen Einrichtung

weitere Beiträge in Experten

- Modernisierung des Bundespolizeigesetzes: DAV artikuliert Lob und Kritik

- E-Mail-Sicherheit: BSI publiziert Untersuchung der Programme und gibt Sicherheitstipps

- Smart-Home-Geräte bei Deutschen zunehmend verbreitet

- Zunahme der Cyberbedrohungen: 84 Prozent aller IT-Fachleute immer mehr gestresst

- E-Mail unter cyberkriminellem Dauerbeschuss – Kommunikationssicherheit muss neu gedacht werden

Aktuelles, Branche - Dez. 20, 2025 0:50 - noch keine Kommentare

KI und Cybersicherheit benötigen solide Basis: Beide auf riesige Mengen vielfältiger, hochwertiger Daten angewiesen

weitere Beiträge in Branche

- Reduzierung menschlicher Fehler als Erfolgsfaktor zur Senkung der IT-Risiken

- Bekämpfung von KI-gestütztem Social Engineering: KnowBe4 stellt Deepfake-Training bereit

- KnowBe4 Threat Labs meldet Entdeckung einer hochentwickelten mehrstufigen Phishing-Kampagne

- NIS-2 offiziell in Kraft: Proliance-Handlungsempfehlungen für Unternehmen

- 23. Auflage der IT-Defense vom 4. bis 6. Februar 2026 in Würzburg

Aktuelles, Branche, Umfragen - Juli 9, 2025 19:03 - noch keine Kommentare

DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

weitere Beiträge in Service

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

Kommentieren