Aktuelles - geschrieben von dp am Freitag, Dezember 4, 2009 15:59 - noch keine Kommentare

Sicherheitslücke in BitLocker: Industriespione könnten in Unternehmen gezielt auf Datenfang gehen

Laut Fraunhofer SIT sei das Vorgehen vergleichbar mit Skimming-Angriffen an Geldautomaten

[datensicherheit.de, 04.12.2009] Mitarbeiter des Fraunhofer-Instituts für Sichere Informationstechnologie (Fraunhofer SIT) haben eine Sicherheitslücke in BitLocker, der Festplattenverschlüsselung von Windows, gefunden:

Habe ein Angreifer die Möglichkeit, unbemerkt den Computerstart zu manipulieren, könne er an die geheime PIN der Festplattenverschlüsselung gelangen und die verschlüsselten Daten stehlen, so das Fraunhofer SIT. Der Angriff verdeutliche, dass die Verwendung von Trusted Computing nicht in allen Situationen vor Manipulationen schütze.

Wie der Angriff konkret funktioniert, zeigt ein Video des „Security Test Lab“ der Fraunhofer-Wissenschaftler im Internet unter http://testlab.sit.fraunhofer.de/bitlocker-skimming/.

Vor kurzem erst sei ein Angriff auf den Boot-Vorgang des Festplattenverschlüsselungsprogramm TrueCrypt bekannt geworden. Die windowseigene „BitLocker“-Verschlüsselung habe jedoch noch als sicher gegolten, weil die Software zur Überprüfung des Boot-Vorgangs einen Hardware-Chip, das Trusted Computing Module (TPM) nutze. Das Angriffsszenario des Fraunhofer SIT zeige jedoch, dass auch bei TPM-basierter Festplattenverschlüsselung Angreifer die Passwörter ausspähen könnten.

Der von den Forschern des Fraunhofer SIT entwickelte Angriff umgeht die Sicherheitsfunktionen von „BitLocker“ vollständig.

Das Testlabor des Fraunhofer SIT habe den Angriff gegen die „BitLocker“-Festplattenverschlüsselung in Windows 7, Windows 2008 Server und Windows Vista praktisch durchgeführt. Der von den Forschern entwickelte Angriff umgehe die Sicherheitsfunktionen von „BitLocker“ vollständig.

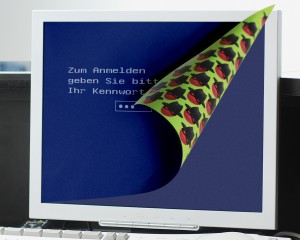

Das Vorgehen sei vergleichbar mit Skimming-Angriffen an Geldautomaten, so Fraunhofer-Mitarbeiter Jan Steffan. Erhalte ein Angreifer kurz Zugang zum geschützten Computer, könne er die Startroutine von „BitLocker“ durch ein eigenes Programm ersetzen, welches eine PIN-Abfrage vortäusche. Wenn der Besitzer seinen Computer daraufhin starte, scheine dieser wie gewohnt nach der „BitLocker“-PIN zu fragen. Dann sei jedoch das Programm des Angreifers aktiv, das die geheime PIN im Klartext auf der Festplatte hinterlege. Nach der PIN-Eingabe entferne sich das Programm automatisch, stelle die „BitLocker“-Startroutine wieder her und starte den Rechner neu. „BitLocker“ funktioniere jetzt wieder wie gewohnt – der Benutzer könne den Angriff, abgesehen vom Neustart des Computers, kaum erkennen. Der Angreifer verschaffe sich jetzt ein zweites Mal Zugang zum Computer, lese die PIN von der Festplatte und entschlüssele damit die geschützten Daten.

Im Gegensatz zu vielen anderen Festplattenverschlüsselungen nutze „BitLocker“ ein auf der Hauptplatine des Computers vorhandenes TPM. Damit prüfe er die Unversehrtheit der zum „Windows“-Start notwendigen Software. „Wir haben einfach die Tatsache ausgenutzt, dass sich BitLocker dabei selbst mit Hilfe des TPM überprüft“, sagt Jan Trukenmüller. „Ersetzt man BitLocker durch ein eigenes Programm, überprüft niemand mehr, ob die PIN-Eingabeaufforderung tatsächlich echt ist.“ Im Gegensatz zu den kürzlich auf der „Blackhat“-Konferenz veröffentlichen Angriff gegen die „TrueCrypt“-Festplattenverschlüsselung, benötige der Angreifer jedoch zweimal Zugang zum verschlüsselten Computer.

Industriespione könnten mit dem Angriffsszenario in Unternehmen gezielt auf Datenfang gehen. Trotz der Sicherheitslücke sei „BitLocker“ eine gute Lösung zur Festplattenverschlüsselung, so Trukenmüller, denn vor der häufigsten Bedrohung für sensible Daten auf Festplatten – dem Verlust oder Diebstahl von Computern – schütze „BitLocker“ gut.

Weiter Informationen zum Thema:

Fraunhofer SIT

Attacking the BitLocker Boot Process

Aktuelles, Experten, Studien - Dez. 22, 2025 0:55 - noch keine Kommentare

Generationenfrage Weihnachtsstimmung: Smartphone als Fluch und Segen

weitere Beiträge in Experten

- Datenübermittlungen nach China: „TikTok“-Betreiber muss Nutzer in der EU entsprechend informieren

- Einigung auf Digitalpakt 2.0: Bitkom begrüßt Durchbruch für digitale Bildung in Deutschland

- ePA: 7% der Versicherten widersprachen Einrichtung

- Modernisierung des Bundespolizeigesetzes: DAV artikuliert Lob und Kritik

- E-Mail-Sicherheit: BSI publiziert Untersuchung der Programme und gibt Sicherheitstipps

Aktuelles, Branche, Studien - Dez. 22, 2025 0:26 - noch keine Kommentare

Phishing-Hochsaison Weihnachten – Bitdefender-Analyse zu E-Mail-Spam

weitere Beiträge in Branche

- KI und Cybersicherheit benötigen solide Basis: Beide auf riesige Mengen vielfältiger, hochwertiger Daten angewiesen

- Reduzierung menschlicher Fehler als Erfolgsfaktor zur Senkung der IT-Risiken

- Bekämpfung von KI-gestütztem Social Engineering: KnowBe4 stellt Deepfake-Training bereit

- KnowBe4 Threat Labs meldet Entdeckung einer hochentwickelten mehrstufigen Phishing-Kampagne

- NIS-2 offiziell in Kraft: Proliance-Handlungsempfehlungen für Unternehmen

Aktuelles, Branche, Umfragen - Juli 9, 2025 19:03 - noch keine Kommentare

DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

weitere Beiträge in Service

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

Kommentieren