Aktuelles, Branche, Studien - geschrieben von dp am Dienstag, September 22, 2020 22:43 - noch keine Kommentare

Cyber-Attacken: Massive Zunahme im zweiten Quartal 2020 um 154 Prozent

G DATA CyberDefense wehrte im Mai große Adware-Attacken ab

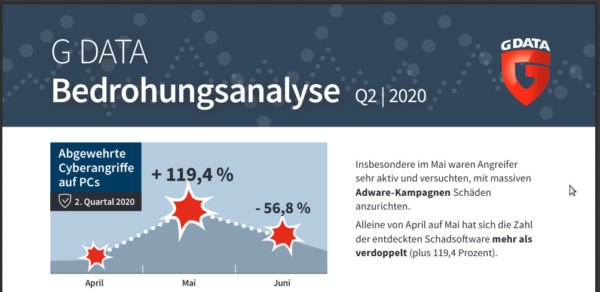

[datensicherheit.de, 22.09.2020] Die aktuelle Bedrohungsanalyse von G DATA CyberDefense belege, dass Cyber-Kriminelle auch im zweiten Quartal 2020 Privatanwender und Unternehmen massiv attackiert hätten: „So wehrten die Cyber-Defense-Spezialisten aus Bochum alleine im Mai mehr als doppelt so viele Angriffe ab wie im April.“

Abbildung: G DATA

G DATA: Bedrohungsanalyse Q2 | 2020

Seit Ausbruch der Pandemie deutlich mehr Attacken

„Cyber-Kriminelle profitieren weiterhin von der ,Corona‘-Krise und haben seit Ausbruch der Pandemie deutlich mehr Angriffsversuche unternommen“, berichtet Tim Berghoff, „Security Evangelist“ bei G DATA CyberDefense.

Auch wenn mittlerweile viele Angestellte aus dem Home-Office an ihren Büro-Arbeitsplatz zurückgekehrt seien, verbrächten die Menschen privat viel mehr Zeit am Computer, um etwa online zu shoppen oder einen Lieferdienst für Essen zu beauftragen. „Die Angriffsfläche ist durch die gestiegene Online-Nutzung deutlich größer geworden“, warnt Berghoff.

Zurzeit verstärkt im Visier: Attacken auf Privatanwender

Privatanwender stünden zurzeit verstärkt im Visier von Cyber-Kriminellen: „Die Zahl der abgewehrten Angriffe stieg im zweiten Quartal im Vergleich zum ersten um mehr als 157 Prozent.“ Aber auch Unternehmen stünden weiterhin unter Beschuss: „136,3 Prozent mehr Angriffsversuche auf Firmennetzwerke verzeichneten die Cyber-Security-Experten von G DATA.“

Insbesondere im Mai 2020 seien Angreifer sehr aktiv gewesen und hätten versucht, „mit massiven Adware-Kampagnen Schäden anzurichten“: Alleine von April auf Mai 2020 habe sich die Zahl der entdeckten Schadsoftware mehr als verdoppelt (plus 119,4%).

Adware-Attacken – Werbung durch die Hintertür

Im Mai 2020 konnten die Cyber-Defense-Spezialisten nach eigenen Angaben mehrere große Adware-Kampagnen identifizieren und deren weitere Verbreitung stoppen. Auch wenn sie im Gegensatz zu Ransomware auf den ersten Blick weniger Schaden anrichteten, sollten Anwender Adware nicht unterschätzen: „Denn diese Schadsoftware sammelt persönliche Daten wie die Surfgewohnheiten. Daten, die Hintermänner zu Geld machen.“

Der starke Anstieg sei auch darauf zurückzuführen, dass die Entwickler ihre Adware technisch immer weiterentwickelten. So umgingen sie etwa manche Antiviren-Programme oder Einschränkungen durch das Betriebssystem. Ein weiterer Grund: Anders als bei bösartiger Malware wie Ransomware bedürfe es keiner aufwändigen Techniken, um entsprechende Adware-Kampagnen zu entwickeln. „Der Aufwand ist minimal, der Ertrag maximal.“

Attacken ohne Ende: Neue Malware-Samples im Sekundentakt

Im ersten Halbjahr 2020 hätten Cyber-Kriminelle das Tempo weiter erhöht und versuchten ihren Schadcode in immer kürzeren Abständen mit Packern vor Antiviren-Lösungen zu verstecken. So hätten die Experten von G DATA bei einigen Malware-Familien bereits im ersten Halbjahr 2020 mehr neu verpackte Varianten entdeckt als im vergangenen Jahr, 2019, insgesamt.

Bei „Trickbot“ habe sich die Zahl sogar fast verdreifacht. Durchschnittlich alle 6,5 Minuten hätten die Kriminellen ein neues „Trickbot“-Sample veröffentlicht und versucht, Computer und Netzwerke zu infiltrieren. Der Remote-Access-Trojaner „njRAT“ / „Bladabindi“ habe bereits nach sechs Monaten so viele neue Samples wie im gesamten letzten Jahr. Und auch „Emotet“, die Allzweckwaffe der Cyber-Kriminellen, sei zum Jahresanfang 2020 sehr aktiv gewesen, bevor es ab Februar ruhiger geworden sei.

Die Top 10 der Malware-Attacken laut G DATA im Überblick:

Platz Name Varianten Art 1 „Trickbot“ 40.265 Malware Distributor 2 „njRAT“/“Bladbindi“ 39.521 Remote Access Trojaner 3 „QBot“/“Qakbot“ 29.677 Remote Access Trojaner 4 „Emotet“ 27.804 Malware Distributor 5 „RemcosRAT“ 24.845 Remote Access Trojaner 6 „SakulaRAT“ 23.158 Remote Access Trojaner 7 „BlackShades“ 21.241 Remote Access Trojaner 8 „Tinba“ 20.881 Banking-Trojaner 9 „AgentTesla“ 19.060 Information-Stealer 10 „AMRat“ 17.149 Remote Access Trojaner

„Dominiert werden die Malware-Top-10 von ,Remote Access Trojaner‘ (RAT). Sieben der zehn Familien sind RATs und ermöglichen eine vom Nutzer unbemerkte Fernsteuerung und administrative Kontrolle eines fremden Rechners. Die Manipulationsmöglichkeiten reichen vom Ausspähen von Passwörtern über das Auslesen vertraulicher Daten bis zum Löschen der Festplatte oder Verschlüsselung von Dateien.“

Qakbot und Emotet als Allzweckwaffen für Online-Attacken

Ein Neueinsteiger im Ranking sei „Qbot“. Zurzeit nutze dieser RAT ein Angriffsmuster, das bis jetzt nur von „Emotet“ bekannt gewesen sei: „Die Malware fügt einer bereits bestehenden Mail-Konversation einen neuen Eintrag hinzu, so dass der Empfänger auf die Echtheit der Nachricht vertraut und den in der Mail enthaltenen Link anklickt.“ Dieser Link führe zu einer gehackten Webseite, von der weitere Malware ins Firmennetzwerk nachgeladen werde.

Bekannt sei „Qakbot“ bereits seit 2007 und habe sich stetig weiterentwickelt – „ähnlich wie ,Emotet‘ zu einer Allzweckwaffe für Cyber-Kriminelle“. Der ursprüngliche Banking-Trojaner besitze zusätzlich Wurm-Elemente und sei als „Credential Stealer“ aktiv. Damit kopierten Angreifer Zugangsdaten und missbrauchten diese.

Coinminer-Attacken – die Performance-Bremse für den PC

„Im ersten Halbjahr verzeichnete G DATA zudem hohe ,Coinminer‘-Aktivitäten. Dabei nutzen Cyber-Kriminelle die Rechenleistung fremder Rechner, um Kryptowährungen wie ,Bitcoin‘, ,Monero‘, ,Ethereum‘ zur generieren. Mehr als 107.000 Samples von verschiedenen Coinminer-Familien wurden identifiziert – im Durchschnitt alle 2,4 Minuten ein Sample.“ Coinmining sei ebenfalls keine neue Cyber-Gefahr, sondern schon seit mehreren Jahren bekannt.

„Während die Betreiber der Webseite oder kriminelle Eindringlinge damit Geld verdienen, müssen die Anwender die gestiegenen Stromkosten bezahlen und nutzen einen Rechner mit eingeschränkter Performance.“ Denn typische Anzeichen dafür, dass ein Computer zum Mining missbraucht werde, seien langsame Reaktionszeiten, ungewöhnliche Netzwerkaktivitäten oder Abstürze und häufige Neustarts.

Der Mensch weiterhin ein Einfallstor für Attacken

Cyber-Kriminelle nutzten vielfältige Methoden, um Unternehmensnetzwerke und Privatrechner zu infiltrieren und für ihre Zwecke zu missbrauchen. Dabei gingen sie häufig den Weg des geringsten Widerstands und nutzten Lücken in Betriebssystemen oder Anwendungen aus.

„Auch der Mensch ist weiterhin ein Einfallstor für Angriffe, wenn er in Phishing-Mails Links anklickt oder Anhänge öffnet, die Schadcode enthalten,“ erläutert Berghoff. Eine zeitgemäße Endpoint-Protection sei daher nur die halbe Miete im Kampf gegen Cyber-Attacken. „Genauso wichtig sind aufmerksame Mitarbeiter, die solche Gefahren erkennen und Phishing-Versuche melden.“

Weitere Informationen zum Thema:

G DATA

Bedrohungsanalyse Q2 | 2020

datensicherheit.de, 06.09.2019

Experten diskutieren bei G DATA über das Lagebild der IT-Sicherheit

Aktuelles, Experten - Feb. 15, 2026 11:41 - noch keine Kommentare

Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

weitere Beiträge in Experten

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren