Aktuelles, Branche - geschrieben von dp am Donnerstag, Juli 7, 2022 15:32 - noch keine Kommentare

IoT: Cyber-Sicherheit muss über klassische Endpunkte hinausgehen

Bitdefender liefert Argumente für einen Sicherheitsweitblick auf das Internet der Dinge (IoT)

[datensicherheit.de, 07.07.2022] Die Cyber-Sicherheit des Internets der Dinge (IoT) wird in dem Maße wichtiger, wie Sensoren und IoT-Hardware etwa im Gesundheitsbereich oder in der Industrie die Angriffsfläche von Unternehmen erhöhen. Umso entscheidender ist es laut einer aktuellen Stellungnahme von Bitdefender, „Informationen zur Gefahrenlage im Kontext zu nutzen und dafür die verschiedensten Quellen in der Telemetrie heranzuziehen“. Sogenannte XDR-Lösungen seien hierzu eine wichtige Hilfe.

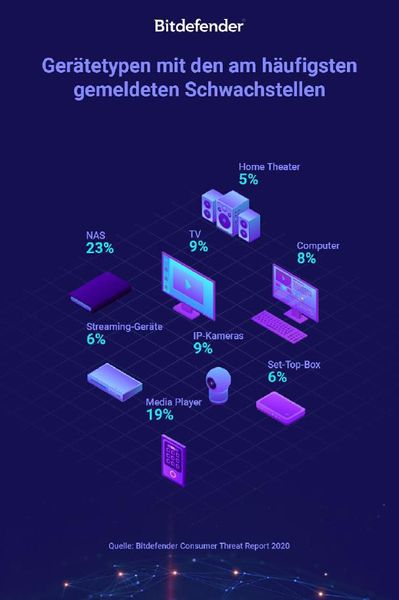

Abbildung: Bitdefender

Aus dem Bitdefender Consumer Threat Report 2020: Die Home-Office-Integration in Unternehmensnetze macht auch ungesicherte private IoT-Geräte zu möglichen Schwachstellen für das Internet!

Information und Zugriff auf IoT-Hardware – durch erweiterte Endpunkt-Sicherheit

IP-Kameras, Gebäudezugriffslösungen, Sensoren an Fließbändern oder auch an das Web angebundene Drucker gestalteten die „Frontlinie“ von Unternehmen zum Internet immer unübersichtlicher und erhöhten gewissermaßen die Angriffsfläche. „Wer sich gegen die Hacker aus dem Internet der Dinge schützen will, benötigt vor allem mehr Information und Zugriff auf die IoT-Hardware – durch eine erweiterte Endpunkt-Sicherheit.“ Dies gelte für alle Betriebe – insbesondere für die Produktion und das Gesundheitswesen, „die IoT unmittelbar und sehr stark in ihre Abläufe einbinden“.

Das IoT sei eine Kerntechnologie, um Mitarbeiter zu mobilisieren und Abläufe zu digitalisieren. Die „Pandemie“ habe ihr Übriges getan, um die Menge an eingesetzter IoT-Hardware zu steigern. Unternehmen in der Produktion und im Gesundheitswesen hätten den Trend angeschoben und nutzten verstärkt das IoT als Schlüsseltechnologie, um neue Funktionen zu nutzen und Abläufe zu optimieren. Der Anschluss beliebiger Hardware über WiFi und „Bluetooth“ erfolge unmittelbar und einfach – oft zu einfach und mit schwerwiegenden Folgen für die Cyber-Sicherheit.

2021 Zahl der IoT-Geräte auf 12,3 Milliarden weltweit angestiegen

2021 sei laut dem „Verizon Mobile Security Index 2021“ die Zahl der IoT-Geräte um neun Prozent auf 12,3 Milliarden weltweit angestiegen. 31 Prozent der von Verizon befragten Verantwortlichen für den Einkauf, das Management und das Sichern von IoT-Geräten hätten zugegeben, „dass Hacker ihre IoT kompromittiert hatten“.

Bei zwei Dritteln davon sei es zu größeren Folgen („major impact“) gekommen: „59 Prozent beklagten einen Ausfall der Systeme, 56 Prozent einen Datenverlust und 29 Prozent mussten Compliance-Bußgelder bezahlen. 41 Prozent der Befragten gaben zu, IoT-Sicherheitsbelange zu opfern, nur um ihre Aufgabe zu bewältigen.“

Digitale Fortschritt mittels IoT birgt Risiken

Der digitale Fortschritt habe also seine Risiken. „Was sich schnell installieren lässt, entwickelt ebenso schnell sein Eigenleben“ – die Cyber-Sicherheit sei dabei oft zu kurz gekommen (ein bis heute anhaltendes Problem). Gerade Produktion und Gesundheitswesen gäben ihr zudem nur selten eine hohe Priorität – mit erheblichen Folgen für die IoT-Sicherheit.

Angriffe über das IoT dürften Sicherheitsverantwortliche auf keinen Fall unterschätzen: „Denn dahinter verbergen sich nicht selten komplexe Advanced-Persistent-Threat (APT)-Attacken, bei denen das Gerät nur als erster Zugang dient, um verschiedene weitreichende Angriffe auf unterschiedliche Ziele durchzuführen.“

Maßnahmen gegen IoT-Risiken benötigen umfassenden Blick auf erweiterte Angriffsfläche

„Wer gegen die Risiken aus dem Internet der Dinge vorgehen will, benötigt einen umfassenden Blick auf die zwangsläufig erweiterte neue Angriffsfläche.“ Denn IoT-Geräte wie Sicherheitskameras, Bildschirme mit Anschluss an das Internet, Medizingeräte und Sensoren im Bereich Produktion oder Router im „Home-Office“ seien oft nicht zentral verwaltet. So ließen sich auch Updates nur sehr schwer – wenn überhaupt – einspielen.

Meist sei es auch zu kostspielig oder gar nicht möglich, einen Endpoint-Detection-and-Response-Agenten auf den zahllosen IoT-Endpunkten zu installieren. Ein besonderes Risiko ergebe sich zudem aus der Tatsache, „dass sich IoT-Systeme im Cyberhack-Ernstfall nicht einfach abschalten lassen – wie etwa ein Sensor an einem Fließband oder ein medizinisches Gerät in der Krankenpflege“.

Bekannte Lücken – unbekannte IoT-Systeme

Hinzu kämen noch die inhärenten Risiken vieler an das Internet angeschlossener Geräte. „Fragen der IT-Sicherheit bedenken die Entwickler oft nicht – anders als bei PC-Systemen oder Smartphones.“ Zu viele IoT-Geräte hätten hart kodierte oder bekannte Default-Passwörter, die so lange für den Hacker funktionierten, „bis ein Anwender sie verändert“.

Viele Geräte verfügten über Zero-Day-Schwachstellen, welche von den Herstellern nicht gepatcht würden. „Daraus resultierende Lücken sehen die Hacker, die mit automatisierten Tools wie ,Wireshark‘, ,Nmap‘, ,Fiddler‘, ,Metasploit‘ oder ,Maltego‘, welche ursprünglich dem ,Social Hacking‘ dienen sollten, über das Internet nach der entsprechenden Hardware suchen.“ Auch Dienste wie „Shodan“ nutzten oft leider nicht nur die Administratoren, sondern ebenso die Cyber-Angreifer.

IoT-Systeme werden implementiert, ohne an IT-Sicherheit zu denken oder Unternehmens-IT zu informieren

Die Lücken seien bekannt, die Geräte dagegen für den IT-Administrator oft nicht sichtbar. Anwender – zum Beispiel aus einzelnen Geschäftsbereichen – implementierten IoT-Systeme, ohne an die IT-Sicherheit zu denken oder die Unternehmens-IT zu informieren.

„So entstehen ,Schatten-IT‘-Strukturen ohne jedes Patch-Management und ohne eine Möglichkeit, diese kontinuierlich zu verwalten.“ Viele IoT-Dienste seien zudem „cloud“-basiert. „Sicherheitslösungen, die ,Cloud‘-Dienste nicht überwachen, weisen also einen gefährlichen blinden Fleck auf.“

IoT-Endpunkte verlangen neuen Überblick auf IT-Sicherheitslage

IoT-Endpunkte verlangten einen neuen Überblick auf die IT-Sicherheitslage, welcher die intelligenten Geräte mit Internetanschluss und nicht nur klassische Endpunkte wie PC, Server oder Smartphone berücksichtige. Eine „Extended Detection and Response“ (XDR) als Korrelation sicherheitsrelevanter Informationen aus einem erweiterten Kreis an Quellen biete den notwendigen Sicherheitsweitblick.

Dabei unterscheide sich die native von der offenen XDR: „Beide Ansätze helfen, eine größere Sichtbarkeit über Ihre IT zu erlangen und die Analyse der Telemetrie zu verbessern.“

XDR (Extended Detection and Response) für mehr IoT-Sicherheit

Native XDR-Lösungen verwendeten verschiedene Tools und Technologien eines einzigen Anbieters, um Informationen aus einem erweiterten Kreis an Quellen zu erschließen. Solche Technologien aus einer Hand eigneten sich vor allem für kleinere Unternehmen, welche XDR sofort einsetzen wollen. „Offene XDR sitzt herstellerunabhängig auf einem Bündel an Sicherheitstechnologien auf und zentralisiert die vorhandenen Telemetrie-Quellen.“

Sicherheitsteams hätten so eine einheitliche Perspektive und bündelten die gesamte Analyse sowie die Fähigkeiten, Gefahren zu erkennen und abzuwehren. Größere Unternehmen könnten mit diesem offenen Ansatz die vorhandenen, oft für nicht wenig Geld angeschafften Lösungen anderer Hersteller weiternutzen.

Auswertung IoT-relevanter Informationsquellen

Wer IoT-relevante Informationsquellen auswertet, könne die Sicherheit konnektiver Geräte verbessern:

Hardware-Inventur

„Je mehr Telemetrie-Quellen genutzt werden, umso besser kennen IT-Teams die Hardware in ihrem Netzwerk.“ Sie könnten damit IoT-Geräte im Netzwerk identifizieren und absichern.

Schnelleres Erkennen und Reagieren

IT-Administratoren oder Sicherheitsexperten könnten besser auf Hinweise über ein kompromittiertes System oder über anomales Verhalten eines IoT-Gerätes reagieren. „Sie wehren somit Login-Versuche eines nicht autorisierten Anwenders, häufige und damit verdächtige Login-Versuche bzw. Aktivitäten außerhalb der Geschäftszeiten ab.“

Bessere Wartung und gezieltes Patch-Management

„IT-Administratoren sehen nun besser, welche Sicherheitslücken zu schließen und welche Updates nötig sind.“ Dies sei gerade für IoT-Geräte und ihre oft den Hackern bekannten Sicherheitslücken nötig.

Korrelierte Informationen im Kontext

XDR habe das Ziel, voneinander getrennte sowie „cloud“-basierte Datenquellen zu nutzen und in einem Zusammenhang zu betrachten. „Cloud“-Informationen könnten detailliertere Informationen über Attacken, Ereignisse und kompromittierte IT liefern. „Damit können IT-Sicherheitsverantwortliche den Attacken besser zuvorkommen.“ Gerade für die oft „cloud“-basierten IoT-Dienste sei dies sehr wichtig.

„In dem Maße, wie IoT die klassische IT und deren Angriffsfläche vergrößert, muss im Gegenzug die IT-Abwehr ihren Blickwinkel erweitern.“ Denn IT-Sicherheit wachse vor allem mit der Vollständigkeit und Qualität der Informationen. Diese Aufgabe wiederum wachse mit dem immer größer werdenden Gerätefuhrpark mit Internetanschluss.

Weitere Informationen zum Thema:

IOT ANALYTICS, Mohammad Hasan, 18.05.2022

State of IoT 2022: Number of connected IoT devices growing 18% to 14.4 billion globally

Aktuelles, Experten - Feb. 3, 2026 0:58 - noch keine Kommentare

KRITIS-Dachgesetz verabschiedet: Deutschland muss dringend seine Kritischen Infrastrukturen besser schützen

weitere Beiträge in Experten

- Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

Aktuelles, Branche - Feb. 3, 2026 0:56 - noch keine Kommentare

TA584: Cyberkriminelle Gruppe nimmt jetzt deutsche Unternehmen verstärkt aufs Korn

weitere Beiträge in Branche

- Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren