Aktuelles, Branche, Studien - geschrieben von dp am Donnerstag, Juni 16, 2022 13:47 - noch keine Kommentare

Proofpoint-Wanung: Microsoft SharePoint und OneDrive potenziell anfällig für Ransomware

Gespeicherte Dateien könnten mittels Ransomware so verschlüsselt werden, dass sie ohne spezielle Backups oder Entschlüsselung durch den Erpresser nicht wiederherstellbar sind

[datensicherheit.de, 16.06.2022] IT-Sicherheitsexperten von Proofpoint haben nach eigenen Angaben eine potenziell gefährliche Funktion in „Microsoft 365“ identifiziert, welche es demnach Ransomware ermöglicht, auf „SharePoint Online“ und „OneDrive“ gespeicherte Dateien so zu verschlüsseln, „dass sie ohne spezielle Backups oder eine Entschlüsselung durch den Erpresser nicht wiederherstellbar sind“.

Abbildung: proofpoint

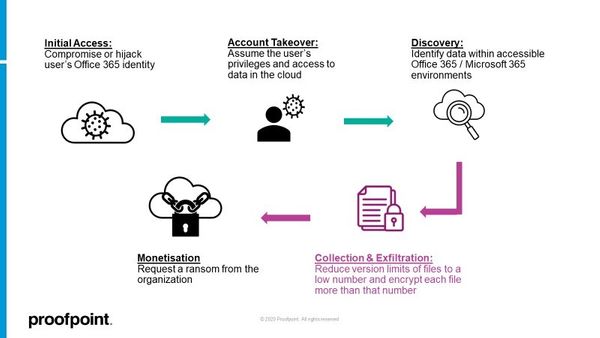

Angriffsmuster für Cloud-Ransomware-Attacken

In der bisherigen Wahrnehmung zielen Ransomware-Angriffe auf Endgeräte oder Netzlaufwerke…

Ransomware-Angriffe zielten für gewöhnlich auf Daten auf Endgeräten oder Netzlaufwerken. Bislang seien die meisten IT- und Sicherheitsteams der Meinung, „dass Cloud-Speicher besser gegen Ransomware-Angriffe geschützt sind“. Schließlich sollte die inzwischen bekannte „Automatisch speichern“-Funktion zusammen mit der Versionshistorie und dem guten alten „Papierkorb“ für Dateien als Backup ausreichen. Laut Erkenntnissen der Proofpoint-Experten handele es sich hierbei um eine Fehlannahme.

Das Proofpoint-Team habe die Schritte identifiziert und dokumentiert, welche dazu führten, „dass die Dateien in den Konten der angegriffenen Benutzer verschlüsselt werden“. Wie bei gewöhnlichen Ransomware-Angriffen könnten diese Dateien nach einer Infektion nur mit den entsprechenden Schlüsseln im Besitz der Erpresser wiederhergestellt werden.

Schritte einer Ransomware-Attacke in der Cloud

Die folgenden Aktionen könnten mithilfe von Microsoft-APIs, Befehlszeilenschnittstellen- (CLI) und „PowerShell“-Skripten automatisiert werden:

Anfänglicher Zugriff

Cyber-Kriminelle verschafften sich z.B. durch Phishing Zugriff auf „SharePoint Online“- oder „OneDrive“-Konten eines oder mehrerer Benutzer, indem sie die Identitäten der Benutzer kompromittierten oder kaperten.

Kontoübernahme und -zugriff

Die Angreifer hätten nun Zugriff auf alle Dateien, „die dem kompromittierten Benutzer gehören oder von der ,OAuth‘-Anwendung eines Drittanbieters kontrolliert werden (was auch das ,OneDrive‘-Konto des Benutzers einschließen würde)“.

Sammlung & Exfiltration

Die Cyber-Kriminellen setzten das Versionslimit von Dateien auf eine niedrige Zahl, z.B. auf eins, der Einfachheit halber. Sie verschlüsselten die Datei öfter als die Versionsgrenze, in diesem Fall zweimal. Dieser Schritt sei bei „Cloud“-Ransomware anders als bei Ransomware-Angriffen auf Endpunkte/-geräte. In einigen Fällen könnten die Angreifer die unverschlüsselten Dateien extrahieren und so eine doppelte Erpressungstaktik umsetzen.

Monetarisierung

Jetzt seien alle ursprünglichen Versionen der Dateien (von vor dem Angriff) verloren, so dass nur noch die verschlüsselten Versionen der einzelnen Dateien im „Cloud“-Konto vorhanden seien. An diesem Punkt könnten die Angreifer von der Organisation ein Lösegeld verlangen.

Microsofts Reaktion auf potenzielle Ransomware-Bedrohung

Vor der Veröffentlichung der Sicherheitslücke habe Proofpoint diese an Microsoft gemeldet und folgende Antworten erhalten:

- „Die Konfigurationsfunktion für Versionseinstellungen funktioniert wie vorgesehen.“

- „Ältere Dateiversionen können mit Hilfe des Microsoft-Supports potenziell für 14 Tage wiederhergestellt werden.“

Die Proofpoint-Experten hätten jedoch versucht, alte Versionen auf diesem Weg (d.h. mit Hilfe des Microsoft-Supports) abzurufen und wiederherzustellen und seien dabei nicht erfolgreich gewesen. Die Sicherheitsforscher hätten zudem gezeigt, „dass der Konfigurations-Worflow der Versionseinstellungen, selbst wenn er wie vorgesehen funktioniert, von Angreifern für ,Cloud‘-Ransomware-Attacken missbraucht werden kann“.

Ransomware-Gegenmaßnahmen für den Schutz von Cloud-Umgebungen

Glücklicherweise gälten viele der Empfehlungen für den Schutz vor Endpunkt-Ransomware auch für den Schutz von „Cloud“-Umgebungen.

Organisationen sollten zunächst die Erkennung riskanter Änderungen der Dateikonfiguration für „Microsoft-365“-Konten mit einer Lösung (wie z.B. „Proofpoint CASB“) aktivieren. Zwar könne ein Benutzer die Einstellung versehentlich ändern, aber das geschehe vergleichsweise selten.

„Falls Benutzer die Einstellung unwissentlich geändert haben, sollten sie darauf aufmerksam gemacht und aufgefordert werden, das Versionslimit zu erhöhen.“ Dies verringere das Risiko, „dass ein Angreifer Benutzer kompromittiert und die bereits niedrigen Versionsgrenzen ausnutzt, um das Unternehmen zu erpressen“.

Weitere Vorschläge zur Verbesserung der Ransomware-Abwehr

Stark gefährdete Personen

Organisationen sollten die Benutzer, die am häufigsten mit gefährlichen „Cloud“-, E-Mail- und Web-Angriffen konfrontiert sind, identifizieren und ihren Schutz priorisieren. Diese Benutzer gehörten nicht zwangsläufig zum Kreis der Leute, die für gewöhnlich als besonders hochwertige Ziele erachtet würden, wie Führungskräfte und privilegierte Benutzer.

Zugriffsverwaltung

Organisationen sollten strenge Passwortrichtlinien handhaben und Multi-Faktor-Authentifizierung (MFA) sowie eine prinzipienbasierte Zugriffsrichtlinie mit geringsten Privilegien für alle „Cloud“-Anwendungen anwenden.

Notfallwiederherstellung und Datensicherung

Disaster-Recovery- und Datensicherungsrichtlinien müssten aktuell gehalten werden, um die Verluste im Falle von Ransomware zu reduzieren. Idealerweise führten Organisationen regelmäßig externe Backups von „Cloud“-Dateien mit sensiblen Daten durch. „Sie sollten sich nicht nur auf Microsoft verlassen, wenn es darum geht, Backups durch Versionierung von Dokumentenbibliotheken zu erstellen.“

Cloud-Sicherheit

Organisationen sollten geeignete „Tools“ einsetzen, um Konto-Kompromittierungen und den Missbrauch von Drittanbieter-Anwendungen zu erkennen und zu begegnen.

Schutz vor Datenverlust

Download sensibler Daten und großer Datenmengen auf nicht verwaltete Geräte sollte verhindert werden, um das Potenzial für Doppelte-Erpressungs-Taktiken bei Ransomware-Angriffen zu verringern.

Weitere Informationen zum Thema:

proofpoint, Or Safran / David Krispin / Assaf Friedman / Saikrishna Chavali, 16.06.2022

Proofpoint Discovers Potentially Dangerous Microsoft Office 365 Functionality that can Ransom Files Stored on SharePoint and OneDrive

Aktuelles, Experten, Studien - Jan. 27, 2026 0:03 - noch keine Kommentare

Digitale Souveränität: Mehrheit sieht Übernahme wichtiger Unternehmen in Deutschland kritisch

weitere Beiträge in Experten

- Basis für Alarmketten: Neues Drohnen-Lagezentrum in Bayern

- eco-Position zu Regierungskonsultationen: Deutschland und Italien gemeinsam als digitaler Stabilitätsanker Europas

- Hüftgelenksarthrose: KI-Vorhersage des Erfolgs einer Hüft-OP

- DAX-40-Unternehmen: Cybersicherheit von einer Randnotiz zum strategischen Kernthema

- Rabatte mittels Supermarkt-Apps: Ungünstiger Umtausch persönlicher Daten

Aktuelles, Branche, Studien - Jan. 27, 2026 1:03 - noch keine Kommentare

Strategische Prioritäten für Unternehmen 2026: Informationssicherheit, Compliance und Datenschutz

weitere Beiträge in Branche

- Digitalisierung der Medizin: Datenflut schwemmt auch bösartige Dateien in Systeme des Gesundheitswesens

- Flexible Middleware Made in Leipzig: Sichere digitale Behördenkommunikation mit Procilon

- Thales-Kommentar zum Data Privacy Day 2026: Datenschutz im KI-Kontext relevanter als je zuvor

- IT made in Europe: Basis für Digitale Souveränität Deutschlands und Europas

- DNA der Europäischen Kommission: Cybersicherheit als Chefsache

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren