Aktuelles, Branche - geschrieben von dp am Freitag, Januar 17, 2025 18:33 - noch keine Kommentare

Warnung vor neuer Phishing-Angriffskampagne über Reisebüro-Konten

Jüngste Phishing-Kampagne zeigt, wie gefährlich die Imitation von Marken sein kann

[datensicherheit.de, 17.01.2025] Die Check Point Software Technologies Ltd. beleuchtet in ihrer aktuellen Stellungnahme die jüngste Phishing-Kampagne, welche demnach über 7.300 Unternehmen und 40.000 Einzelpersonen weltweit betroffen hat: Besonders stark betroffen seien die USA (75%) und die Europäische Union (10%).

Abbildung: Check Point Software Technologies Inc.

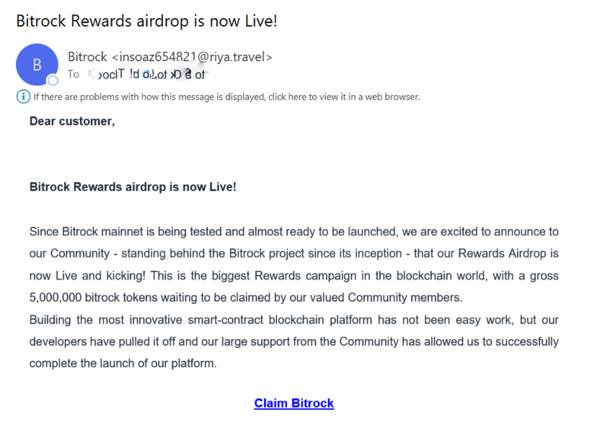

WARNUNG: In dieser Phishing-E-Mail wird der Benutzer aufgefordert, die sogenannte Krypto-Währung „Bitrock“ zu benutzen

Phishing-Kampagne zielt darauf ab, Malware zu installieren oder Zugangsdaten zu stehlen

Diese jüngste Phishing-Kampagne zeige, „wie gefährlich die Imitation von Marken sein kann“. Die Angreifer verwendeten dabei kompromittierte Konten einer bekannten Reiseagentur, um gefälschte E-Mail-Angebote zu verbreiten. Diese E-Mails zielten darauf ab, Malware zu installieren oder Zugangsdaten zu stehlen. Besonders tückisch sei die Nutzung populärer Trends und bekannter Marken, um das Vertrauen der Empfänger zu gewinnen.

Ein Großteil der Nachrichten (75%) verweise auf die sogenannte Krypto-Währung „Bitrock“, während zehn Prozent auf die Handelsplattform „ApolloX“ (APX) zielten. Zusätzlich gäben sich etwa zehn bis 15 Prozent der Betrüger über E-Mail als große Einzelhandelsketten aus. Diese gezielte Ansprache steigere die Erfolgsquote der Angriffe erheblich.

Besonders in der Hochsaison erhöhte Phishing-Bedrohung

Die Auswirkungen solcher Kampagnen seien gravierend: Im Jahr 2024 seien weltweit über 1,1 Milliarden US-Dollar (1,07 Milliarden Euro) durch Betrugsfälle verloren gegangen, welche auf Marken- und Behörden-Imitationen basiert hätten.

Besonders in der Hochsaison, wie der Weihnachtszeit, steige das Risiko solcher Angriffe deutlich. Unternehmen und Einzelpersonen seien daher gut beraten, präventive Schutzmaßnahmen zu ergreifen.

Check Point gibt Sicherheits-Tipps zur Vorbereitung auf Phishing-Kampagnen

Empfehlungen von Check Point für Unternehmen:

Nutzung von Marken-Management-Tools

Implementierung von Schutzmechanismen, welche Marken-Imitationen über verschiedene Angriffsvektoren hinweg verhindern. Solche Technologien könnten gefälschte Links effektiv blockieren.

KI-gestützte Bedrohungsprävention

Einsatz fortschrittlicher E-Mail-Filter, darunter „Sandboxen“, Verhaltensanalysen und KI-basierte Bedrohungserkennung.

Domain-Monitoring und Authentifizierung

Verwendung von Protokollen, wie SPF, DKIM und DMARC, um gefälschte Absender zu identifizieren und zu blockieren.

Schulung des Sicherheitsbewusstseins

Schaffung eines kontinuierlichen Lernumfeldes, welches Angestellten ermögliche, Phishing-Versuche zu erkennen.

Phishing-Notfallplan

Entwurf eines Konzepts, um Angriffe zu minimieren und deren Auswirkungen effektiv zu begrenzen.

Empfehlungen für Einzelpersonen:

Vorsicht bei E-Mails unbekannter Absender

Prüfen Sie die Absenderadresse sorgfältig und klicken Sie nicht auf verdächtige Links!

Schutz persönlicher Informationen

Teilen Sie keine Anmeldedaten oder finanziellen Informationen per E-Mail!

Prüfung der Markenkommunikation

Kontaktieren Sie Unternehmen direkt über offizielle Kanäle, wenn Sie unsicher sind!

Meldung verdächtiger E-Mails

Leiten Sie Phishing-Versuche an Ihren Postfach-Anbieter weiter und melden Sie diese über die offiziellen Betrugskanäle der betroffenen Marke!

Weitere Informationen zum Thema:

CHECK POINT,07.01.2025

Email Security / Brand Impersonation Scam Hijacks Travel Agency Accounts

datensicherheit.de, 15.01.2025

Apple iMessage: ESET warnt vor Phishing-Falle / Neue SMS-Phishing-Methode macht Nutzer laut ESET anfällig für Online-Betrug

datensicherheit.de, 14.01.2024

Neue Angriffskampagne per E-Mail: Youtube-Influencer im Visier Cyber-Krimineller / In den Köder-E-Mails geben sich Angreifer als Mitarbeiter bekannter, angeblich an einer Kooperation interessierter Marken aus

datensicherheit.de, 09.01.2025

E-Mail-Sicherheitslösungen mit Doppelnutzen: Minimierung der Risiken und Maximierung der Effizienz / Täglich verbringen Mitarbeiter unzählige Stunden mit der Bearbeitung von E-Mails – höchste Zeit zum Handeln

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Branche

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren