Aktuelles, Branche, Studien - geschrieben von dp am Montag, Juni 23, 2025 0:19 - noch keine Kommentare

Amatera Stealer: Neue Bedrohung aus dem Netz umgeht moderne Sicherheitslösungen

Der „Amatera Stealer“, ein neuer hochentwickelter Information-Stealer, bedroht aktuell Unternehmen und Privatnutzer gleichermaßen, warnt Proofpoint

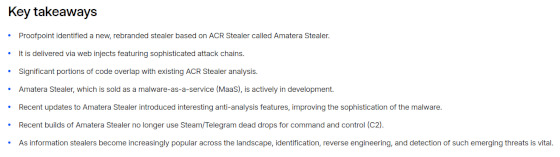

[datensicherheit.de, 23.06.2025] Der „Amatera Stealer“, ein neue, hochentwickelter Information-Stealer, bedroht aktuell Unternehmen und Privatnutzer gleichermaßen, so eine Warnung von Proofpoint: Es handelt sich demnach um eine Weiterentwicklung des bekannten „ACR Stealer“ und ist jüngst in den Fokus der Proofpoint-Forscher geraten, die nun eine ausführliche Untersuchung dazu veröffentlicht haben. Mit ausgefeilten Tarnmechanismen und einer bemerkenswerten Angriffskette markiere diese Malware einen neuen Höhepunkt in der Professionalisierung von Cybercrime-Dienstleistungen im sogenannten Malware-as-a-Service-Modell (MaaS).

Abbildung: Proofpoint

Proofpoint-Experten warnen vor „Amatera Stealer“ – dem neugestalteten „ACR Stealer“ mit verbessertem Umgehungsvermögen und mehr Raffinesse

Verbreitung von „Amatera“ vor allem über kompromittierte Webseiten

Während der ursprüngliche „ACR Stealer“ bereits als ernstzunehmende Bedrohung gegolten habe, hebe sich „Amatera“ durch zahlreiche technische Neuerungen und einen noch stärkeren Fokus auf die Umgehung moderner Sicherheitslösungen deutlich ab.

- Derzeit erfolge die Verbreitung des „Amatera Stealer“ vor allem über kompromittierte Webseiten, welche von den Angreifern mit bösartigem Code infiziert würden.

Besonders hervorzuheben sei auch der Einsatz von „Social Engineering“ in diesem Zusammenhang: „Nutzer werden beispielsweise durch täuschend echte CAPTCHA-Abfragen dazu verleitet, bestimmte Tastenkombinationen auszuführen.“ Diese Tastenkombinationen seien jedoch „PowerShell“-Befehle und starteten im Hintergrund unbemerkt die „PowerShell“-Konsole. Auf diesem Weg werde dann die eigentliche Schadsoftware nachgeladen.

„Amatera“ verzichtet auf DNS-Anfragen und tarnt seinen Datenverkehr

„Dieser mehrstufige Infektionsweg, bei dem legitime Prozesse und verschachtelte, stark verschleierte Skripte ineinandergreifen, erschwert nicht nur die Erkennung durch klassische Schutzsysteme, sondern stellt auch eine Herausforderung für die forensische Analyse durch Sicherheitsteams dar.“

- Was „Amatera“ besonders gefährlich mache, sei seine Fähigkeit, etablierte Überwachungs- und Abwehrmechanismen gezielt zu umgehen. „So nutzt die Malware zur Kommunikation mit ihren Kontrollservern keine herkömmlichen ,Windows’-Netzwerkfunktionen, sondern greift direkt auf tieferliegende Systemkomponenten zu.“

Dadurch würden viele Endpoint-Detection-Lösungen schlicht ausgehebelt. Zudem verzichte „Amatera“ auf DNS-Anfragen und tarne seinen Datenverkehr hinter IP-Adressen großer Content-Delivery-Networks wie „Cloudflare“. Dieses Vorgehen erschwere Blockierungsmaßnahmen zusätzlich und mache den Datenabfluss kaum erkennbar. „Auch die Nutzung dynamischer Systemaufrufe trägt dazu bei, dass gängige Analyse- und ,Sandboxing’-Technologien ins Leere laufen.“

„Amatera“ gelingt es, spezielle Schutzmechanismen moderner Browser zu unterlaufen

Im Zentrum der Aktivitäten stehe das Sammeln und der Diebstahl sensibler Informationen. Das Spektrum der ausgespähten Inhalte reiche dabei von Browserdaten und Zugangsdaten für „Krypto-Wallets“, Passwortmanager und Messenger-Apps bis hin zu E-Mail- und FTP-Zugangsdaten. Dabei gelinge es „Amatera“ sogar, spezielle Schutzmechanismen moderner Browser zu unterlaufen, indem gezielt sogenannter Shellcode in laufende Prozesse eingeschleust werde.

- Die Steuerung und Aktualisierung der Funktionen erfolgten flexibel über Konfigurationsdateien, welche von den Angreifern zentral bereitgestellt würden. Dadurch könne die Malware jederzeit an neue Anforderungen angepasst werden.

Die rasante Weiterentwicklung und Modularität von „Amatera Stealer“ verdeutliche einmal mehr, „wie wichtig es für Unternehmen und deren Security-Verantwortliche ist, die aktuelle Bedrohungslage im Blick zu behalten und die Sensibilisierung der eigenen Mitarbeiter für Cybersecurity-Gefahren nicht als einmalige Maßnahme, sondern als kontinuierlichen Prozess zu begreifen!“

Weitere Informationen zum Thema:

proofpoint, Jeremy Hedges & Tommy Madjar & Proofpoint Threat Research Team, 16.06.2025

Amatera Stealer: Rebranded ACR Stealer With Improved Evasion, Sophistication

malpedia, 10.06.2025

Amatera

datensicherheit.de, 02.03.2025

Darktrace Threat Report 2024: Malware-as-a-Service eine zunehmende Bedrohung / Malware-as-a-Service inzwischen für mehr als die Hälfte aller Cyber-Angriffe auf Unternehmen verantwortlich

datensicherheit.de, 19.04.2024

StrelaStealer: Neue Kampagne greift Unternehmen in der EU und den USA an / StrelaStealer stellt trotz der geringen Qualität der Täuschung eine ernstzunehmende Bedrohung für Organisationen dar

datensicherheit.de, 06.02.2023

Zscaler ThreatLabz Team warnt vor Album-Infostealer / Album adressiert facebook-Nutzer auf der Suche nach pornographischen Inhalten

datensicherheit.de, 21.04.2022

Ginzo-Stealer: Gratis-Malware als Martkeinstieg / Neukunden mit attraktivem Gratis-Angebot für Malware locken und später kostenpflichtige Lösungen verkaufen

datensicherheit.de, 07.10.2021

PixStealer: Missbrauch von Zugangsdiensten durch neuen Android-Banking-Trojaner / Check Point Research entdeckt Attacken gegen PIX – ein von der brasilianischen Zentralbank verwaltetes Sofortzahlungssystem

datensicherheit.de, 18.04.2020

Zscaler: Warnung vor Fake-VPN-Seiten zur Verbreitung von Infostealer-Malware / Neu registrierte Domains als mögliche Quellen für neue Malware-Kampagnen

Aktuelles, Experten - Feb. 16, 2026 18:38 - noch keine Kommentare

Deutschland-Stack: TeleTrusT-Kommentar zur gegenwärtigen Konzeption zeigt Handlungsbedarf auf

weitere Beiträge in Experten

- eco-Kommentar zur Münchner Sicherheitskonferenz 2026: Digitale Resilienz auf Basis europäischer Lösungen

- Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren