Aktuelles, Experten - geschrieben von dp am Montag, November 24, 2025 0:49 - noch keine Kommentare

Software-Schwachstellen als Achillesferse moderner technischer Systeme

Statt Patchen „Security by Design“ der Software mit der richtigen Programmiersprache

[datensicherheit.de, 24.11.2025] „Was macht unsere Software so angreifbar?“ – mit dieser Frage konfrontiert Dr. Hubert B. Keller vom Förderverein Ada Deutschland e.V. gerne sein Auditorium. Er macht die Relevanz schnell deutlich, besteht doch die überwiegende Zahl der technischen Systeme inzwischen zu großen Teilen aus Software: Zuverlässigkeit und Sicherheit dieser Systeme hänge somit ganz entschieden eben von der Zuverlässigkeit und Sicherheit ihrer Softwarekomponenten ab. „Und genau hier liegt ein erhebliches Problem: Die zunehmend starke Vernetzung und eine große Zahl bekannter Schwachstellen in verwendeter Software macht unsere Systeme angreifbar!“, warnt Keller eindringlich. Die volkswirtschaftlichen Schäden durch Cyberangriffe haben dauerhaft eine bedrohliche Größenordnung erreicht – ein stilles Hoffen auf das Beste und fatalistisches Abwarten können daher keine Option mehr sein, vielmehr gilt es, elementare IT-Sicherheitsmaßnahmen umzusetzen und auch bei der Wahl der Programmiersprache die richtige Wahl zu treffen, um „Security by Design“ zu ermöglichen.

Foto: Dirk Pinnow

Dr. Hubert B. Keller als Sprecher beim Vortragsabend „Cyber, KI und Geopolitik – Sicherheit in der vernetzten Welt“ der Konrad-Adenauer-Stiftung in Berlin am 21. Oktober 2025

Acht von zehn Unternehmen von Datendiebstahl, Spionage oder Sabotage betroffen

Erschreckend sei, dass Cyberangriffe mit erheblichen schädlichen Auswirkungen heute fast schon als alltäglich wahrgenommen werden. Tatsächlich aber verursacht Cyberkriminalität der deutschen Wirtschaft im weiteren Sinne jährlich einen Gesamtschaden in der Größenordnung von 200 Milliarden Euro. Hier sollte man zum Vergleich mal den Bundeshaushalt heranziehen, welcher nach Angaben des Bundesministeriums der Finanzen (BMF) für das Jahr 520,48 Milliarden Euro betragen soll [Stand per 23.11.2025].

- Nach statista-Angaben belaufen sich die Schäden durch Datendiebstahl, Industriespionage oder Sabotage in Deutschland im Jahr 2025 sogar auf etwa 289,2 Milliarden Euro.

Eine Bitkom-Studie von 2024 hat aufgezeigt, dass acht von zehn Unternehmen von Datendiebstahl, Spionage oder Sabotage betroffen waren. Eine solche Entwicklung gefährde nicht nur Unternehmen, sondern in besonderem Maße auch Kritische Infrastruktur (KRITIS), Lieferketten, die Industrie als Ganzes und vernetzt agierende Systeme wie Autonome Fahrzeuge.

Flut an Software-Schwachstellen sollte zu grundsätzlich neuem Sicherheitsansatz führen

Keller erläutert, was genau unsere Software so angreifbar macht: Die CISA (Cybersecurity and Infrastructure Security Agency) in den USA publiziert regelmäßig Hinweise auf Schwachstellen in der Software von technischen Systemen und hat hierzu einen Katalog ausgenutzter Sicherheitsprobleme erstellt. Auch das CVE-Programm veröffentlicht einen solchen Katalog, auf dessen Basis die „Top 25 Most Dangerous Software Weaknesses“ zusammengefasst und hervorgehoben werden.

- „Schaut man sich diese ,Top 25‘-Schwachstellen an, findet man sich permanent wiederholende Probleme vor allem in zwei Bereichen“, berichtet Keller.

Der erste umfasse alles, was es ermöglicht, sich mit falschen Identitäten und manipulierten Daten Zugriff zu einem System zu verschaffen – ungenügende Passwortabsicherung, inkorrektes Benutzermanagement, unsichere Übertragung sensibler Informationen, mangelhafte Validierung von Inputdaten. Selbst „Hard-coded Credentials“ tauchten immer noch in dieser Liste auf. Der zweite betreffe Implementierungsfehler – falsche programmtechnische Realisierung und fehlende Prüfung von Code.

Mit „Ada“ ganze Klassen von Fehlern systematisch von Grund auf vermeiden

Bei den Schwachstellen im Code-Kontext befinden sich laut Keller in exponierter Position Fehler bei der Speicherverwaltung: „Out-of-bounds Read & Write”, „Buffer Overflow”, „Null Pointer Dereference”, „Use After Free”, usw. Sowohl Microsoft als auch Google („Chrome“) hätten bestätigt, dass ungefähr 70 Prozent der von ihnen adressierten Schwachstellen auf unsicheren Umgang mit Speicher zurückgingen.

- „Und dieses Problem kann man hauptsächlich als eine Frage der eingesetzten Programmiersprache betrachten!“, unterstreicht Keller. Denn dieses trete vor allem dann auf, wenn keine geeigneten Speicherabstraktionen zur Verfügung stehen. Dies sei übrigens ein Grund für das „Informationsblatt zu sicheren Programmiersprachen“ der NSA, welches für Sprachen mit sicherer Speicherverwaltung plädiere – unter anderem eben für „Ada“.

„Aus gutem Grund: Programmiersprachen wie ,Ada’ können durch strenge Typisierung und umfangreiche Compiler- und Laufzeit-Prüfungen ganze Klassen von Fehlern systematisch von Grund auf vermeiden“, kommentiert Keller und führt weiter aus: „In ,Ada’ ist ein Array kein Pointer auf das erste Element, sondern eine semantische Struktur, die Indextypen und Grenzen des Arrays untrennbar beinhaltet. Lese- und Schreiboperationen werden sowohl vom Compiler als auch zur Laufzeit geprüft.“

Zwölf der „Top 25“-Schwachstellen mittels „Ada“-Verwendung zu vermeiden

Zwölf der „Top 25“-Schwachstellen wären somit durch „Ada“-Verwendung und deren syntaktische und semantische Prüfung durch den Compiler und das Laufzeitsystem ausgeschlossen, ließen sich also allein durch die Wahl der Programmiersprache vermeiden – „und das unabhängig von Programmierfehlern!“

- Sieben weitere Schwachstellen ließen sich durch korrekte Authentifizierung, Autorisierung und Passwortabsicherung vermeiden. „Was erschreckend ist, dass der Großteil trotzdem regelmäßig unter den ,Top 25‘ auftaucht, obwohl es für keine einzige Schwachstelle davon eine Ausrede gibt.“

Es seien in aller Regel die gleichen, allgemein vorher bekannten Fehler, die Software so angreifbar machten – „Fehler, die wir kennen und von denen wir wissen, wie sie zu beheben sind“, moniert Keller.

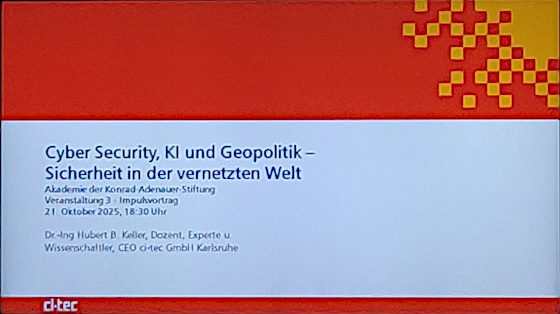

Foto: Dirk Pinnow

Laut Kellers klarer Positionierung müsse Grundsätzliches in der Implementierung umgestellt und bei allen Beteiligten ein Sicherheitsbewusstsein entwickelt werden – eben u.a. auch in der Politik und Gesellschaft

Singuläre Reparatur einzelner Schwachstellen unzureichend – „Security by Design“ gefragt

„Dass vorhandene Erkenntnisse in der Praxis schlicht nicht umgesetzt werden, liefert Jahr für Jahr die möglichen Angriffsvektoren für Cyberangriffe und gefährdet technische Systeme vom ,Smart Home’ bis zur Kritischen Infrastruktur, verbunden mit immensen Kosten“, gibt Keller zu bedenken.

- Um diese Gefährdung effektiv, wirtschaftlich vertretbar und nachhaltig zu beheben, reiche indes eine singuläre Reparatur einzeln erkannter Schwachstellen nicht aus. Keller unterstreicht: „Es muss Grundsätzliches in der Implementierung umgestellt und bei allen Beteiligten ein Sicherheitsbewusstsein entwickelt werden – bei denjenigen, die programmieren, auf Managementebene, aber auch in Politik und Gesellschaft!“

Abschließend empfiehlt er mehr „Security by Design“, mehr Sorgfalt in der Benutzerverwaltung und bei Kommunikationsprotokollen und „Augen auf bei der Wahl der Programmiersprache“ – an seiner bevorzugten Wahl von „Ada“ lässt er in diesem Zusammenhang keinen Zweifel.

Weitere Informationen zum Thema:

ResearchGate

Hubert B. Keller / Doctor of Engineering / Independent Expert/CEO at www.dr-hbkeller.de/index.html /www.ci-tec.de

Ada Deutschland

ADA IN DEUTSCHLAND

Bundesministerium der Finanzen

Bundeshaushalt

statista, Internet – Cyberkriminalität

Schäden durch Datendiebstahl, Industriespionage oder Sabotage in Deutschland im Jahr 2025

bitkom, 28.08.2024

Angriffe auf die deutsche Wirtschaft nehmen zu

CISA CYBERSECURITY & INFRASTRUCTURE SECURITY AGENCY

Cyber Threats and Advisories

CWE Common Weakness Enumeration

CWE Top 25 Most Dangerous Software Weaknesses

Microsoft

microsoft / MSRC-Security-Research Public

Google, 21.09.2021

Security Blog

An update on Memory Safety in Chrome

National Security Agency, April 2023

Cybersecurity Information Sheet: Software Memory Safety

WIKIPEDIA

Ada (Programmiersprache)

GI FACHGRUPPE ADA

Willkommen bei der Fachgruppe Ada – Zuverlässige Software-Systeme

DE GRUYTER OLDENBOURG, „at – Automatisierungstechnik“, 31.10.2016

Hubert B. Keller, Oliver Schneider, Jörg Matthes und Veit Hagenmeyer: „Zuverlässige und sichere Software offener Automatisierungssysteme der Zukunft – Herausforderungen und Lösungswege“

datensicherheit.de, 12.11.2025

BSI-Jahresbericht 2025: Trotz Fortschritten bei der Cybersicherheit weiterhin hohe Verwundbarkeit / Immer mehr KRITIS-Betreiber erfüllen die Mindestanforderungen und internationale Ermittlungen gegen Cyberkriminelle zeigen Wirkung – dennoch bleibt die Lage weiter angespannt

datensicherheit.de, 06.11.2025

Fast ein Viertel der KMU-Chefetage ignoriert Geschäftsrelevanz der Cybersicherheit / 23 Prozent der IT-Führungskräfte deutscher KMU sprechen ihrem „C-Level“ das Verständnis für die geschäftliche Relevanz ihrer betrieblichen Cybersicherheit ab

datensicherheit.de, 22.03.2017

AdaCore: Neue Broschüre für Entwicklung zertifizierter Software in der Luftfahrt / Kostenlose Publikation „AdaCore Technologies for DO-178C / ED-12C“ vorgestellt

Aktuelles, Experten, Studien - März 3, 2026 0:39 - noch keine Kommentare

Illegale Inhalte: Verbraucherzentrale moniert Verstöße beim Melden gemäß DSA

weitere Beiträge in Experten

- Digitaler Staat 2026 in Berlin: Datenschutzbehörden auf dem Kongress mit Gemeinschaftsstand vertreten

- CISPA Campus – Bündelung von Forschung und Innovation in St. Ingbert

- MINT-EC-Camp an der Technischen Universität Ilmenau gestartet

- Eckhart Hilgenstock: KI als Entscheidungshilfe – aber niemals Ersatz für menschliche Führung

- Framework „SootUp“: Weiterentwicklung zukunftssicherer Forschungssoftware an der Universität Paderborn

Aktuelles, Branche - März 3, 2026 0:45 - noch keine Kommentare

Phishing-Angriffe: Diesel Vortex nimmt US- und EU-Transport- und Logistikunternehmen ins Visier

weitere Beiträge in Branche

- Leitfaden zur NIS2-Compliance – Zero Networks mit 5-Punkte Checkliste

- Cybersecurity bedroht: Verschärfung der Cyberrisiken infolge globale Spannungen

- Software mit bekannten Sicherheitslücken bei 87 Prozent der Unternehmen in Betrieb

- KI: Die neue Insider-Bedrohung für Organisationen

- Das drohende Ende klassischer Kryptographie: Web-Seminar zur IT-Sicherheit vor dem Quantenumbruch

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren