Aktuelles, Branche, Studien - geschrieben von dp am Mittwoch, Mai 29, 2019 17:57 - noch keine Kommentare

Turla: Neue Angriffswerkzeuge der Spionagegruppe enttarnt

Dateilose Angriffe nutzen meist fehlenden Malwareschutz im RAM aus

[datensicherheit.de, 29.05.2019] „Turla“, eine auch „Snake“ oder „Uroburos“ genannte Spionagegruppe, macht laut ESET „immer wieder mit ausgeklügelten, innovativen Malware-Angriffen auf sich aufmerksam“. Nach eigenen Angaben haben ESET-Forscher neue, sogenannte TTPs (Tactics, Techniques and Procedures) von „Turla“ mit dateilosen Angriffen entdeckt und entschlüsselt.

Turla nutzt PowerShell aus

Die Hacker nutzten nun „PowerShell“ für ihre Angriffe auf Regierungen, militärische Ziele oder Forschungseinrichtungen aus. Über „PowerShell“-Skripte könnten sie Malware-Dateien und -Bibliotheken direkt im Speicher von PCs platzieren und ausführen.

Damit umgingen sie die Gefahr der Entdeckung durch Sicherheitslösungen, welche bei herkömmlichen Angriffen mit Dateien als Anhang oder im Download anschlagen würden.

Sicherheitslösungen überwachen RAM zu selten

„Viele Antimalware-Programme und auch der ,Windows Defender‘ sind immer noch nicht in der Lage, den RAM-Arbeitsspeicher komplett und in Echtzeit zu überprüfen. So haben dateilose Angriffe leichtes Spiel und können problemlos beliebige Schadsoftware nachladen“, erläutert Thomas Uhlemann, „Security Specialist“ bei ESET, die Gründe für das geänderte Vorgehen.

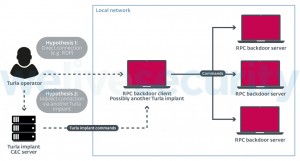

Wie genau „Turla“ dabei vorgeht, beschreiben demnach ESET-Forscher in ihrer vorgelegten Analyse. So erläuterten sie beispielsweise eine RPC-basierte Backdoor oder eine Backdoor, die „OneDrive“ als „Command and Control“-Server (C&C) nutzt. Gleichzeitig möchten sie Hilfestellung geben, wie diesen „PowerShell“-Skripten entgegengewirkt werden kann.

„Turla“: RPC Backdoor

Weitere Informationen zum Thema:

welivesecurity by eseT, 29.05.2019

Einblick in die Welt der Turla PowerShell

datensicherheit.de, 28.05.2019

ESET-Ratgeber: „Datenschutz für Dummies“ kostenlos erhältlich

datensicherheit.de, 06.10.2016]

Cyberangriffe unter falscher Flagge täuschen Sicherheitsteams und Opfer

Aktuelles, Experten - Feb. 15, 2026 11:41 - noch keine Kommentare

Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

weitere Beiträge in Experten

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren