Aktuelles, Branche - geschrieben von dp am Montag, Juli 8, 2019 23:21 - noch keine Kommentare

Banktrojaner DanaBot verlangt nun Lösegelder

Malware nach Update als Ransomware eingesetzt

[datensicherheit.de, 08.07.2019] Laut einer aktuellen Meldung von Check Point Software Technologies verlangt „DanaBot“ nun Lösegelder. Das hauseigene „Research Team“ hat demnach neue Angriffsmöglichkeiten dieser Malware entdeckt.

DanaBot über gefälschte E-Mails zugestellt

Sicherheitsforscher von Check Point Software Technologies bestätigten, dass die Malware „DanaBot“ nach einem Update als Ransomware eingesetzt werde, um Lösegelder für verschlüsselte Dateien zu fordern. Seit August 2018 hätten diese fortlaufend diese Malware untersucht.

Die Angreifer versenden demnach gefälschte E-Mails mit unterschiedlichen Inhalten, die einen Link zu angeblichen Dokumenten enthalten, die auf „GoogleDocs“ hochgeladen wurden. Die angebotene Datei enthalte ein VBS-Script, das als „Dropper“ für die Malware diene.

Wird die Datei nach dem Herunterladen geöffnet, dann entpacke der „Dropper“ automatisch die „DanaBot Downloader DLL“ in den Temp-Ordner des Betriebssystems und registriere sie als Dienst. Danach versuche „DanaBot“, eine Verbindung mit dem „Command & Control“-Server (C&C) der Angreifer aufzubauen.

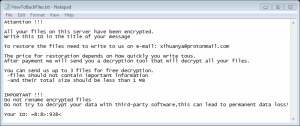

DanaBot fällt unter Kategorie der NonRansomware-Distribution

Seit April 2019 sei „DanaBot“ nun um die Funktion erweitert worden, als Ransomware zu arbeiten. Dabei falle diese Malware unter die Kategorie der „NonRansomware“-Distribution. Das bedeutet laut Check Point, „dass die Software irgendwelche Daten auf den lokalen Festplatten auswählt und verschlüsselt, aber nicht den ,Windows‘-Systemordner. Die verschlüsselten Daten bekommen die neue Endung .non angehängt. Außerdem wird in jedem Ordner, der verschlüsselte Datensätze enthält, eine Lösegeldforderung als .txt-Datei platziert.“

Die Sicherheitsforscher von Check Point weisen darauf hin, dass die Entwickler hinter „DanaBot“ diese Software seit einem Jahr kontinuierlich weiterentwickelt hätten, und erwarten „auch in naher Zukunft neue Funktionen und Verbesserungen“. Zudem versuchten die Cyber-Kriminellen ihre Zusammenarbeit mit anderen Gruppierungen zu erweitern.

Check Point empfiehlt außerdem ausdrücklich, „auf keine Lösegeldforderung einzugehen, um die Motivation der Kriminellen nicht anzufeuern“. Stattdessen bietet Check Point nach eigenen Angaben ein Entschlüsselungsprogramm gegen Angriffe durch „NonRansomware“-Schädlinge an. Kunden von Check Point seien gegen „DanaBot“ und ähnliche Bedrohungen durch den „SandBlast Agent“ geschützt.

NonRansomware „DanaBot“: Lösegeldforderung (Bsp.)

Weitere Informationen zum Thema:

<cp>r CHECK POINT RESEARCH, 20.06.2019

DanaBot Demands a Ransom Payment

datensicherheit.de, 21.09.2018

Banktrojaner DanaBot mit modularer Architektur in Europa aktiv

datensicherheit.de, 10.08.2018

Banking-Trojaner halten Spitzenplatz im zweiten Quartal 2018

datensicherheit.de, 19.07.2018

Im Juni 2018 50 Prozent mehr Banking-Trojaner unter Bedrohungsakteuren

datensicherheit.de, 11.06.2018

Wandel der Bedrohungslage: Bankentrojaner vor Ransomware

Aktuelles, Experten - Feb. 27, 2026 0:54 - noch keine Kommentare

Eckhart Hilgenstock: KI als Entscheidungshilfe – aber niemals Ersatz für menschliche Führung

weitere Beiträge in Experten

- Framework „SootUp“: Weiterentwicklung zukunftssicherer Forschungssoftware an der Universität Paderborn

- ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

- Cyberrisiko Vibe Coding

- Betriebliche Cybersicherheit: Messbarer Einfluss mangelnder Fähigkeiten

- ePA: Große Mehrheit gesetzlich Versicherter verwaltet elektronische Patientenakte nicht aktiv

Aktuelles, Branche, Veranstaltungen - Feb. 28, 2026 0:25 - noch keine Kommentare

Das drohende Ende klassischer Kryptographie: Web-Seminar zur IT-Sicherheit vor dem Quantenumbruch

weitere Beiträge in Branche

- Stiftung Warentest: ESET HOME Security Essential als Testsieger unter 16 Antiviren-Programmen

- ISO/IEC 42001: Verantwortungsvolle KI – ein neuer Standard für Cybersicherheit

- KI-Agenten für Cybersicherheit: Hintergründe zum Vorgehen

- KI-Ambivalenz: Check Point warnt vor neuer Befehls- und Kontrollschicht

- Cyberrisiko Vibe Coding

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren