Aktuelles, Branche - geschrieben von cp am Donnerstag, August 6, 2015 20:11 - noch keine Kommentare

Teslacrypt: Erpresser-Software attackiert Gamer in Deutschland

Kaspersky Lab analysiert Verbreitung und Tricks einer der Top-Gaming-Schädlinge 2015

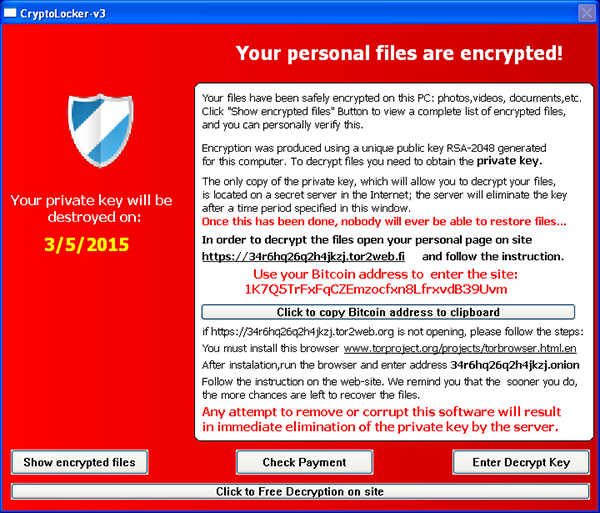

[datensicherheit.de, 06.08.2015] Kaspersky Lab warnt deutsche Nutzer vor dem Schädling Teslacrypt – einer Erpresser-Software (Ransomware), die es speziell auf Gamer auch in Deutschland abgesehen hat. Von allen seit Beginn des Jahres 2015 weltweit von Kaspersky Lab abgewehrten Teslacrypt-Attacken gingen 19,07 Prozent auf das Konto deutscher Kaspersky-Kunden [1]. Zudem weist der Cybersicherheitsexperte auf eine neue Entwicklung bei Teslacrypt hin: So gibt sich die Version 2.0 der unter Gamern berüchtigten Erpresser-Software im Internet als die bekanntere und gefürchtete Ransomware Cryptowall 3.0 aus.

Offenbar versprechen sich die hinter Teslacrypt steckenden Cyberkriminellen so ein höheres Bedrohungspotenzial: Mit Teslacrypt verschlüsselte Dateien ließen sich in der Vergangenheit mit Tricks wiederherstellen, ohne auf die Forderungen einzugehen, während Cryptowall nicht entschlüsselt werden konnte. Das Lösegeld für die Entschlüsselung beträgt 500 US-Dollar, also etwa 450 Euro. Es verdoppelt sich, wenn die Opfer nicht rechtzeitig reagieren.

„Teslacrypt wurde erstmals im Februar 2015 entdeckt. Von Beginn an standen Gamer im Fokus. Der Trojaner verschlüsselt vor allem diverse, für Spiele genutzte lokale Dateien, die jedoch nicht größer als 268 Megabyte sind“, sagt Christian Funk, Leiter des deutschen Forschungs- und Analyse-Teams bei Kaspersky Lab. „Neben Spielständen werden auch Dateiarten verschlüsselt, die zur Ausführung des Spiels erforderlich sind. Solange der Schädling nicht hundertprozentig von einem System entfernt ist, helfen auch Neuinstallationen von Spielen nicht, da die betreffenden Dateien sofort wieder verschlüsselt werden.“

Weltweite Kaspersky-Top-10 der Teslacrypt-Attacken

Bei allen seit Beginn des Jahres 2015 von Kaspersky Lab auf seine Kunden abgewehrten Infizierungsversuche des Schädlings Teslacrypt (alle Varianten) vereinten deutsche Nutzer im Untersuchungszeitraum Januar bis Juli 2015 fast jede fünfte Attacke auf sich. Nur Gamer in Frankreich wurden im Untersuchungszeitraum weltweit häufiger attackiert.

Die weltweite Top-10 bezüglich der von Kaspersky Lab von Januar bis Juli 2015 verhinderten Teslacrypt-Attacken (alle Versionen) sieht wie folgt aus:

- Frankreich: 27.26 Prozent

- Deutschland: 19.07 Prozent

- USA: 9.22 Prozent

- Indien: 5.76 Prozent

- Italien: 5.18 Prozent

- Großbritannien: 4.44 Prozent

- Spanien: 4.32 Prozent

- China: 2.11 Prozent

- Russland: 1,61 Prozent

- Kanada: 1,53 Prozent

Funktionsweise von Teslacrypt

Teslacrypt erzeugt bei jeder Infektion eine neue Bitcoin-Adresse, über die dann die Lösegeldzahlung abgewickelt wird. Im Gegenzug wird dem Opfer anschließend der Schlüssel zur Entschlüsselung angeboten. Dabei verwendet Teslacrypt in der Version 2.0 zwei Arten von Schlüsseln: Die „Master-Schlüssel“ werden einmalig pro infiziertem System vergeben, während „Session-Schlüssel“ bei jedem Neustart des Schadprogramms neu generiert werden. Der für die Verschlüsselung der Dateien verwendete Schlüssel wird nicht auf der Festplatte gespeichert, was die Entschlüsselung deutlich erschwert. Die von Teslacrypt genutzten Command-and-Control-Server (C&C) liegen im Tor-Netzwerk.

Die Malware der Teslacrypt-Familie verbreitet sich über die Exploit-Kits Angler, Sweet Orange und Nuclear, welche auf legitime Webseiten durch Hacks platziert werden. Die Exploit Kits tragen oftmals eine Vielfalt von Schadcodes, welche Schwachstellen von Browsern oder Browser-Plugins ausnutzen, und so die Malware verbreiten.

Teslacrypt-Schadprogramme

„Teslacrypt will Nutzer, insbesondere Gamer, in erster Linie täuschen und einschüchtern. So gab bereits eine frühere Version vor, die Dateien seien mit dem Algorithmus RSA-2048 verschlüsselt worden, um deutlich zu machen, dass an der Lösegeld-Zahlung kein Weg vorbei führt. Tatsächlich wurde jedoch die symmetrische Verschlüsselung AES-256 verwendet. Die Angreifer finden wohl Gefallen an der gezielten Täuschung der Opfer“ , erklärt Christian Funk. „In der Version 2.0 gibt Teslacrypt vor, die Opfer seien von Cryptowall infiziert worden. In diesem Fall wäre eine Entschlüsselung nach derzeitigem Stand unmöglich. Alle Links führen aber zu einem Teslacrypt-Server, denn die Urheber von Teslacrypt wollen ihre Lösegelder natürlich nicht an die kriminelle Konkurrenz abführen.“

Schutzempfehlungen für Gamer

Kaspersky Lab rät, von allen wichtigen Dateien regelmäßig Backups anzufertigen und diese auf Speichermedien abzulegen, die ansonsten nicht mit dem System verbunden sind.

Nutzer sollten besonders Browser und deren Plugins sowie alle anderen Softwareprodukte immer aktuell halten und neue Versionen sofort installieren.

Sollte der Rechner trotzdem mit Schadsoftware konfrontiert werden, kann diese von einer installierten aktuellen Schutzlösung wie Kaspersky Internet Security – Multi-Device [2] erkannt und unschädlich gemacht werden.

Weitere Informationen zum Thema:

Viruslist.com

TeslaCrypt 2.0 im Gewand von CryptoWall

[1] Es wurden alle von Teslacrypt bestehende Varianten gezählt. Die Analyse von Kaspersky Lab basiert auf anonymen Daten, die aus dem cloudbasierten Kaspersky Security Network (KSN) gewonnen werden. Am KSN können Kaspersky-Kunden auf freiwilliger Basis teilnehmen. Die von Kaspersky Lab erhobenen Daten werden anonym und vertraulich behandelt. Es werden keine persönlichen Daten wie zum Beispiel Passwörter gesammelt. Über das KSN erhält Kaspersky Lab Informationen über Infizierungsversuche und Malware-Attacken. Die dabei gewonnenen Informationen helfen vor allem den Echtzeitschutz für Kaspersky-Kunden zu verbessern. Ausführliche Informationen über das KSN sind in einem Whitepaper aufgeführt, das unter http://www.kaspersky.com/images/KESB_Whitepaper_KSN_ENG_final.pdf abrufbar ist.

[2] www.kaspersky.com/de/multi-device-security-1

Aktuelles, Experten - Feb. 13, 2026 0:58 - noch keine Kommentare

Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

weitere Beiträge in Experten

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- Europäische Souveränität auch bei Sozialen Medien: Aktionsbündnis-Aufruf an Hochschulen

- AI Act: Durchführungsgesetz beschlossen

Aktuelles, Branche, Gastbeiträge - Feb. 12, 2026 13:27 - noch keine Kommentare

Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

weitere Beiträge in Branche

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

- Safer Internet Day 2026: Impuls für sichere Entscheidungen im KI-gesteuerten Internet

- Unit 42 meldet Aufdeckung weltweiter Cyberspionage-Kampagne gegen Regierungen

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren