Aktuelles, Branche - geschrieben von dp am Freitag, Oktober 2, 2020 18:42 - noch keine Kommentare

US-Wahlkampf: Malware Emotet nutzt Köder-Wirkung

Tausende mit Emotet infizierte E-Mails an Organisationen in den USA verschickt

[datensicherheit.de, 02.10.2020] Die Proofpoint Inc. hat nach eigenen Angaben am 1. Oktober 2020 eine Cyber-Kampagne beobachtet, „bei der die Angreifer den US-Wahlkampf als Köder missbrauchen, um die Malware ,Emotet‘ zu verbreiten.“ Im Rahmen dieser Kampagne seien Tausende von E-Mails an Organisationen in den USA verschickt worden, welche einen infizierten Dateianhang im „Word“-Format enthalten hätten. Es komme nicht zum ersten Mal vor, dass Cyber-Kriminelle aktuelle Themen in ihrem Sinne auszunutzen versuchten.

Verbreitung der Emotet-Malware: E-Mail-Köder mit infiziertem Dateianhang

Emotet-Malware sorgte in den vergangenen Jahren immer wieder für Schlagzeilen

„Die ,Emotet‘-Malware sorgt in den vergangenen Jahren immer wieder für Schlagzeilen. Regelmäßig fallen ihr große und auch kleine Organisationen zum Opfer und kämpfen nach einer Infektion oft noch sehr lange mit den Schäden, die durch die Schadsoftware verursacht wurden.“

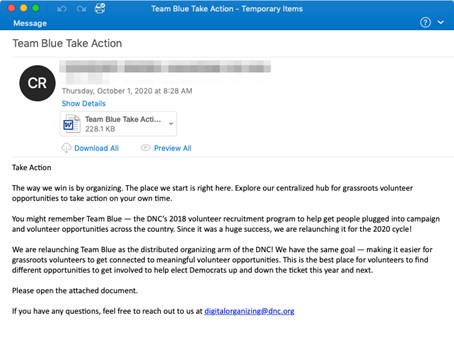

Proofpoint habe nun eine weitere Cyber-Kampagne beobachten können, bei der versucht werde, „Emotet“ zu verbreiten. Diesmal nutzten die Hintermänner den aufgeheizten US-Wahlkampf als Köder, um ihre potenziellen Opfer in die Falle zu locken: Bei dieser Angriffswelle seien Tausende von E-Mails mit dem Betreff „Team Blue Take Action“ an Hunderte von Organisationen in den USA geschickt worden. „Team Blue“ stehe dabei für die Demokratische Partei der USA. Die Angreifer versendeten im Rahmen dieser Kampagne Dokumente im „Word“-Format, die mit der Malware „Emotet“ infiziert seien.

Nach Aktivierung von Makros wird Emotet herunterladen und installiert

Für ihren Angriff hätten die Cyber-Kriminellen einen Originaltext von der Website der Demokraten kopiert und eine Zeile hinzugefügt, mit welcher der Empfänger aufgefordert werde, das angehängte Dokument zu öffnen. Dieses „Word“-Dokument trage den Titel „Team Blue Take Action“ und enthalte Makros, welche, „wenn sie vom Empfänger aktiviert werden, ,Emotet‘ herunterladen und installieren“.

„Emotet“ diene dabei zunächst nur als eine Art Türöffner und lade in einem zweiten Schritt andere Schadsoftware wie „Qbot ,partner01‘“ und „The Trick ,morXXX‘“ (z.B. „mor125“).

E-Mails mit Emotet: Betreffzeilen und Dokumentnamen der aktuellen Köder

Darüber hinaus existierten auch andere Betreffzeilen, unter denen diese E-Mails verschickt würden, wie:

- „Detailed information“

- „Information“

- „List of works“

- „Volunteer“

- „Valanters 2020“

Und auch weitere Dateinamen:

- „Detailed information.doc“

- „List of works.doc“

- „Team Blue Take Action.doc“

- „Valanters 2020.doc“

- „Volunteer.doc“

TA542, die Hacker-Gruppe hinter Emotet, versucht so viele Empfänger wie möglich zu erreichen

„Der Trend hin zu Ködern, die politische Themen aufgreifen, folgt nur wenige Tage nach der ersten von mehreren TV-Debatten des US-Präsidenten im Wahljahr 2020.“ Diese Debatte habe ein breites Medienecho gefunden – und da der Wahltag näher rücke, fühlten sich wahrscheinlich viele Wähler angesprochen, sich freiwillig für politische Zwecke oder in irgendeiner Weise bei der Wahl zu engagieren.

Es sei jedoch unwahrscheinlich, dass dieser Trend von einer bestimmten politischen Ideologie befeuert werde. Wie bei früheren Attacken, die aktuelle Themen wie „COVID-19“ oder „Greta Thunberg“ aufgegriffen hätten, versuche „TA542“ – die Hacker-Gruppe hinter „Emotet“ – „so viele Empfänger wie möglich zu erreichen, indem sie sich ein populäres Thema zunutze macht“.

Emotet-Abwehr: Viren-Scanner und Firewalls auf dem neuesten Stand notwendig, aber noch nicht hinreichend

Aus der jetzigen Kampagne werde erneut deutlich, dass Angreifer gar nicht erst versuchten, technische Schwachstellen in großem Format anzugreifen, sondern den Menschen und seine Neugier – hier auch sein Engagement – auszunutzen. Es reiche also keineswegs, Viren-Scanner und Firewalls auf dem neuesten Stand zu halten.

Ergänzt werden müssten diese technischen Maßnahmen folglich durch das Schulen, Trainieren und damit Sensibilisieren der Menschen für die Tricks der Cyber-Kriminellen. Denn nur durch das Zusammenspiel von Mensch und Technik lasse sich die digitale Sicherheit nachhaltig verbessern.

Weitere Informationen zum Thema:

proofpoint, Axel F. and the Proofpoint Threat Research Team, 01.10.2020

Emotet Makes Timely Adoption of Political and Elections Lures

datensicherheit.de, 17.08.2020

Wie Phoenix aus der Asche: Schadsoftware Emotet zurück / Der Trojaner wurde modifiziert und kann nun E-Mail-Inhalte von infizieren Rechnern auslesen

datensicherheit.de, 10.08.2020

Emotet nach Comeback auf Platz 1 / Check Point veröffentlicht „Global Threat Index“ für Juli 2020 und sieht Emotet, AgentTesla und Dridex auf Spitzenplätzen

datensicherheit.de, 28.07.2020

Bösartige Dateianhänge: Emotet erinnert wieder an die Gefahr / Angesichts neuer Emotet-Welle warnt REDDOXX vor Makros in E-Mails

Aktuelles, Experten - Feb. 15, 2026 11:41 - noch keine Kommentare

Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

weitere Beiträge in Experten

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren