Aktuelles, Branche - geschrieben von dp am Dienstag, September 16, 2025 15:20 - noch keine Kommentare

GhostRedirector missbraucht Google: ESET entdeckte Manipulation von Suchergebnissen

Cyberkriminelle missbrauchen Server für Suchmaschinenbetrug, um manipulierte Websites im „Google“-Ranking nach oben zu bringen

[datensicherheit.de, 16.09.2025] Wer z.B. die Suchmaschine „Google“ nutzt, erhofft sich bestimmt seriöse Ergebnisse. Doch laut einer Warnung von ESET macht sich eine neue Hacker-Gruppe diese Suchmaschine zunutze, „um manipulierte Websites nach oben zu bringen“. ESET-Forscher haben demnach diese cyberkriminelle Kampagne aufgedeckt und den Angreifern den Namen „GhostRedirector“ gegeben. Diese Gruppe infiziere „Windows“-Server weltweit, missbrauche sie für SEO-Betrug und sei dabei monatelang unentdeckt geblieben.

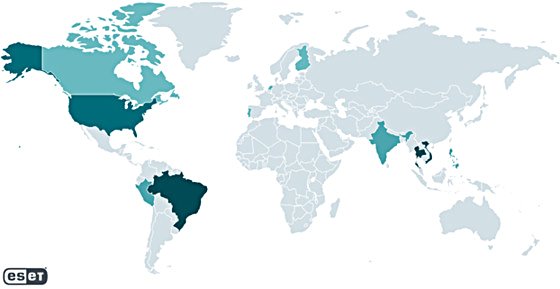

Abbildung: ESET

ESET-Aufdeckung: In diesen Ländern wurden Opfer von „GhostRedirector“ identifiziert

Infiltration von „Windows“-Servern und „Googl“-Suchmaschinenbetrug

Die Masche dieser Gruppe: „Infiltration von ,Windows’-Servern und Suchmaschinenbetrug. Sie ist vor allem in Brasilien, Thailand, Vietnam und den USA aktiv.“

- Die Hacker hätten zwei bislang undokumentierte Eigenentwicklungen eingesetzt: „Rungan“ und „Gamshen“ – mit diesen Werkzeugen manipulierten sie Suchergebnisse, um zwielichtige Websites im „Google“-Ranking nach oben zu treiben. „ESET ordnet GhostRedirector als china-nah ein.“

„,GhostRedirector’ kombiniert ausgefeilte Techniken mit bekannten ,Exploits’. Das zeigt: Die Gruppe hat Ressourcen und Know-how“, kommentiert der ESET-Forscher Fernando Tavella als Entdecker dieser Masche. Er warnt zudem: „Die betroffenen Unternehmen bemerken zunächst oft nichts. Doch sobald ihr Server für solchen SEO-Betrug missbraucht wird, leidet ihre eigene Reichweite – und damit letztendlich ihr Umsatz.“

Als Trittbrettfahrer zum besseren „Google“-Ranking

Die Angriffe folgten einem klaren Ablauf. Der Erstzugriff erfolge wahrscheinlich über eine Schwachstelle, mutmaßlich per SQL-Injection. Dabei handele es sich um eine beliebte Hacking-Technik, um Sicherheitslücken in SQL-Datenbanken auszunutzen. „Danach laden die Täter weitere Komponenten nach.“

Für die Rechteausweitung nutzten die bekannten Schadprogramme „EfsPotato“ und „BadPotato“, legten Administratorkonten an und sicherten sich zusätzlichen Fernzugriff. So bleibe der Zugang erhalten – „selbst falls einzelne Werkzeuge entfernt werden“. Für den eigentlichen Angriff nutzten die Hacker zudem diese beiden selbstentwickelten Werkzeuge:

- „Rungan“ ist eine unauffällige Hintertür für „Windows“-Server

Sie lausche auf eine feste, versteckte Webadresse und nehme darüber einfache HTTP-Befehle entgegen, um diese direkt auf dem System auszuführen – vom Anlegen neuer Administrator-Konten bis zur Ausführung beliebiger Kommandos.

Die Schnittstelle registriere sich am Betriebssystem vorbei am IIS-Webserver, so dass sie in gängigen Logs leicht übersehen werde. Die Steuerung laufe im Klartext. - „Gamshen“ ist ein schadhaftes Internet-InformationServices-Modul

Diese IIS – eine Erweiterung für Server – manipuliere gezielt die „Google“-Suche, indem es bei einer Abfrage des „Google“-Bot die Antwort des Servers beeinflusse, um das Ranking anderer Websites zu verbessern. „Hierdurch erscheinen diese Websites zu Lasten der betroffenen Seiten weiter oben in den Suchergebnissen.“

(Der „Google“-Bot ist ein automatisches Programm, welches Websites besucht und deren Inhalte für die Suchmaschine indexiert, so dass „Google“ seine Trefferlisten aktuell halten kann.)

„Gamshen“ manipuliert ausschließlich „Google“-Bot-Anfragen

Tavella führt weiter aus: „,Gamshen’ manipuliert ausschließlich Anfragen des ,Google’-Bot, um Suchergebnisse zugunsten bestimmter Seiten positiv zu beeinflussen, z.B. von Glücksspielangeboten. Reguläre Besucher sehen die normale Website, eine direkte Gefahr besteht für sie also nicht.“ Mit dieser Hacking-Technik schadeten die Cyberkriminellen in erster Linie den Betreibern der Websites.

- ESET habe die beschriebenen Aktivitäten von Dezember 2024 bis April 2025 in der Telemetrie beobachtet. Eine internetweite Suche im Juni 2025 habe weitere Opfer aufgedeckt. „Viele US-Server scheinen angemietet und Firmen in den Hauptbetroffenenländern zugeordnet zu sein.“ Ein Fokus auf einzelne Branchen sei nicht erkennbar – betroffen seien unter anderem Bildung, Gesundheit, Versicherung, Transport, Technologie und Handel. ESET habe identifizierte Betreiber informiert.

„,GhostRedirector’ ist eine äußerst ausdauernde Hacker-Gruppe und beweist hohe Widerstandsfähigkeit. Durch den Einsatz verschiedener Fernzugriffstools und gefälschter Benutzerkonten verschafft sich die Gruppe langfristig Zugriff auf die kompromittierte Infrastruktur“, gibt Tavella abschließend zu bedenken.

Weitere Informationen zum Thema:

welivesecurity by eseT

Über uns

welivesecurity by eseT, Guest Author, 04.09.2025

Neue Hacker-Gruppe GhostRedirector vergiftet Windows-Server / ESET Forscher haben eine neue Hackergruppe identifiziert, die Windows-Server mit einer passiven C++-Backdoor und einem bösartigen IIS-Modul angreift. Ihr Ziel: die Manipulation von Google-Suchergebnissen

welivesecurity by eseT, Editor, 03.09.2021

Was macht eigentlich ein Malware-Forscher? / Im Interview erzählen drei ESET Malware-Forscher von ihrem Arbeitsalltag, den Fähigkeiten, auf die es dabei ankommt und darüber, wie man eine erfolgreiche Karriere in der IT-Sicherheitsforschung beginnt.

datensicherheit.de, 27.07.2025

Google Forms: Kaspersky warnt vor Missbrauch für Krypto-Scam / Kaspersky-Experten haben eine neue Betrugsmasche identifiziert, bei der Cyberkriminelle „Google Forms“ verwenden, um „Krypto“-Nutzer anzugreifen

datensicherheit.de, 30.06.2025

DeepSeek: Berliner Datenschutzbeauftragte meldet KI-App bei Apple und Google als rechtswidrig / Die beiden Unternehmen müssen diese Meldung nun zeitnah prüfen und über eine „DeepSeek“-Sperrung entscheiden

datensicherheit.de, 18.05.2025

Datenschutz-Urteil gegen Google: Unzulässig vereinfachter Zugriff auf Nutzerdaten / Es liegt ein Verstoß bei der Google-Konto-Registrierung vor: Verbraucher wurden im Unklaren gelassen, für welche der mehr als 70 Google-Dienste Nutzerdaten verarbeitet werden sollten

datensicherheit.de, 07.05.2025

Phishing-Attacken mittels Missbrauch legitimer Web-Plattformen wie Google / Eine neue cyber-kriminelle Methode macht aktuell dem Weltkonzern Google zu schaffen

datensicherheit.de, 26.04.2025

Phishing-Angriffe: Cyber-Kriminelle missbrauchen zunehmend Google Drive / KnowBe4-Forscher „Threat Labs“ haben einen deutlichen Anstieg der über „Google Drive“ verübten Phishing-Angriffe für den Januar 2025 festgestellt

Aktuelles, Experten - Feb. 2, 2026 1:06 - noch keine Kommentare

Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

weitere Beiträge in Experten

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

Aktuelles, Branche, Studien - Feb. 2, 2026 0:40 - noch keine Kommentare

Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

weitere Beiträge in Branche

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren