Aktuelles, Branche, Experten, Produkte, Veranstaltungen - geschrieben von dp am Mittwoch, November 30, 2016 20:44 - noch keine Kommentare

CATS-Event 2016: HTW-Studenten simulieren Hackerangriffe

Gemeinschaftsveranstaltung der HTW Berlin und LightCyber am 30. November 2016 in Berlin

[datensicherheit.de, 30.11.2016] Bei der ersten Auflage der „Cyber Attack Training Systems“ (CATS) in Berlin lernten engagierte junge Frauen und Männer verschiedener Studiengänge der HTW Berlin am 30. November 2016 wie Angreifer zu denken und deren Angriffsmethoden zu simulieren, um daraus Erkenntnisse für Präventionsmaßnahmen und die Entwicklung besserer Sicherheitsarchitekturen abzuleiten.

Große Nachfrage von studentischer Seite

LightCyber, Anbieter von Lösungen für verhaltensbasierte Angriffserkennung, veranstalte in Kooperation mit der Hochschule für Technik und Wirtschaft in Berlin, das erste „CATS-Event“ in Deutschland – wegen der großen Nachfrage von studentischer Seite war die Teilnehmerzahl auf rund 50 Personen begrenzt worden. Im Rahmen dieser Live-Hacking-Session wurde das Angriffsverhalten mithilfe von „Magna“, der Lösung von LightCyber, in Echtzeit analysiert.

Nach jüngstem Angriff auf Telekom sehr hohe Relevanz

Prof. Dr.-Ing. Stephan Schäfer, anerkannter Experte im Bereich der Industrie 4.0 und Autor mehrere Fachbücher, begrüßte die Teilnehmer und Gäste. Er zeigte sich dankbar, dass eine solche Veranstaltung mit aktuell sehr hohem Praxisbezug an der HTW Berlin durchgeführt werden konnte.

„Sicherheit gehört zu den Bereichen der IT, die am schnellsten wachsen“, betonte Schäfer. Er drückte zudem seine Hoffnung aus, dass die gemachten Erfahrungen später in den jeweiligen beruflichen Laufbahnen auch einen praktischen Nutzen bringen werden.

Prof. Dr.-Ing. Stephan Schäfer: Bedeutung der IT-Sicherheit nimmt zu!

Kooperation mit Unternehmen der IT-Branche fördert Praxisbezug

In seinem anschließenden Grußwort unterstrich auch Prof. Dr. Matthias Knaut, Vizepräsident für Forschung und Internationales der HTW Berlin, die Bedeutung des Praxisbezuges dieser besonderem Lehrveranstaltung in Kooperation mit einem Unternehmen der IT-Branche – ferner könne sich dieses nun wiederum vor Ort ein eigenes Bild von den Potenzialen der HTW sowie ihrer externen Gäste machen.

Prof. Dr. Matthias Knaut: Praxisbezug unterstrichen

Mensch, Organisation und Technik als sicherheitsrelevante Aspekte

Dipl.-Ing. Carsten J. Pinnow, HTW-Lehrbeauftragter, Herausgeber von datensicherheit.de und Mitglied der Leitungsebene des VDI/VDE Arbeitskreises Sicherheit, führte in seinem Impulsvortrag aus, warum die Gefahr von Hacker-Angriffen in Zukunft noch zunehmen wird. Im Zuge der Vernetzung von Milliarden Geräten für das Internet der Dinge gehe es aber nicht allein um technische Aspekte bei Sicherheitsfragen, sondern auch die Faktoren „Mensch“ und „Management“ gelte es in Präventions- und Schutzmaßnahmen einzubeziehen.

Er unterstrich den Anspruch dieser Veranstaltung, in einer virtuellen Umgebung Gedankengänge und Verhaltensmuster von bösartigen Hackern zu erkennen – mit dem Ziel der Erhöhung der Daten- bzw. IT-Sicherheit. In diesem Zusammenhang erwähnte er auch den sogenannten Hackerparagraphen § 202c des Strafgesetzbuches („Vorbereiten des Ausspähens und Abfangens von Daten“).

Dipl.-Ing. Carsten Pinnow: Nicht allein technische Sicherheitsaspekte!

Mit Leichtigkeit Angriffe zuverlässig erkennen

Christoph Kumpa, Direktor der D-A-CH-Region bei LightCyber, verdeutlichte die Problematik anhand einer Überschlagsrechnung: In den Industrieländern würden im Zuge der umfassenden Vernetzung im Internet der Dinge bald an die 50 IP-Adressen pro Person anfallen, die im Grunde kontrolliert werden müssten. Ein Gleichnis aus NSA-Kreisen zeigte die Herausforderung auf: Wir befänden uns in einer dunklen Höhle, in der wir nur mit einer Taschenlampe bewaffnet umherirrten und nach Bedrohungen suchten…

LightCyber gehe es eben darum, mit Leichtigkeit Angriffe zuverlässig zu erkennen – hierzu würden Verhaltensabweichungen detektiert und Anomalien analysiert.

Christoph Kumpa: Mit Leichtigkeit Angriffe zuverlässig zu erkennen!

Beispiel-Kreditkartendaten im Visier

Peter Nguyen, Director „Technical Marketing“ bei LightCyber, eigens aus San Francisco nach Berlin angereist, gab die technische Einweisung. Er verglich das Vorgehen mit einer „Schatzsuche“ – hier nun sei über einen bereits kompromittierten Server Zugang zu einem Netzwerk zu finden, in dem ein „MySQL“-Server mit simulierten Kreditkarten-Daten der Entdeckung harre.

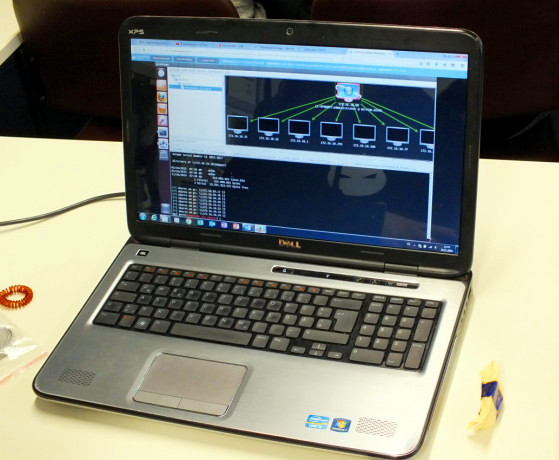

LightCyber stellte sodann seine CATS-Plattform für die Angriffssimulation zur Verfügung. Die Teilnehmer sollten sich damit in die Gedankenwelt von bösartigen Hackern versetzen.

Hierzu wurden unterschiedliche Methoden und Tools genutzt, so dass sich viele einzigartige Angriffsmuster ausprägten. Alle Szenarien wurden von LightCybers Sicherheitslösung „Magna“ verfolgt und aufgedeckt. Nach der eigentlichen Hacking-Session wurden diese Daten den Teilnehmern vorgelegt, um die einzelnen Angriffsmuster zu zeigen und verschiedene Angriffsvektoren zu demonstrieren.

Peter Nguyen: Einweisung in die „Schatzsuche“ nach Kreditkarten-Daten

Angriffssimulation und verhaltensbasiertes Profiling

Das von LightCyber zur Verfügung gestellt CATS-System kann zur Simulation eines gezielten Angriffs von außen oder der Aktionen böswilliger interner Mitarbeiter bzw. Partner genutzt werden.

Die LightCyber-Plattform „Magna“ nutzt verhaltensbasiertes Profiling, um zu erfahren, was in Netzwerk und Endpunkten „normal“ ist. Sie erkennt dabei anomale Verhaltensweisen von Angreifern, die zwangsläufig erforderlich sind, um einen erfolgreichen Angriff auszuführen oder böswillige Ziele zu verfolgen, wie Command-and-Control, Auskundschaftung, Seitwärtsbewegung und Datenexfiltration. Diese Verhaltensweisen können früh erkannt werden, um die Verweildauer der Angreifer zu verringern und ihre Aktivitäten einzudämmen.

Gleichzeitig kann „Magna“ gefährliche Aktivitäten von Insidern – böswilligen oder ahnungslosen Mitarbeitern oder Auftragnehmern – erkennen, die entweder vorsätzlich hinterhältig oder unbewusst gefährlich sind. „Magna“ liefert eine kleine Anzahl umsetzbarer Warnmeldungen mit unterstützenden, kontextbezogenen und investigativen Details, die die Effizienz eines Sicherheitseinsatzteams erheblich verbessern.

Angriffssimulation mit CATS

Denkweisen und Methoden bösartiger Hacker kennenlernen

Weitere Informationen zum Thema:

LIGHTCYBER

2016 Cyber Weapons Report / Network Traffic Analysis Reveals Tools Attackers Use

datensicherheit.de, 07.04.2016

Hackerangriff gefährdet Präsidentenwahl auf den Philippinen

datensicherheit.de, 24.10.2016

Themenkomplex Industrie 4.0 – Internet der Dinge: Risiken jetzt methodisch begegnen

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche - Jan. 31, 2026 0:29 - noch keine Kommentare

Cyberversicherungen: Compliance zur Senkung der Prämien

weitere Beiträge in Branche

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren