Aktuelles, Branche, Studien - geschrieben von dp am Donnerstag, Juni 22, 2023 21:15 - noch keine Kommentare

Muddled Libra: Neue Gruppe Cyber-Krimineller startet Phishing-Attacken

Phishing-Fokus auf Business-Process-Outsourcing-Branche

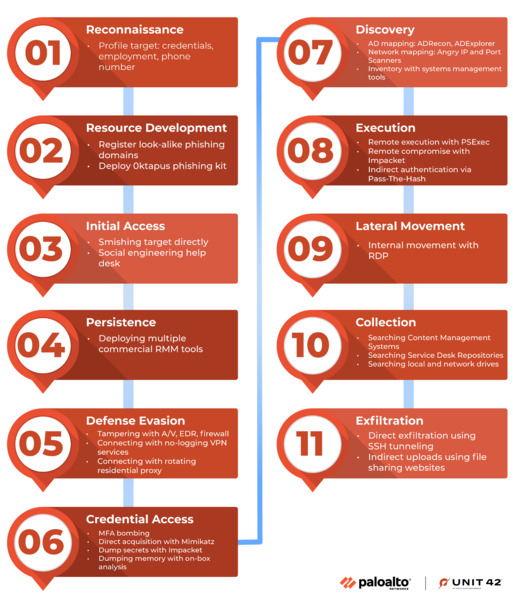

[datensicherheit.de, 22.06.2023] Die „Unit 42“ der Palo Alto Networks hat am 21. Juni 2023 einen Report über eine aktive Gruppe Cyber-Krimineller veröffentlicht: „Muddled Libra“ (auch „0ktapus“, „Scattered Spider“ bzw. „Scatter Swine“) nutzt nutzt demnach Phishing für Attacken. Mehr als ein halbes Dutzend Cyber-Angriffe dieser Gruppe sei darin eingeflossen. Da das „0ktapus“-Phishing-Kit als sogenannte Open Source verfügbar sei, gebe es viele Überschneidungen mit anderen Gruppen, die dieses verwendeten. Da nicht alle Angreifer, die „0ktapus“ verwenden, „Muddled Libra“ sind, hat die „Unit 42“ die Gruppe „Muddled Libra“ nach eigenen Angaben mit den folgenden Merkmalen klassifiziert:

- Verwendung des „0ktapus“-Phishing-Kits

- hartnäckige Ausrichtung auf die „Business Process Outsourcing“-Branche (BPO)

- langfristige Hartnäckigkeit

- nicht-destruktive Präsenz

- Datendiebstahl

- Nutzung der kompromittierten Infrastruktur für nachgelagerte Angriffe

Abbildung: Palo Alto Networks

„UNIT 42“ warnt vor „Muddled Libra“

BPO-Firmen im Dienste hochrangige Privatpersonen und Krypto-Währungsinstitute im Phishing-Visier

„Muddled Libra“ habe sich auf große BPO-Firmen konzentriert, welche in der Regel hochrangige Privatpersonen und Krypto-Währungsinstitute bedienten. Sie hätten schnell Informationen über nachgelagerte Kundenumgebungen gesucht und gestohlen und diese dann genutzt, um in diese Umgebungen einzudringen.

„Sie haben bewiesen, dass sie die hochrangigen Kunden ihrer Opfer gut kennen und wissen, welche Informationen für Folgeangriffe am nützlichsten wären.“

Muddled Libra verfügt über ungewöhnlich umfangreiches Phishing-Angriffsinstrumentarium

Ausgehend von der Analyse der Ermittlungen der „Unit 42“ zu „Muddled Libra“ verfüge diese Gruppe über ein ungewöhnlich umfangreiches Angriffsinstrumentarium:

Ihr Arsenal reiche von praktischen Social-Engineering- und sogenannten Smishing-Angriffen (Phishing per SMS) bis hin zur Beherrschung von Nischen-Tools für Penetrationstests und Forensik, was dieser Bedrohungsgruppe selbst gegenüber einem robusten und modernen Cyber-Abwehrplan einen Vorteil verschaffe.

Ende 2022 Veröffentlichung des Phishing-Kits 0ktapus

Der „Muddled Libra“-Angriffsstil sei Ende 2022 auf dem Radar der Cyber-Sicherheit mit der Veröffentlichung des Phishing-Kits „0ktapus“ erschienen, welches ein vorgefertigtes Hosting-Framework und gebündelte Vorlagen geboten habe. Mit einer großen Anzahl realistischer gefälschter Authentifizierungsportale und gezieltem Smishing hätten die Angreifer schnell Anmeldedaten und Codes für die Multifaktor-Authentifizierung (MFA) sammeln können.

„Die Geschwindigkeit und das Ausmaß dieser Angriffe haben viele Verteidiger überrascht. Smishing ist zwar nicht neu, aber das ,0ktapus’-Framework hat die Einrichtung einer normalerweise komplexen Infrastruktur so vereinfacht, dass selbst wenig erfahrene Angreifer eine hohe Erfolgsquote erzielen konnten.“

Mehrere Phishing-Akteure, welche gemeinsames Toolkit verwenden

Zu diesen Funktionen gehörten vorgefertigte Vorlagen und ein eingebauter C2-Kanal über „Telegram“, und das alles für einen Preis von nur wenigen hundert US-Dollar. Diese Verbesserung der Funktionalität habe dazu geführt, dass Cyber-Kriminelle eine massive Angriffskampagne gestartet hätten, welche sich gegen eine Vielzahl von Organisationen gerichtet habe.

„Die schiere Anzahl der Ziele, die mit diesem Kit angegriffen wurden, hat in der Forschungsgemeinschaft zu einer gewissen Verwirrung bei der Zuordnung dieser Angriffe geführt.“ Frühere Berichte von „Group-IB“, „CrowdStrike“ und „Okta“ hätten viele dieser Angriffe dokumentiert und den folgenden Angreifer-Gruppen zugeordnet: „0ktapus“, „Scattered Spider“ und „Scatter Swine“. Während diese in den Medien als drei Namen für eine Gruppe behandelt worden seien, handele es sich in Wirklichkeit wahrscheinlich um mehrere Akteure, welche ein gemeinsames Toolkit verwendeten. „Muddled Libra“ sei eine Untergruppe dieser Akteure.

Schlussfolgerung und Abhilfemaßnahmen gegen Phishing

„Muddled Libra“ sei ein methodischer Angreifer, welcher eine erhebliche Bedrohung für Unternehmen in den Bereichen Softwareautomatisierung, BPO, Telekommunikation und Technologie darstelle. Dieser beherrsche eine Reihe von Sicherheitsdisziplinen und sei in der Lage, in relativ sicheren Umgebungen zu gedeihen und schnell verheerende Angriffsketten zu vollenden.

„,Muddled Libra’ bringt nichts Neues auf den Tisch, außer dem unheimlichen Talent, Schwachstellen mit verheerender Wirkung aneinanderzureihen.“ Die Verteidiger müssten modernste Technologie und umfassende Sicherheitshygiene sowie eine sorgfältige Überwachung externer Bedrohungen und interner Ereignisse miteinander kombinieren. Das hohe Risiko des Verlusts von internen und Kundendaten sei ein starker Anreiz für die Modernisierung von Informationssicherheitsprogrammen.

Weitere Informationen zum Thema:

UNIT 42, Kristopher Russo & Austin Dever & Amer Elsad, 21.06.2023

Threat Group Assessment: Muddled Libra

Aktuelles, Experten, Studien - Feb. 15, 2026 0:46 - noch keine Kommentare

DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

weitere Beiträge in Experten

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren