Branche, Gastbeiträge - geschrieben von cp am Montag, Mai 11, 2020 21:16 - noch keine Kommentare

Schutz vor Ransomware: Datenwiederherstellung als Schlüsselelement

Recovery-Readiness als letzte Verteidigungslinie gegen Lösegeldforderungen

Von unserem Gastautor Olaf Dünnweller, Area Vice President EMEA Central und Geschäftsführer Deutschland bei Commvault

[datensicherheit.de, 11.05.2020] Eine Ransomware-Attacke ist ein klassisches Rennen gegen die Uhr. Kritische Geschäftsdaten werden plötzlich als Geiseln gehalten. Hacker nutzen eine komplexe Verschlüsselung, damit die Daten dem Zugriff des Eigentümers entzogen sind – und geben sie erst gegen einen exorbitanten Geldbetrag wieder frei (wenn denn überhaupt). Auf folgende Frage sollte jeder Verantwortliche vorbereitet sein: „Wie werden Sie reagieren?“ Eine Zahlung verweigern und die Sicherheit der Daten riskieren? Zahlen und dennoch keine Sicherheit haben? Müssen erst noch Optionen abgewogen werden, bleibt die Firma gelähmt. Jede Minute, die verstreicht, erhöht den Druck, die richtige Wahl treffen zu müssen.

Dieses Szenario hat bereits Unternehmen aller Größenordnungen und Branchen auf der ganzen Welt beschäftigt.

Dieser Artikel befasst sich mit der sich ständig weiterentwickelnden Bedrohung durch Ransomware – und was Unternehmen dagegen tun können. Als erstes soll es darum gehen, welche Rolle Ransomware in der Vielzahl der Bedrohungen für die Recovery-Bereitschaft heute spielt. Es folgt eine Betrachtung der Art und Weise und der Reichweite einer solchen Attacke. Ausgehen vom ersten Erkennen bis zum Wiedererlangen der Kontrolle spielt der Artikel die Elemente des Risikomanagements, einschließlich Planung, Prävention, Überwachung, schnelle Wiederherstellung und Tests durch.

Der Beitrag schließt mit einem Plädoyer für die Recovery-Bereitschaft, die die letzte Verteidigungslinie gegen Lösegeldforderungen darstellt.

Olaf Dünnweller, Area Vice President EMEA Central und Geschäftsführer Deutschland bei Commvault, Bild: Commvault

Was Recovery-Readiness bedroht

Recovery-Readiness bedeutet, in der Lage zu sein, die Daten und Anwendungen eines Unternehmens schnell wiederherzustellen, egal was passiert. In der heutigen vielfältigen IT-Umgebung ist das eine große Herausforderung. Zunächst einmal muss klar sein, dass Bedrohungen für Backup-Daten in vielen Formen auftreten können, sowohl innerhalb als auch außerhalb des Unternehmens.

Interne Bedrohungen

Menschen betrachten eine „Bedrohung“ oft als etwas Absichtliches und Bösartiges. Das ist der Fall, wenn beispielsweise jemand innerhalb einer Organisation absichtlich Daten löscht, weil er z.B. bei einer Beförderung übergangen wurde oder mit einer Unternehmensentscheidung nicht einverstanden ist. Das ist der Fall bei den AWS-Konten eines britischen Unternehmens im Jahr 2019. Eine interne Bedrohung kann auch von einem Außenstehenden ausgehen, der sich durch Diebstahl, Erpressung oder Manipulation Referenzen erworben hat und diese in böswilliger Absicht verwendet.

Interne Bedrohungen können aber auch zufällig sein. Ein Mitarbeiter mit rechtmäßigem Zugang könnte einfach auf die falsche Schaltfläche klicken und Daten offen liegen lassen oder die falsche Einheit löschen und der Organisation großen Schaden zufügen. Dies wäre AWS im Jahr 2020 fast selbst passiert, als einer der Ingenieure versehentlich seine eigenen Passwörter und kryptographischen Schlüssel in verschiedene AWS-Umgebungen durchsickern ließ – obwohl in diesem Fall ein externer Analyst das Unternehmen alarmiert hat, bevor ein Schaden entstanden ist. Menschen sind Menschen; das kommt vor.

Externe Bedrohungen

Externe bösartige Akteure sind, einfach ausgedrückt, Schurken. Es sind Hacker oder andere Personen, die versuchen, Organisationen für ihre eigenen Zwecke zu infiltrieren. Geld zu verdienen ist ein enormer Motivationsfaktor für Cyber-Kriminelle. Beispielsweise ist Cryptojacking zu einer beliebten Methode geworden, um innerhalb einer Organisation Computerressourcen zu stehlen, um Kryptogeld abzubauen. Die Akteure können auch aus politischen oder Wettbewerbsgründen motiviert sein, Daten zu löschen, Daten durchsickern zu lassen oder Geschäftsdienste zu stören. Was auch immer ihre Absicht ist, sie verwenden Techniken wie das „Password Spraying“, um sich unbefugten Zugang zu einer Organisation oder einem System zu verschaffen. Oder sie könnten versuchen, Schwachstellen auszunutzen, Botnets und Rootkits zu injizieren, um Daten zu stehlen und zu löschen oder einfach die Funktionsfähigkeit einer Organisation zu stören.

Genau hier kommen Lösegeldforderungen ins Spiel. Bei einem typischen Angriff verwendet der Hacker Malware, die oft über einen infizierten Anhang oder Link in einer E-Mail geliefert wird, um Enterprise-Daten zu verschlüsseln. Wie in einer Lösegeldsituation aus Fleisch und Blut fordert der Hacker dann die Zahlung – oder „Sie werden Ihre Daten nie wiedersehen!“ Ohne eine effektive Strategie zur Recovery-Readiness besteht die einzige Möglichkeit darin, zu zahlen und auf das Beste zu hoffen.

Die hohen Kosten und die steigende Bedrohung durch Lösegeldforderungen

Es gibt einen Grund dafür, dass Lösegeldforderungen in die Schlagzeilen kommen. Es ist die Art von Angriff, die die Blicke auf sich zieht – er ist plötzlich, brutal und hinterlässt beim Opfer ein Gefühl der Hilflosigkeit. In den letzten Jahren hat der rapide Anstieg von Lösegeldforderungen in allen Arten von Organisationen einen Schatten der Angst geworfen.

Die alarmierten Führungskräfte aus Wirtschaft, IT und IT-Sicherheit sind nicht nur paranoid. In einer Umfrage von Black Hat USA 2019 glauben 65% der Befragten, dass sie im kommenden Jahr auf eine größere Sicherheitsverletzung in ihrer eigenen Organisation reagieren müssen, gegenüber 59% im Jahr 2018; die meisten glauben nicht, dass sie über die personellen und finanziellen Mittel verfügen, um sich angemessen gegen aktuelle und aufkommende Bedrohungen zu verteidigen.

Und die Auswirkungen können verheerend sein.

- Im Jahr 2017 berichtete FedEx, dass ein Cyberangriff sie 300 Millionen Dollar gekostet habe. Und das ist nicht von der Zahlung des Lösegeldes – tatsächlich wurde von den Angreifern keins eingezogen. Vielmehr handelt es sich dabei um die Kosten für die Systemausfallzeit und die Wiederherstellung nach dem Angriff. FedEx war nicht allein; der globale Versandgigant Maersk berichtete von einem ähnlichen Vorfall, der ihn fast 300 Millionen Dollar Schadenersatz kostete.

- Kommunen sind ähnlichen Risiken ausgesetzt. Seit dem Lösegeldanschlag auf SamSam im März 2018 hat die Stadt Atlanta mehr als 5 Millionen Dollar für den Wiederaufbau ihres Computernetzwerks ausgegeben, darunter fast 3 Millionen Dollar für die Einstellung von Notfallberatern und Krisenmanagern.

- Der Währungshändler und Reisegeld-Dienstleister Travelex wurde während der kritischen Urlaubsreisesaison Anfang 2020 von Lösegeld getroffen, indem er seine globalen Websites offline stellte – und die Mitarbeiter an 1.200 Standorten in mehr als 70 Ländern zwang, auf Stift und Papier zurückzugreifen. Auch die Partner von Travelex, darunter die Royal Bank of Scotland, Barclays, Tesco Bank und Asda, bekamen die Auswirkungen zu spüren.

- Kein Ziel ist für Hacker tabu. Im Oktober 2019 war das Gesundheitssystem des DCH in Alabama gezwungen, ein nicht genanntes Lösegeld zu zahlen, nachdem das IT-System, das drei seiner Krankenhäuser versorgt, von Hackern gesperrt wurde. Die Patientenversorgung wurde im Rahmen von Notfallverfahren fortgesetzt, doch die eintreffenden Krankenwagen mussten nach Möglichkeit an einen anderen Ort umgeleitet werden.

Wenn etwas funktioniert, machen Hacker weiter – und werden immer besser darin. Da die technische Entwicklung und die Methoden von Ransomware immer raffinierter werden, werden die Kriminellen so viel Geld wie möglich aus jedem Opfer herausholen.

Hier sind weitere alarmierende Überlegungen:

- Denken Sie, dass Sie auf einer Nicht-Windows-Plattform sicherer sind? Ransomware, einschließlich Lilocked, B0r0nt0K, HiddenWasp und QNAPCrypt, hat 2019 begonnen, Linux-Systeme ins Visier zu nehmen, und weitere Angriffe werden sicherlich folgen.

- Auch Apple-Fans müssen auf der Hut sein. Macs sind genauso anfällig für Ransomware wie jede andere Plattform, und die Vorfälle nehmen bereits jetzt zu.

- Cybersecurity Ventures sagt voraus, dass Lösegeldzahlungen bis 2021 jährlich 6 Billionen Dollar kosten werden. Das ist mehr als das BIP Japans.

Wie man sich von Ransomware befreit

Sich wehren – oder versuchen, sich zu wehren

Zu den üblichen Gegenmaßnahmen gegen Ransomware gehören Virenschutzprogramme, Antimalware und Firewall-Blocker. Diese sind sicherlich notwendig, aber sie reichen nicht aus. Tatsächlich hatte die Mehrheit der Opfer diese Lösungen bereits im Einsatz. Das bedeutet, dass die Strategie bezüglich Ransoware darauf abzielen sollte, das Risiko eines Angriffs so weit wie möglich zu reduzieren und gleichzeitig versuchen sollte, die Auswirkungen eines ohnehin erfolgreichen Angriffs zu mildern.

Lösegeldzahlungen verhindern und Risiken managen

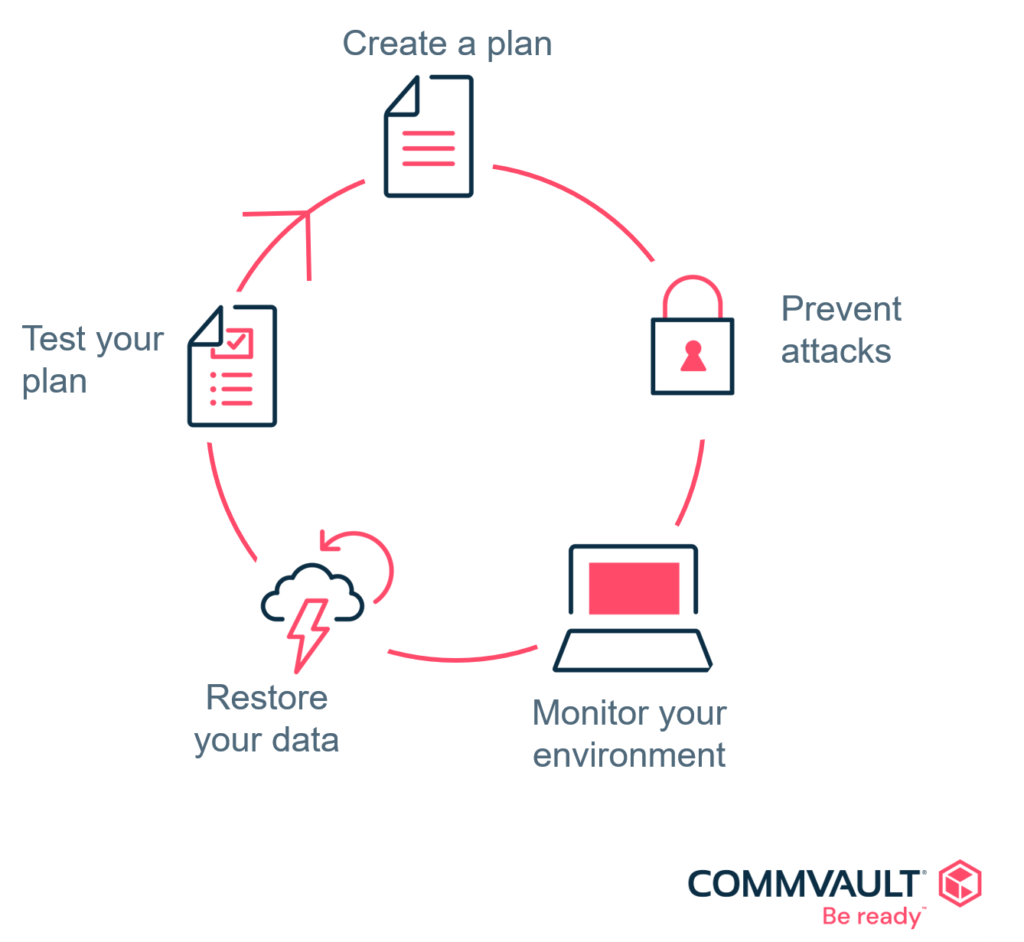

Eine vollständige Ransomware-Strategie umfasst sowohl das Risikomanagements in Fall eines erfolgreichen Angriffs als auch die Minderung der Auswirkungen eines erfolgreichen Angriffs. Im Großen und Ganzen gibt es fünf Dinge, die Sie tun müssen: planen, verhindern, überwachen, (schnell) wiederherstellen und testen.

- Einen Plan erstellen

Ein laufender Angriff ist nicht die Zeit für Improvisation oder Ad-hoc-Maßnahmen. Ein effektiver Plan ist die Grundlage für eine vollständige und rasche Wiederaufnahme des normalen Betriebs. Die wesentlichen Elemente eines Anti-Ransomware-Plans sind – wie bei jedem Disaster-Recovery-Plan – das Was, Wann und Wer.- Was – Identifizierung und Priorisierung kritischer Anwendungen, damit Sie sich zunächst auf die Systeme und Daten konzentrieren können, die Sie zuerst wiederherstellen müssen.

- Wann – Definieren von Wiederherstellungspunkte (Recovery Point Objectives, RPO), die Ziele für die Wiederherstellungszeit (RTO) und die Service Level Agreements (SLAs) für Systeme, Daten und Anwendungen. Wie schnell ist früh genug für die Wiederherstellung? Wie weit muss die Wiederherstellung zurückgehen? Mit Hilfe von Metriken wie diesen lässt sich erkennen, ob die Vorbereitungen angemessen sind.

- Wer – Welche Akteure werden an den Data-Recovery-Aktivitäten beteiligt sein? Wie werden sie benachrichtigt? Welche Bedingungen werden eine Eskalation auslösen und an wen? Die Besetzung sollte sowohl interne IT- und Fachkräfte als auch externe Lieferanten und Anbieter mit einer relevanten Rolle umfassen.

Disaster-Recovery-Plan, Bild: Commvault

- Angriffe verhindern

Der Versuch, eine Organisation unverwundbar zu machen, ist zwar nicht sehr realistisch, aber jeder Angriff, der sich verhindern lässt, spart Zeit und Geld. Es gibt verschiedene Ansätze, dagegen vorzugehen.

Angefangen bei der Wachsamkeit der Benutzer – möglicherweise der wichtigste Schritt, den man unternehmen kann. Die meiste Lösegeldforderung – und die meiste Malware im Allgemeinen – wird per E-Mail zugestellt und von einem ahnungslosen Mitarbeiter ausgelöst. Um dies zu verhindern, genügt es, vor dem Öffnen von Anhängen zu prüfen, ob sie von einem bekannten Absender oder einer vertrauenswürdigen Quelle stammen. Ebenso sollte Software nur von einem legitimen Anbieter oder einem App-Store heruntergeladen und vor dem Anklicken auf Malware gescannt werden. So einfache Maßnahmen wie diese hätten viele hochkarätige Verstöße verhindern können.Auch die IT-Abteilung muss verantwortungsbewusst handeln. Updates und Patches sollten rechtzeitig eingespielt werden – vor allem angesichts der Tatsache, dass die meisten erfolgreichen Angriffe Schwachstellen ausnutzen, für die schon lange Patches zur Verfügung stehen. Solide IT-Praktiken sind einfach nicht verhandelbar.

Sobald die Risiken eines Malware-Angriffs auf das System reduziert sind, gilt es im nächsten Schritt, die Daten zu sichern und gegen jegliche Art von Missbrauch zu schützen. Dies sollte beinhalten:- Foundation Hardening – Schwachstellen und Konfigurationsfehler im Betriebssystem, in der Datenbank, in den Anwendungs- und Webserver-Technologien können einen Einfallstor für alle Arten von Cyber-Bedrohungen darstellen. So empfiehlt es sich beispielsweise, die Verwendung von Server Message Block 1 (SMB 1) zu deaktivieren, der keine Verschlüsselung unterstützt. Hacker können diese Schwachstellen nutzen, um die Integrität Ihrer Datenschutzplattform zu gefährden und Backups zu gefährden. Stellen Sie sicher, dass Ihre Fundamente frei von Rissen sind.

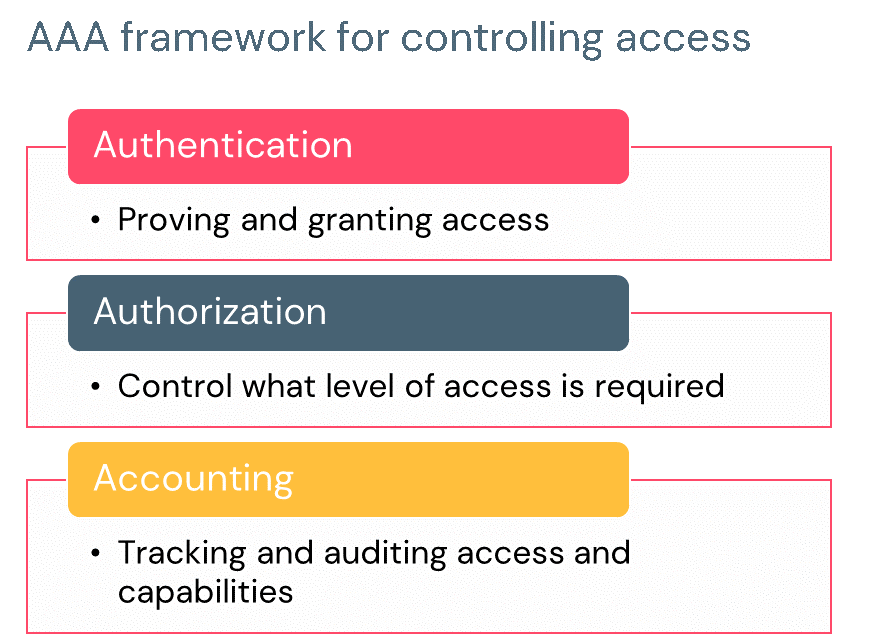

- Application Hardening – Der direkte Zugriff auf Anwendungen macht das Leben eines Cyberkriminellen sehr viel einfacher. Als Richtlinie für den Schutz von Anwendungen dienen die AAA-Sicherheitsrichtlinien: Authentifizierung, Autorisierung und Abrechnung.

AAA-Sicherheitsrichtlinien: Authentifizierung, Autorisierung und Abrechnung, Bild: Commvault

Zur Authentifizierung lässt sich Commvault über Protokolle wie Oauth und SAML mit praktisch jedem gesicherten LDAP-basierten Verzeichnisdienst wie Active Directory sowie mit externen Identitätsanbietern verbinden. Commvault unterstützt auch die Zwei-Faktor-Authentifizierung für erweiterte Anmeldesicherheit. Die für Backups verwendeten Anmeldedaten und Identitätskonten werden mit Hilfe des Login-Managers sicher verschlüsselt. Als zusätzliche Maßnahme stellt die Zertifikatsauthentifizierung sicher, dass nur Commvault-Ressourcen miteinander kommunizieren können, was vor Spoofing und Man-in-the-Middle-Angriffen schützt.

- Sobald die Benutzer authentifiziert sind, können Sie mit Hilfe einer feinkörnigen Autorisierung den ihnen gewährten Zugriffsumfang kontrollieren. Beispielsweise sollte es Admins erlaubt sein, Backup-Daten zu verwalten, aber nicht, Daten zu durchsuchen, anzuzeigen oder wiederherzustellen, die ihnen nicht gehören. Wenn für die Durchführung von Wiederherstellungen ein Passkey erforderlich ist, kann dies helfen, die Kontrolle zu behalten. Eine Datenschutz-Sperre kann eine ähnliche Sicherheit bieten, indem sie das Sichten und Wiederherstellen von Daten auf den Datenbesitzer oder andere ausgewählte Parteien beschränkt.

- Die Überwachung umfasst die regelmäßige Nachverfolgung und Kontrolle des Datenzugriffs und der Berechtigungen der Benutzer. Wer hat welchen Zugriff – und warum? Wofür verwenden sie ihn? Gibt es Privilegien, die Sie entfernen können, um den Schutz zu erhöhen, ohne die erlaubte Arbeit zu behindern? Auch sollte die Datenverschlüsselung regelmäßig überprüft werden, um sicherzustellen, dass die wertvollsten Ressourcen nicht im Verborgenen liegen.

- Überwachen der Systemumgebung.

Ganz gleich, wie konsequent und effektiv die Maßnahmen sind, man muss davon ausgehen, dass irgendwann Ransomware in jede IT-Umgebung gelangt. An diesem Punkt verlagert sich der Schwerpunkt auf die Überwachung: den Angriff so schnell wie möglich zu erkennen, um seine Folgen zu minimieren.Dazu gehört auch das Scannen von Servern auf Anomalien wie ungewöhnliches Filesystem-Verhalten, das ein Signal dafür sein kann, dass ein Angriff im Gange ist. Maschinelles Lernen ist zu einem Schlüsselfaktor in diesem Bemühen geworden, wobei historische Daten verwendet werden, um den Unterschied zwischen legitimen Aktivitäten und Anzeichen für potenzielle Probleme zu erkennen.Honeypots gehen bei der Erkennung noch einen Schritt weiter, indem sie eine versteckte Datei eines Typs erstellen, der besonders für Hacker attraktiv ist, und sie auf Signaturänderungen und andere Anomalien überwachen.

- Wiederherstellen von Daten.Wie man sich von Ransomware erholt

Schnelle Wiederherstellungen können die Auswirkungen eines Angriffs mit Ransomware stark reduzieren. Unternehmen verfügen nicht nur über eine intakte Kopie ihrer Daten. Sie haben auch die Möglichkeit, diese schnell für Systeme und Benutzer verfügbar zu machen, damit diese den normalen Geschäftsbetrieb wieder aufnehmen können.Es gibt drei Möglichkeiten, Daten zu sichern, jede mit unterschiedlichen Auswirkungen auf die Wiederherstellung.

- Die herkömmliche Sicherung arbeitet auf Dateiebene. Das System geht alle Dateien und Verzeichnisse im Backup durch, um festzustellen, ob sie sich geändert haben und Teil des aktuellen Sicherungsprogramms sein müssen. Dies kann jedoch ein zeit- und ressourcenintensiver Ansatz sein, da das System durch jeden Teil des Index navigieren muss.

- Durch die blockweise Sicherung werden die Leistungseinbußen der traditionellen Sicherung vermieden, indem das System auf Block für Block arbeitet. Der Anwendung ist es egal, wie viele Dateien es gibt oder wie der Index aussieht. Dies ermöglicht schnellere und effizientere Backups, was wiederum die Durchführung von Backups in kürzeren Abständen ermöglicht.

- Die Replikation verfolgt bei der Datensicherung einen kontinuierlichen Ansatz. Eine Möglichkeit dazu ist die kontinuierliche Datenreplikation (CDR), bei der alle Schreibaktivitäten auf dem Quellcomputer protokolliert werden, dieses Protokoll auf die Datenwiederherstellungsplattform übertragen und wiedergegeben wird, um eine fast in Echtzeit erstellte Replik zu erstellen. Eine andere Möglichkeit ist die Verwendung der inkrementellen Replikation, um kontinuierlich Änderungen von einer Quellsicherung auf eine synchronisierte Kopie der Sicherung anzuwenden. Die Replikation auf Volumen-Blockebene (VBR) ist oft der beste Ansatz, da sie die Effizienz eines Backups auf Blockebene mit den Vorteilen der Replikation in nahezu Echtzeit kombiniert. Dies ermöglicht eine granulare Point-in-Time-Wiederherstellung, absturzkonsistente Wiederherstellungspunkte, anwendungskonsistente Wiederherstellungspunkte und ein effektives Lifecycle-Management der Wiederherstellungspunkte.

- Den Plan testen

Erst, wenn ein Plan vorliegt und die Abläufe und Technologien zu seiner Umsetzung implementiert sind, lässt sich testen, ob er auch wirklich wie gewünscht funktioniert. Durch häufige Tests können Unternehmen überprüfen, ob sie die von ihnen definierten SLAs für kritische und hochprioritäre Daten und Anwendungen einhalten können.

Maßnahmen gegen Ransomware

Die Commvault-Datenschutz- und Wiederherstellungslösung kann ein wertvoller Teil der Anti-Ransomware-Strategie sein. Fortschrittliche Technologien, die auf künstlicher Intelligenz und maschinellem Lernen basieren, ermöglichen es, etwaige Angriffe zu erkennen und zu melden, sobald sie stattfinden, damit schnell reagiert werden kann. Durch den Schutz der Backups vor Schäden und ihre schnelle Wiederherstellung können die Auswirkungen selbst eines erfolgreichen Ransomware-Angriffs minimiert werden, so dass der Betrieb sofort wieder aufgenommen werden kann.

In einer IDC-Umfrage unter Commvault-Kunden berichteten die Kunden über ein hohes Maß an Zufriedenheit und Wert der Commvault-Lösungen:

- 57-392 Prozent Verbesserung der Abdeckung von Datenschutz, Analyse, Verschlüsselung und Reporting.

- 44 Prozent Reduzierung der jährlichen Ausgaben für Dateninfrastruktur, Software, Dienstleistungen und Compliance

- 62 Prozent Reduzierung der jährlichen ungeplanten Ausfallzeiten

- 49 Prozent Verbesserung der durchschnittlichen Wiederherstellungszeit für Nachrichten, Dateien und VMs sowie für Exchange-, Oracle-, SharePoint- und SQL-Anwendungen

- 50-61 Prozent Reduzierung des jährlichen Risikos von Compliance-Fehlern, Audit-Fehlern und/oder Datendiebstahl oder -Verletzungen

Ein Praxisbeispiel: Die Stadt Sparks, Nevada (USA), war Opfer einer Ransomware-Attacke: Die Polizeidienststelle war von den gemeinsam genutzten Dateien ausgesperrt und wichtige geografische Daten waren für die Behörden in der ganzen Stadt unzugänglich. In der Vergangenheit hatten unzuverlässige Backups die Sorge vor Datenkorruption geschürt. Die Stadt konnte eine vollständige Datenwiederherstellung in nur 12 Stunden erreichen.

Chance und Risiko – das ist heute in Unternehmen und bei den Verantwortlichen für die Daten Realität. Ein einzelnes Ereignis kann das Geschäftsergebnis oder eine Karriere gefährden. Wie bereiten Sie sich also vor? Man stellt sicher, dass man bereit ist.

Weitere Informationen zum Thema:

datensicherheit.de, 07.05.2020

IT-Schadensvorfälle: Vorbeugung rettet Unternehmen

datensicherheit.de, 07.05.2020

Kommentar zum Ransomware-Angriff auf Fresenius

datensicherheit.de, 06.05.2020

Ransomware: Mangelnde Vorbereitung schwächstes Glied der Sicherheitskette

datensicherheit.de, 04.05.2020

FireEye Insights: Aktuelle Ransomware-Trends 2020

Aktuelles, Experten - Feb. 15, 2026 11:41 - noch keine Kommentare

Verteidigung: Umfassende Resilienz gehört ins Zentrum der Sicherheitspolitik

weitere Beiträge in Experten

- DefTech-Startups warnen vor verminderter Verteidigungsfähigkeit Deutschlands

- Cybersicherheits-Direktorentreffen und Cyber Security Conference in München: Automatisierte Verteidigung im Fokus

- Wahlwerbung per Post kein Datenschutzverstoß – Widerspruch gegen Datenweitergabe möglich

- IT-Sicherheit auch in Privathaushalten laut BSI mehr als eine rein technische Frage

- eco-Forderung: EU sollte als Einheit auftreten und Europas digitale Wettbewerbsfähigkeit stärken

Aktuelles, Branche - Feb. 14, 2026 0:09 - noch keine Kommentare

Fake-WebShops und -Dating-Plattformen: Verschärfung der Cyberbedrohungen rund um den Valentinstag

weitere Beiträge in Branche

- Kaspersky-Warnung vor Cyberbetrug rund um den Valentinstag: Betrüger ködern mit vermeintlichen Geschenkkarten

- Datenschutz in Echtzeit: Wie Daten-Streaming die Kunden in einer KI-gesteuerten Welt schützt

- OpenClaw: Vom Tech-Experiment zum Enterprise-Albtraum

- eRecht24 startet KI Day 2026 – Live-Event für rechtssichere KI-Nutzung

- KI entscheidet über Wettbewerbsfähigkeit bis 2030

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren