Aktuelles, Branche - geschrieben von dp am Montag, Juli 28, 2025 0:22 - noch keine Kommentare

Cyberkriminelle missbrauchen Remote Management Tools für Attacken auf Jobsucher

„Remote Management Tools“ können Daten- oder Finanzdiebstahl ermöglichen bzw. zur Installation von Malware, beispielsweise Ransomware, führen.

[datensicherheit.de, 28.07.2025] Proofpoint warnt in seiner aktuellen Stellungnahme vor Cyberkriminellen, welche mit „Remote Management Tools“ vermehrt Arbeitssuchende ins Visier nehmen. Diese „Tools können Daten- oder Finanzdiebstahl ermöglichen bzw. zur Installation von Malware, beispielsweise Ransomware, führen.

Abbildung: Proofpoint

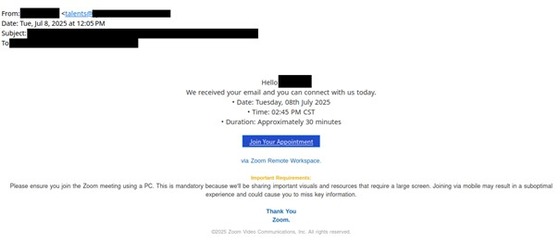

Proofpoint warnt vor gefälschten Jobangeboten Cyberkrimineller – hier eine vorgetäuschte Einladung zur Besprechung via „zoom“

Gefälschte „zoom“-Einladungen führen zu einem „Remote Management Tool“

Proofpoint hat demnach mehrere Kampagnen identifiziert, bei denen betrügerische E-Mails mit Einladungen zu vermeintlichen Vorstellungsgesprächen versendet wurden: „Die E-Mails enthalten eine Einladung zu einem ,zoom’- oder ,Teams’-Call, um vermeintlich ein Stellenangebot zu besprechen. In Wirklichkeit führen die Links aber zu einem ,Remote Management Tool’ wie ,SimpleHelp’, ,ScreenConnect’ oder ,Atera’.“

- RMM-Software („Remote Monitoring and Management“) werde in Unternehmen legitimerweise von IT-Administratoren zur Fernverwaltung des Computer-Bestands eingesetzt. „Wenn sie missbraucht wird, hat diese Software die gleichen Fähigkeiten wie ein ,Remote Access Trojaner’ (RAT).“

In neueren Kampagnen werden laut Proofpoint kompromittierte E-Mail-Adressen genutzt, oder die Täter geben sich als Repräsentanten echter Unternehmen aus. „Die Absender haben für gewöhnlich Namen, die mit echten Personalvermittlern oder Unternehmensmitarbeitern in Verbindung gebracht werden.“ Der Inhalt solcher E-Mails beziehe sich auf Bewerbungen.

In betrügerischen E-Mails freie Stellen imitierter bzw. kompromittierter Unternehmen benannt

Security-Experten von Proofpoint konnten in den betrügerischen E-Mails „mehrere Stellen identifizieren, die von den imitierten bzw. kompromittierten Unternehmen tatsächlich ausgeschrieben wurden“.

- Proofpoint habe in mindestens einem Fall Beweise für ein gehacktes „LinkedIn“-Konto gefunden, über welches eine Stellenbeschreibung mit einer „Gmail“-Adresse veröffentlicht worden sei, „bei der eine kompromittierte Identität zum Einsatz kam“. Proofpoint habe diese E-Mail-Adresse in betrügerischen E-Mails beobachtet, „die an Personen geschickt wurden, die sich offenbar auf die Stelle beworben hatten“. Die Person, deren Identität betroffen gewesen sei, habe aber den Hacker-Angriff erkannt – „bevor Proofpoint ihn identifizieren konnte“ – und den betrügerischen Beitrag entfernt.

Cyberkriminelle könnten sich Listen potenzieller Ziele auf verschiedene Weise beschaffen: „So erstellen sie gefälschte Stellenausschreibungen, um E-Mail-Adressen zu sammeln, kompromittieren Posteingänge oder Soziale Medien von Personalverantwortlichen oder nutzen eine Liste zuvor gestohlener E-Mail-Adressen.“

Cyberkriminelle E-Mail-Kampagnen verbreiten „Tools“ für RMM oder „Remote Access Software“

Diese Aktivitäten seien Teil einer breiteren Palette von E-Mail-Kampagnen, welche „Tools“ für RMM oder „Remote Access Software“ (RAS) verbreiteten. Proofpoint habe E-Mails beobachten können, „die sich als US-Behörden, Einladungen zu Partys, Finanzinstitute und vieles mehr ausgaben“.

- RMM-/RAS-Tools seien als initiale „Payload“ sehr beliebt geworden. Anstatt RATs oder sogenannte Infostealer zu versenden, verwendeten Angreifer RMMs, da diese im legitimen Datenverkehr weniger auffielen. So könnten sie Geld oder Informationen stehlen bzw. weitere Malware installieren.

Arbeitssuchenden wird nun von Proofpoint geraten, „besonders auf die Namen und Absenderdomains der Personen zu achten, die mit ihnen in Kontakt treten, da diese Identitäten gefälscht sein könnten“. Abschließend die dringende Warnung: „Wenn Sie eine ausführbare Datei erhalten oder auf eine URL klicken sollen, die zu einer solchen führt, handelt es sich sehr wahrscheinlich um einen Betrugsversuch!“

Weitere Informationen zum Thema:

X, proofpoint, 24.07.2025

Threat Insight: Job seekers, watch out!

proofpoint, Ole Villadsen & Selena Larson & The Proofpoint Threat Research Team, 07.03.2025

Remote Monitoring and Management (RMM) Tooling Increasingly an Attacker’s First Choice

datensicherheit.de, 27.09.2024

Über 76.000 Geräte von Kritischer Remote-Code-Schwachstelle in CUPS betroffen / „CUPS“ (Common Unix Printing System) ist das Standard-Drucksystem für viele „Unix“-ähnliche Betriebssysteme wie „GNU/Linux“

datensicherheit.de, 06.08.2021

Schwachstellen in Cisco VPN-Routern: Patchen oder Remote-Management-Funktion deaktivieren / Tenable mahnt zu schneller Reaktion auf Sicherheitslücken in Cisco VPN-Routern

Aktuelles, Experten - Jan. 30, 2026 0:43 - noch keine Kommentare

Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

weitere Beiträge in Experten

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

- ERC Proof of Concept Grants für TU Berlin: Satellitendaten für jeden und resiliente Kommunikationsnetze

- Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

Aktuelles, Branche, Gastbeiträge - Jan. 29, 2026 12:42 - noch keine Kommentare

Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

weitere Beiträge in Branche

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren