Aktuelles, Branche - geschrieben von dp am Montag, Juli 28, 2025 0:33 - noch keine Kommentare

Lumma Stealer back in CyberSpace – als neue, verbesserte Version

„Lumma“ hatte lange als eine der gefährlichsten und beliebtesten Schadsoftwares zum Stehlen von Zugangsdaten gegolten

[datensicherheit.de, 28.07.2025] Sicherheitsforscher von Trend Micro warnen in einer aktuellen Stellungnahme, dass die Schadsoftware „Lumma Stealer“ in einer neuen, verbesserten Version zurückgekehrt sei. „Lumma“ habe lange als eine der gefährlichsten und beliebtesten Schadsoftwares zum Stehlen von Zugangsdaten gegolten. „Im Mai 2025 meldeten Microsoft und internationale Strafverfolgungsbehörden einen Schlag gegen die dahinterstehende Infrastruktur. Viele hielten das Projekt daraufhin für zerschlagen.“

Abbildung: Trend Micro

„Lumma Stealer“: Trend Micro warnt vor der Verbreitung u.a. über falsche Software-Downloads

„Lumma Stealer“ zeigt, wie professionell und flexibel Cyberangriffe heute organisiert werden

Die neue verbesserte Version sei schwerer zu erkennen, nutze gezielte Tarnmethoden und verstecke ihre Kommunikation hinter scheinbar harmlosen Webseiten.

Der „Stealer“ raube Zugangsdaten, „Krypto-Währungen“ und andere sensible Informationen – und er zeige auf, „wie professionell und flexibel Cyberangriffe heute organisiert sind“.

Erkenntnisse von Trend Micro zum neuen „Lumma Stealer“:

- Die Malware tarne sich mithilfe gängiger Software-Komponenten, um weniger verdächtig zu wirken.

- Sie nutze vermeintlich legitime Domains als Tarnung für ihre Kommandoserver.

- Ziel seien Browserdaten, Krypto-Wallets und Anmeldedaten für Online-Konten.

- Die Täter setzten auf häufige Updates und modulare Bauweise, um sich Sicherheitsanalysen zu entziehen.

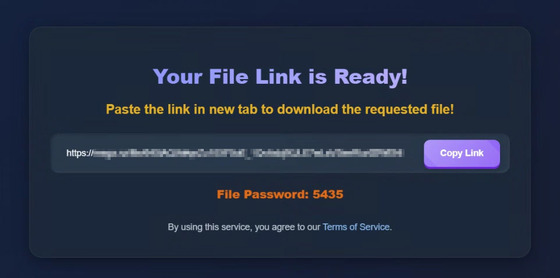

- Die Verbreitung erfolge unter anderem über kompromittierte Webseiten und falsche Software-Downloads.

- Die Infrastruktur hinter dem „Stealer“ nutze Schutzmechanismen wie „Cloudflare“, um Spuren zu verwischen.

„Lumma Stealer“ zeigt Anpassungsfähigkeit und Hartnäckigkeit moderner Cyberkrimineller

Auffällig sei, dass sich die Betreiber zunehmend aus öffentlichen Untergrundforen zurückzögen und stattdessen auf verdeckte Kommunikationswege sowie ausgeklügelte Tarnmethoden setzten.

Der Fall „Lumma Stealer“ zeigt demnach auf, wie anpassungsfähig und hartnäckig moderne Cyberkriminelle sind: „Trotz einer groß angelegten Strafverfolgungsaktion konnten sie ihre Infrastruktur schnell erneuern und ihre Angriffstaktiken weiterentwickeln“, kommentiert Junestherry Dela Cruz, „Threats Analyst“ bei Trend Micro.

Weitere Informationen zum Thema:

TREND MICRO Business, Junestherry Dela Cruz, 22.07.2025

Back to Business: Lumma Stealer Returns with Stealthier Methods / Lumma Stealer has re-emerged shortly after its takedown. This time, the cybergroup behind this malware appears to be intent on employing more covert tactics while steadily expanding its reach. This article shares the latest methods used to propagate this threat.

Microsoft, Steven Masada & Assistant General Counsel & Microsoft’s Digital Crimes Unit, 21.05.2025

Disrupting Lumma Stealer: Microsoft leads global action against favored cybercrime tool

datensicherheit.de, 23.05.2025

Operation Endgame 2.0: BKA meldet weitere 20 Haftbefehle gegen Cyberkriminelle / Deutschland und internationale Partner haben erneut führende Akteure der „Underground Economy“ ins Visier genommen – im Zuge der bislang weltweit größten Polizeioperation im Cyberspace

datensicherheit.de, 05.04.2025

ClickFix: Logpoint warnt vor Social-Engineering-Kampagne / Angreifer locken ihre Opfer auf scheinbar legitime, aber kompromittierte Websites

Aktuelles, Gastbeiträge - Jan. 28, 2026 21:47 - noch keine Kommentare

Neue Rolle des CFO: Finanzchefs werden zu digitalen Architekten der Unternehmenszukunft

weitere Beiträge in Experten

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- Cohesity-Studie zur Cyberresilienz deutscher Unternehmen

- Digitale Souveränität: Mehrheit sieht Übernahme wichtiger Unternehmen in Deutschland kritisch

- Basis für Alarmketten: Neues Drohnen-Lagezentrum in Bayern

- eco-Position zu Regierungskonsultationen: Deutschland und Italien gemeinsam als digitaler Stabilitätsanker Europas

Aktuelles, Branche - Jan. 28, 2026 16:17 - noch keine Kommentare

Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

weitere Beiträge in Branche

- KI-Agenten und IT-Sicherheit: Zwei Seiten einer Medaille

- 149 Millionen gestohlene Benutzernamen: Erneut umfangreicher Datendiebstahl aufgedeckt

- Data Privacy Week 2026: Datenschutz ein europäischer Wettbewerbsvorteil

- Post-Quantum-Readiness: Akuter Anspruch für die Datensicherheit der Zukunft

- Strategische Prioritäten für Unternehmen 2026: Informationssicherheit, Compliance und Datenschutz

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren