Aktuelles, Branche - geschrieben von dp am Freitag, September 25, 2020 21:50 - noch keine Kommentare

Payroll Diversion: Betrüger leiten immer mehr Gehaltszahlungen um

proofpoint-Untersuchung legt perfide Tricks Cyber-Krimineller zur Payroll Diversion offen

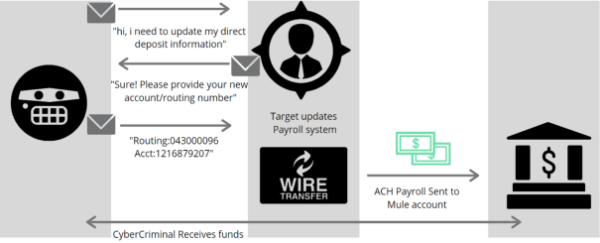

[datensicherheit.de, 25.09.2020] proofpoint sieht nach eigenen Angaben „einen dramatischen Anstieg im Bereich des sogenannten Payroll-Diversion-Betrugs“: Allein die bei der US-Bundespolizei gemeldeten Fälle seien zwischen Januar 2018 und Juni 2019 um 815 Prozent angestiegen. Bei dieser Betrugsform handele es sich um eine Form von Business eMail Compromise (BEC). Im Rahmen dieser Betrugsform versuchten Cyber-Kriminelle mit Hilfe ausgeklügelter Social-Engineering-Techniken Gehaltszahlungen von Unternehmen auf die Konten der Betrüger umzuleiten. Allein proofpoint blockiere täglich 35.000 derartige Cyber-Angriffe und verhindere so jeden Tag Schäden in Höhe von 2,2 Millionen US-Dollar.

Abbildung: proofpoint

proofpoint: Täglich Schäden in Höhe von 2,2 Millionen US-Dollar verhindern…

Payroll Diversion als Teil von Business eMail Compromise

BEC sei die teuerste Angriffsmethode im Bereich Cyber-Kriminalität. Eine Unterform dieses Betrugs steche jedoch bei den Zuwachsraten besonders hervor: Beim „Payroll Diversion“-Betrug habe die US-Bundespolizeibehörde FBI allein von Januar 2018 bis Juni 2019 eine Steigerung um ganze 815 Prozentpunkte beobachten – für proofpoint Anlass genug, sich dieser Betrugsform in seinem aktuellen Blog zu widmen.

„Payroll Diversion“-Betrug als Sonderform von BEC nutze ebenfalls Vorgehensweisen, die auch bei anderen Formen von BEC-Angriffen von Cyber-Kriminellen angewandt würden. Täuschung und „Social Engineering“ seien auch hierbei die Mittel der Wahl, um potenzielle Opfer davon zu überzeugen, den Angreifern Geld zu transferieren.

Payroll Diversion leitet Lohn- und Gehaltszahlungen auf Konten der Betrüger um

Im Falle dieser Sonderform zielten die Angreifer speziell auf den Lohn- und Gehaltsabrechnungsprozess eines Unternehmens oder einer Organisation ab und versuchten, legitime Lohn- und Gehaltszahlungen auf ihre eigenen Konten umzuleiten. Dies unterscheide sich insofern von anderen BEC-Betrugsformen wie dem Geschenkkarten-Betrug, „als der Mitarbeiter, für den sich die Kriminellen ausgeben, in der Regel kein VIP des Unternehmens ist“.

Betrugsversuche, bei denen es die Angreifer auf die Umleitung von Gehaltszahlungen abgesehen hätten, seien zwangsläufig sehr zielgerichtet. Um erfolgreich zu sein, müssten diese Betrüger den passenden Angestellten in der Lohnbuchhaltung korrekt identifizieren, um die nötigen Änderungen der Kontoverbindung des imitierten Mitarbeiters vornehmen zu lassen.

Angreifer müssen für Payroll Diversion viel Zeit und Energie investieren

Diese Art von Betrug beruhe in hohem Maße auf der Sammlung von Informationen. Ein erfolgreicher BEC-Angriff zur Abzweigung von Gehaltszahlungen setze nicht nur voraus, „dass die Angreifer das richtige Ziel für ihren Angriff identifizieren, sondern sie müssen auch glaubwürdig unter Beweis stellen, dass sie mit dem Prozess der Gehaltsabrechnung vertraut sind“.

Beides erfordere, dass die Angreifer viel Zeit und Energie investierten, „um an die nötigen Informationen zu gelangen, bevor sie ihren Angriff starten“. Leider könnten diese Art von Informationen häufig mittels öffentlich zugänglicher Quellen wie Unternehmenswebsite oder alternativ über LinkedIn, XING oder teilweise auch andere Soziale Netzwerke gesammelt werden.

E-Mail als Dreh- und Angelpunkt von Betrug per Payroll Diversion

Dreh- und Angelpunkt von Betrug per „Payroll Diversion“ sei wie bei anderen Betrugsformen des BEC vor allem die E-Mail als Kommunikationskanal: „Indem hier die Identität des betreffenden Mitarbeiters (des Gehaltsempfängers) imitiert wird, um die Finanzabteilung zu täuschen, können sich die Cyber-Kriminellen bedeckt halten“.

Je nach Raffinesse der Täter könne es auch vorkommen, „dass diese auch auf sekundäre Finanzkontrollen der Unternehmen vorbereitet sind und entsprechende Ausreden parat haben, um eine Verifizierung der Kontoänderung durch den entsprechenden Mitarbeiter zu umgehen“.

Payroll Diversion: Betrüger neigen dazu, Angriffe meist in der zweiten oder vierten Woche eines Monats zu verüben

Sobald die Kontoänderung aus Sicht des Angreifers erfolgreich vollzogen worden sei, könne es jedoch bis zu zwei Wochen dauern, bis die Änderungen wirksam würden. Angesichts dieser möglichen Verzögerung von zwei Wochen verwundere es nicht, dass die Cyber-Kriminellen hinter „Payroll Diversion“-Betrug dazu neigten, ihre Angriffe meist in der zweiten oder vierten Woche eines Monats zu verüben.

Zum besseren Schutz gegen diese Art von Betrug sei es entscheidend, „dass die eingesetzten Sicherheitslösungen in der Lage sind, nicht nur eine begrenzte Liste von Führungskräften vor betrügerischen E-Mails zu schützen“. Vielmehr müssten die Security-Lösungen auch alle anderen Mitarbeiter mit einschließen und sie vor einem Missbrauch ihrer Identität sowie vor gefährlichen E-Mails schützen.

Weitere Informationen zum Thema:

proofpoint, 24.09.2020

Understanding BEC Scams: Payroll Diversion

datensicherheit.de, 20.02.2020

proofpoint-Untersuchung zu fehlenden DMARC-Einträge bei IATA-Fluggesellschaften

Aktuelles, Experten - Feb. 2, 2026 1:06 - noch keine Kommentare

Bargeld muss bleiben – gemeinsamer Appell von 14 Verbraucherschutz-, Sozial-, Wohlfahrts- und Wirtschaftsverbänden an die Bundesregierung

weitere Beiträge in Experten

- KRITIS-Dachgesetz: eco begrüßt Verabschiedung bundesweit einheitlichen Rahmens für den Schutz Kritischer Infrastrukturen

- Bitkom sieht Pseudonymisierung als Schlüssel, um Datenschutz und datengetriebene Anwendungen zusammenzubringen

- Meike Kamp am Europäischen Datenschutztag 2026: EU-Kommission rüttelt an den Grundpfeilern des Datenschutzes

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Am Safer Internet Day 2026 DsiN-Talk zu Medienkompetenzen in der Schule

Aktuelles, Branche, Studien - Feb. 2, 2026 0:40 - noch keine Kommentare

Zunahme Deepfake-Betrug: facebook bevorzugt im Visier Cyberkrimineller

weitere Beiträge in Branche

- Ändere Dein Passwort Tag 2026: Least Privilege und Zugangskontrolle gilt es flankierend zu beachten

- Cyberversicherungen: Compliance zur Senkung der Prämien

- Spionagewerkzeug GhostChat: Gefälschte Dating-App als Köder

- Barrierefreie KI: Zehn praxisnahe Schritte für inklusive Innovation am Arbeitsplatz

- Video-KI: Europas strengste Datenschutz-Regeln prägen die Zukunft

Aktuelles, A, Experten, Service, Wichtige Adressen - Jan. 13, 2026 1:08 - noch keine Kommentare

Registrierung bei ELEFAND: Krisen- und Katastrophenvorsorge bei Auslandsaufenthalten

weitere Beiträge in Service

- DigiCert-Umfrage: Manuelle Zertifikatsprozesse führen zu Ausfällen, Compliance-Fehlern und hohen Verlusten im Unternehmen

- Threat Hunting: Bedeutung und Wertschätzung steigt

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

Kommentieren